Trojan.TrickBot

Wertungsliste der Bedrohung

EnigmaSoft Bedrohungs-Scorecard

EnigmaSoft Threat Scorecards sind Bewertungsberichte für verschiedene Malware-Bedrohungen, die von unserem Forschungsteam gesammelt und analysiert wurden. EnigmaSoft Threat Scorecards bewerten und stufen Bedrohungen anhand verschiedener Metriken ein, darunter reale und potenzielle Risikofaktoren, Trends, Häufigkeit, Prävalenz und Persistenz. EnigmaSoft Threat Scorecards werden regelmäßig auf der Grundlage unserer Forschungsdaten und -metriken aktualisiert und sind für eine Vielzahl von Computerbenutzern nützlich, von Endbenutzern, die nach Lösungen suchen, um Malware von ihren Systemen zu entfernen, bis hin zu Sicherheitsexperten, die Bedrohungen analysieren.

EnigmaSoft Threat Scorecards zeigen eine Vielzahl nützlicher Informationen an, darunter:

Ranking: Das Ranking einer bestimmten Bedrohung in der Bedrohungsdatenbank von EnigmaSoft.

Schweregrad: Der ermittelte Schweregrad eines Objekts, numerisch dargestellt, basierend auf unserem Risikomodellierungsprozess und unserer Forschung, wie in unseren Kriterien zur Bedrohungsbewertung erläutert.

Infizierte Computer: Die Anzahl der bestätigten und vermuteten Fälle einer bestimmten Bedrohung, die auf infizierten Computern entdeckt wurden, wie von SpyHunter gemeldet.

Siehe auch Kriterien für die Bedrohungsbewertung .

| Rangfolge: | 3,985 |

| Bedrohungsstufe: | 80 % (Hoch) |

| Infizierte Computer: | 29,315 |

| Zum ersten Mal gesehen: | October 17, 2016 |

| Zuletzt gesehen: | November 11, 2023 |

| Betroffene Betriebssysteme: | Windows |

Trojan.TrickBot, ein Bankentrojaner, scheint ein Nachfolger von Dyre zu sein, einem bekannten Bankentrojaner, der bereits für zahlreiche Angriffe auf der ganzen Welt verantwortlich war. Es besteht sicherlich eine Verbindung zwischen beiden Trojanern. Diese Bedrohungen entwickeln sich ständig weiter und erhalten neue Funktionen, da sie sich gegen neue Sicherheitsmaßnahmen verteidigen, die von PC-Sicherheitsforschern implementiert wurden. Dyre , auch bekannt als Dyreza, scheint sich zu Trojan.TrickBot entwickelt zu haben, einem neueren Banking-Trojaner.

Trojan.TrickBot, ein Bankentrojaner, scheint ein Nachfolger von Dyre zu sein, einem bekannten Bankentrojaner, der bereits für zahlreiche Angriffe auf der ganzen Welt verantwortlich war. Es besteht sicherlich eine Verbindung zwischen beiden Trojanern. Diese Bedrohungen entwickeln sich ständig weiter und erhalten neue Funktionen, da sie sich gegen neue Sicherheitsmaßnahmen verteidigen, die von PC-Sicherheitsforschern implementiert wurden. Dyre , auch bekannt als Dyreza, scheint sich zu Trojan.TrickBot entwickelt zu haben, einem neueren Banking-Trojaner.

Diese Woche in Malware Episode 20 Teil 2: Bazar-Malware im Zusammenhang mit Trickbot-Banking-Trojaner-Kampagnen zum Diebstahl personenbezogener Daten

Trojan.TrickBot erschien im Oktober 2016 zum ersten Mal und griff damals nur Banken in Australien an. Ab April 2017 wurden auch Angriffe gegen führende Banken in Großbritannien, den USA, der Schweiz, Deutschland, Kanada, Neuseeland, Frankreich und Irland gemeldet. Andere Namen, unter denen dieser Trojaner bekannt ist, sind TheTrick, Trickster, TrickLoader, Trojan.TrickBot.e usw. Eine der neueren Versionen der Malware wurde aktualisiert, um auf Cryptowallets abzuzielen, nachdem Cryptomining Ende 2017 populär wurde Die Autoren des Banking-Trojaners haben seinem Code eine sich selbst verbreitende Komponente hinzugefügt, die die Malware zur Selbstverbreitung befähigt. Ziel war es natürlich, möglichst viele Computer und sogar ganze Netzwerke mit Trojan.TrickBot zu infizieren. Im Jahr 2018 erschien Trojan.TrickBot erneut mit einem noch breiteren Spektrum an Funktionen.

Inhaltsverzeichnis

TrickBot arbeitet gerne mit anderen Malware-Bedrohungen zusammen

Im Januar 2019 entdeckten Forscher eine aktive Kampagne der Ryuk-Ransomware, bei der gezielte Opfer zuvor von Emotet und TrickBot angegriffen wurden. Es gibt Hinweise darauf, dass Cyberkriminelle Emotet zuerst über Spam-E-Mails und verschiedene Social-Engineering-Techniken bereitgestellt haben. In diesem Schema wurde ein mit Emotet infizierter Computer verwendet, um TrickBot zu verbreiten, der wiederum vertrauliche Informationen stahl, die den Angreifern dabei halfen, herauszufinden, ob das Opfer ein geeignetes Branchenziel ist. In diesem Fall würden sie Ryuk-Ransomware im Unternehmensnetzwerk bereitstellen. Zuvor, im Mai 2018, arbeitete TrickBot auch mit einem anderen Banking-Trojaner zusammen - IcedID.

Wenn TrickBot alleine arbeitet, verteilt es sich normalerweise auf beschädigte E-Mail-Anhänge, die als Microsoft Office-Dokument mit aktivierten Makros getarnt sind. Wenn die Datei geöffnet wird, führen die schädlichen Skripte die Malware aus und laden sie heimlich herunter. Die neuesten TrickBot-Versionen von Anfang 2019 werden über saisonale Spam-E-Mails zugestellt, die vorgeben, von einem großen Finanzberatungsunternehmen zu stammen. Die E-Mails locken Benutzer mit steuerlichen Inhalten an und versprechen Hilfe bei bestimmten Steuerproblemen in den USA. Nach dem Öffnen wird jedoch die an die E-Mail angehängte Microsoft Excel-Tabelle TrickBot auf dem Computer des Benutzers ablegen.

Eine kurze Analyse von Trojan.TrickBots Vorgänger, dem Dyre-Trojaner

Der Dyre-Trojaner , der mit einem umfangreichen Botnetz aus Hunderttausenden infizierter Computer verbunden ist, hat im November 2015 weltweit Zehntausende von Computern angegriffen. Mehr als tausend Banken und Finanzinstitute wurden möglicherweise von Dyre kompromittiert. Die Aktivitäten dieser Bedrohung wurden im November 2015 eingestellt, was mit der Razzia in den Büros eines russischen Unternehmens zusammenfiel, das Teil der für Dyre verantwortlichen Betrügergruppe war. Leider scheint es, dass jemand, der 2015 an der Entwicklung von Dyre beteiligt war, jetzt an der Entwicklung von Trojan.TrickBot beteiligt ist.

Überwachung der Entwicklung des Trojan.TrickBot

Trojan.TrickBot wurde erstmals im September 2016 in einer Bedrohungskampagne für Computerbenutzer in Australien entdeckt. Einige der betroffenen australischen Finanzinstitute sind NAB, St. George, Westpac und ANZ. Die ersten Trojan.TrickBot-Angriffe betrafen ein Kollektormodul. Neuere Beispiele von Trojan.TrickBot enthalten auch Webinjects in ihrem Angriff und scheinen sich noch im Test zu befinden.

Es gibt mehrere Gründe, warum PC-Sicherheitsanalysten vermuten, dass eine starke Verbindung zwischen Trojan.TrickBot und Dyre besteht. Der an den meisten Angriffen beteiligte Lader ist sehr ähnlich. Sobald Sie die Bedrohungen entschlüsseln, werden die Ähnlichkeiten sehr offensichtlich. Dies bedeutet, dass viele der Betrüger, die für die Entwicklung und Implementierung von Dyre verantwortlich waren, wieder aktiv geworden zu sein scheinen, ein Jahr nach den Dyre-Angriffen der Verhaftung entkommen zu sein und ihre Aktivitäten wieder aufzunehmen. Trojan.TrickBot scheint eine umgeschriebene Version von Dyre zu sein, die viele der gleichen Funktionen beibehält, aber anders geschrieben ist. Im Vergleich zu Dyre gibt es in C ++ in der Trojan.TrickBot-Implementierung eine große Menge an Code. Trojan.TrickBot nutzt die CryptoAPI von Microsoft, anstatt über integrierte Funktionen für die entsprechenden Verschlüsselungsvorgänge zu verfügen. Das Folgende sind die Unterschiede zwischen Trojan.TrickBot und Dyre:

- Trojan.TrickBot führt keine Befehle direkt aus, sondern interagiert stattdessen mit dem Taskplaner über COM, um die Persistenz auf dem infizierten Computer aufrechtzuerhalten.

- Anstatt eine integrierte SHA256-Hashing-Routine oder eine AES-Routine zu verwenden, verwendet Trojan.TrickBot die Microsoft Crypto-API.

- Während Dyre hauptsächlich mit der Programmiersprache C geschrieben wurde, verwendet Trojan.TrickBot einen größeren Teil von C ++ für seinen Code.

- Trojan.TrickBot greift nicht nur große internationale Banken an, sondern kann auch Bitcoin-Geldbörsen stehlen.

- TrojanTrickBot bietet die Möglichkeit, E-Mails und Anmeldeinformationen über das Mimikatz-Tool zu sammeln.

- Außerdem werden Trojan.TrickBot ständig neue Funktionen hinzugefügt.

Diese Unterschiede scheinen jedoch darauf hinzudeuten, dass es eine klare Beziehung zwischen Dyre und Trojan.TrickBot gibt, dass Trojan.TrickBot jedoch tatsächlich ein fortgeschritteneres Entwicklungsstadium der früheren Bedrohung darstellt. Trojan.TrickBot wird mithilfe des Bedrohungsladers 'TrickLoader' geladen, der mit mehreren anderen Bedrohungen in Verbindung gebracht wurde, darunter Pushdo , Cutwail und Vawtrak . Insbesondere Cutwail wurde ebenfalls mit der Dyre-Bedrohung in Verbindung gebracht, was es wahrscheinlich macht, dass die für Trojan.TrickBot verantwortlichen Betrüger versuchen, die enormen Fähigkeiten, die sie bei ihrem vorherigen Angriff genossen haben, wieder aufzubauen.

Betriebsdetails

Trojan.TrickBot stellt eine ernsthafte Bedrohung für die Privatsphäre der Benutzer dar, da sein Hauptzweck darin besteht, Benutzeranmeldeinformationen für Online-Banking-Websites, Paypal-Konten, Kryptowährungs-Wallets und andere finanzielle und persönliche Konten zu stehlen. Die Malware verwendet zwei Techniken, um ihre Opfer zur Bereitstellung der Daten zu verleiten. Die erste Technik heißt statische Injektion und besteht darin, die Anmeldeseite der legitimen Bank-Website durch eine gefälschte zu ersetzen, die sie genau kopiert. Die zweite Methode wird als dynamische Injektion bezeichnet und umfasst die Entführung des Browsers des Opfers und dessen Weiterleitung an einen Server, der von den Betreibern der Malware jedes Mal gesteuert wird, wenn der Benutzer eine URL eingibt, die zu einer Zielbank-Website gehört. In beiden Fällen werden die vom Benutzer eingegebenen Anmeldedaten erfasst und an die Trojan.TrickBot-Betreiber gesendet bzw. können zur Begehung von Finanzbetrug missbraucht werden.

Trojan.TrickBot wird in verschiedenen Modulen und einer Konfigurationsdatei geliefert. Jedes der Module erfüllt eine bestimmte Aufgabe, z. B. das Sicherstellen der Verbreitung und Persistenz der Malware, das Stehlen von Anmeldeinformationen usw. Um eine Erkennung zu vermeiden, werden die schädlichen Module in legitime Prozesse, einschließlich svchost, eingefügt. Außerdem versucht TrickBot, Windows Defender als weitere Maßnahme zu deaktivieren und zu löschen, um die Wahrscheinlichkeit zu verringern, erkannt zu werden.

Der Installationsordner von Trojan.TrickBot befindet sich in C: \ user \ AppData \ Roaming \% Name%, wobei "% Name%" von der jeweiligen Version der Malware abhängt. Es gibt auch eine Kopie von TrickBot mit einem etwas anderen Namen in demselben Ordner sowie eine Datei settings.ini und einen Datenordner. TrickBot stellt seine Persistenz sicher, indem eine geplante Aufgabe und ein Dienst erstellt werden. Der Name der Aufgabe hängt von der Variante der Malware ab, beispielsweise "NetvalTask". Der Registrierungseintrag wird zufällig generiert und befindet sich unter der Dienststruktur, z. B. \ HKLM \ System \ CurrentControlSet \ Services \ {Zufallsname} \ imagePath. Die Betreiber von Trojan.TrickBot haben die Command & Control-Server eingerichtet, mit denen die Malware auf gehackten WLAN-Routern kommuniziert.

Neuere Versionen von TrickBot bieten erweiterte Funktionen

Im November 2018 kamen aktualisierte Versionen von Trojan.TrickBot auf den Malware-Markt und zeigten erweiterte Funktionen. Dazu gehört die Bildschirmsperrfunktion, die in einigen Versionen der Malware beobachtet wurde, die in den Monaten vor November 2018 auftraten. Einige Forscher glaubten damals, dass die Malware-Autoren durch diese neue Komponente darauf abzielten, die Opfer als Lösegeld zu halten, wenn der Trojaner es war Es ist nicht möglich, Bankdaten vom infizierten Computer zu filtern. Um November 2018 wurden ebenfalls verbesserte Funktionen zur Vermeidung der Erkennung hinzugefügt. Zu diesem Zeitpunkt wurde das Trojan.TrickBot-Arsenal durch ein neues Passwort-Modul namens "pwgrab" um eine noch gefährlichere Funktion erweitert - die Malware war nicht mehr an der interessiert Nur von den Benutzer-Websites besucht, aber es war auch in der Lage, beliebte Anwendungen zu entführen und gespeicherte Passwörter von dort zu stehlen. Abgesehen davon begann TrickBot auch mit dem Sammeln von Browser- und Systemdaten wie Cookies, Suchbegriffen, Verlauf, CPU-Informationen, laufenden Prozessen usw. Darüber hinaus konnte sich der Trojaner nach der Installation auf einem Computer selbst aktualisieren. Dies bedeutet, dass ein infizierter Computer immer über die neueste Version von TrickBot verfügt, unabhängig davon, wann die Erstinfektion stattgefunden hat.

Eine weitere neue Version von Trojan.TrickBot wurde im Januar 2019 von Trend Micro-Forschern entdeckt. Diese neue Variante fügte dem Passwort-Diebstahl-Modul von TrickBot drei neue Funktionen hinzu, die auf Virtual Network Computing (VNC), PuTTY und das Remotedesktop-Protokoll abzielen (RDP) Plattformen. Das pwgrab-Modul von TrickBot erfasst VNC-Anmeldeinformationen, indem es nach Dateien sucht, deren Namen ".vnc.lnk" in den Namen "% APPDATA% \ Microsoft \ Windows \ Recent", "% USERPROFILE% \ Documents" und "% USERPROFILE% \" enthalten. Downloads "Ordner. Zum Abrufen von PuTTY- und RDP-Anmeldeinformationen sucht TrickBot im Registrierungsschlüssel Software \ SimonTatham \ Putty \ Sessions und verwendet "die CredEnumerateA-API", um gespeicherte Kennwörter zu identifizieren und zu stehlen. Um den Benutzernamen, den Hostnamen und das Kennwort zu identifizieren, die pro RDP-Berechtigungsnachweis gespeichert wurden, analysiert die Malware die Zeichenfolge "target = TERMSRV". TrickBot lädt eine Konfigurationsdatei mit dem Namen "dpost" vom Command & Control-Server des Bedieners herunter und verwendet einen POST-Befehl, der eingerichtet wurde, um die von den infizierten Geräten gesammelten VNC-, PuTTY- und RDP-Anmeldeinformationen zu filtern.

Im Januar 2019 entdeckten Forscher außerdem, dass TrickBot auch als Access-as-a-Service für andere Akteure fungiert. Sobald eine Maschine infiziert wird, verwandelt sie sich in einen Bot und erstellt Reverse-Shells, sodass andere Malware-Betreiber auf das infizierte Netzwerk zugreifen können und lassen ihre eigenen böswilligen Nutzdaten fallen.

Verhindern von Trojan.TrickBot-Angriffen

Der beste Weg, um Trojan.TrickBot-Angriffe zu verhindern, besteht darin, sicherzustellen, dass Ihr Computer mit einem zuverlässigen, vollständig aktualisierten Anti-Malware-Programm geschützt ist. Online-Banking-Passwörter sollten sicher sein und eine zweistufige Authentifizierung sollte implementiert werden. Seien Sie vorsichtig, wenn Sie Ihre Online-Banking-Konten verwalten, diese Vorgänge auf unbekannten Computern vermeiden und Ihren Computer regelmäßig mit einer aktualisierten Sicherheitsanwendung auf Bedrohungen prüfen.

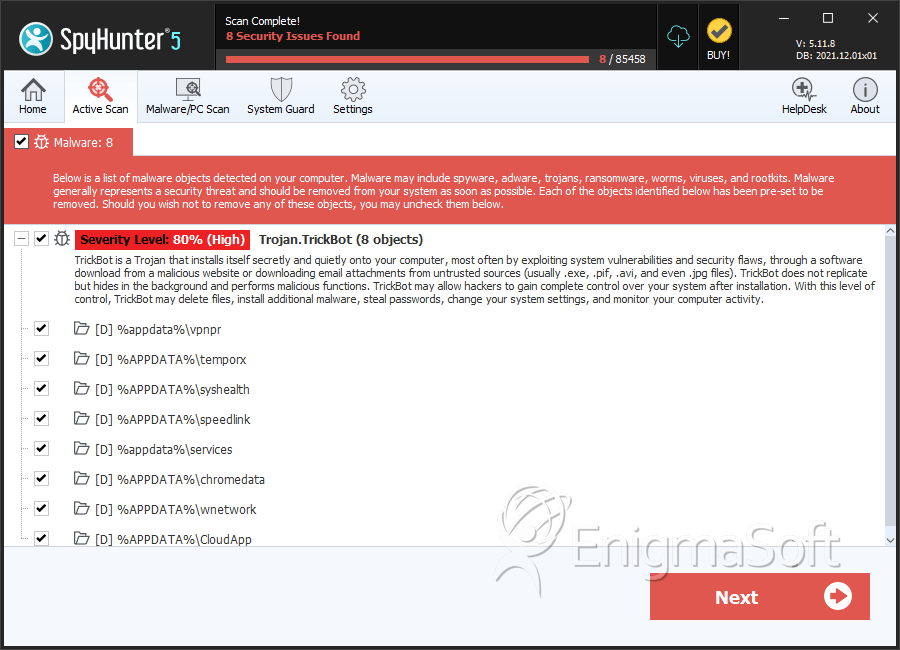

SpyHunter erkennt und entfernt Trojan.TrickBot

Deatils zum Dateisystem

| # | Dateiname | MD5 |

Erkennungen

Erkennungen: Die Anzahl der bestätigten und vermuteten Fälle einer bestimmten Bedrohung, die auf infizierten Computern erkannt wurden, wie von SpyHunter gemeldet.

|

|---|---|---|---|

| 1. | osqtfgwbhddfk_6uuom5e_whpvlf1aykllyyz_bds5ifmrgqrqih0yrdnnwxs437.exe | b33d85ace606ae9ba59921d45b755cf8 | 64 |

| 2. | monter.exe | 8dd6747e7ff790723a9449d085c86fc8 | 63 |

| 3. | cmslase.exe | c2703692c92cd9acb42a6112a2c990ac | 61 |

| 4. | alixqbuzlh7q0_rgjq0uxei67anelu_5fyn_wfzoza3e7yqb83gq8yfoasue4ckm.exe | e0b6bbd9bc80c81573743aba3a1494ba | 45 |

| 5. | u03wrzlmz8o06idm698895hzwni4rg2vym87c6m3jnengnqlcw29to1aogz4_zxb.exe | 63678274328832e7e24b8f0950f81c22 | 45 |

| 6. | 7ejs9huc_16gtr8iopvqa5nokd6r9gnf8udwm9knch_wt2od9ea45drh1g6348ck.exe | d2ba8d47e97e896f1c96eb063b488fce | 34 |

| 7. | wotrer.exe | dec56a7ec9115ff81a098f2a4170504b | 33 |

| 8. | monter.exe | b212e24c37596cab9338cfdd78566395 | 25 |

| 9. | cmslase.exe | 26d27317025124ac585c1a463e2986e4 | 24 |

| 10. | wotrer.exe | 0450e57c7fb70c44bd4fc95cafc061da | 23 |

| 11. | 9nqgwv8fbtif4uwo0doaf_soay33wbvced8qyhz_gdfvk5sim8qss2lg3xls85ud.exe | 682d94a60e5e5a360a1c4c5a00c45f3f | 19 |

| 12. | a0jcwvsyoru6vrdxkehkrjemn67g5vdzx8rm6zbhjeghyrphjasentbjs8k2bdtw.exe | 33e022862d91a662d0f979ff57e0a048 | 19 |

| 13. | 44983o8uh99g8n8_pmubyhu7vfxxbh898xq8hnttmrrzf28tudu7mwrrm_11c1jn.exe | 1cd7efb64b3e7bf1daaf857ba3ae4663 | 17 |

| 14. | 44783m8uh77g8l8_nkubyhu5vfxxbh878xo6hlttkppzf28tsdu5kwppk_11c1jl.exe | d4843dd4f0545ff524522a9f044e1d0f | 15 |

| 15. | qsdruqrqvj_g8va_3dr6hwg0zee8pm43bt_gzhxj9l_1r99orqjfmvtchz2a_6p5.exe | 2b218368b427eca6cc2ee35a4d03a7bc | 14 |

| 16. | _nnmyw203hl_2jipz8eiamg3qzxllt7whil9egmynr8b6_irqjccbo7spo8co8nm.exe | dd8039995c5c218eae97b0bd1f2e65b0 | 12 |

| 17. | jqdhq7n98xuae9b_j6ys2aayb8jbg62tsxjck9qs85ud2fz29np_yyrrvabferaf.exe | 1495cc33f092057224f04dccef9d8219 | 11 |

| 18. | monter.exe | 835a3ed7cab69a3cde75402a59a843e6 | 6 |

| 19. | monter.exe | 25a2930568080b56c849557993062735 | 1 |

| 20. | 1619697c3da1328767c690cadbe416f4942b1ab04a04fef9264fea44fb1b0ac5.crdownload | df00d1192451268c31c1f8568d1ff472 | 1 |

| 21. | a3064bed5b34056187313decc580ff2bcb22724202f8add0d0e836ed7cfd91ac.crdownload | eaad7777d588deef9db962f2863f8b9b | 1 |

| 22. | 7dfc76beb5d8fc3b1ecf4de9ac204ad2 | 7dfc76beb5d8fc3b1ecf4de9ac204ad2 | 0 |

Registrierung-Details

Verzeichnisse

Trojan.TrickBot kann das folgende Verzeichnis oder die folgenden Verzeichnisse erstellen:

| %APPDATA%\AMNI |

| %APPDATA%\CloudApp |

| %APPDATA%\DirectTools |

| %APPDATA%\GpuSettings |

| %APPDATA%\NetSocket |

| %APPDATA%\NuiGet |

| %APPDATA%\SystemApps |

| %APPDATA%\WNetval |

| %APPDATA%\WSOG |

| %APPDATA%\WinNetCore |

| %APPDATA%\WinSocket |

| %APPDATA%\adirecttools |

| %APPDATA%\anydeskadserv |

| %APPDATA%\cashcore |

| %APPDATA%\chromedata |

| %APPDATA%\cleanmem |

| %APPDATA%\cmdcache |

| %APPDATA%\cpumon |

| %APPDATA%\diskram |

| %APPDATA%\dllsyslib |

| %APPDATA%\extvisual |

| %APPDATA%\gpuTools |

| %APPDATA%\gpudriver |

| %APPDATA%\gpuhealth |

| %APPDATA%\iCloud |

| %APPDATA%\mscache |

| %APPDATA%\mscloud |

| %APPDATA%\mslibrary |

| %APPDATA%\netcache |

| %APPDATA%\netrest |

| %APPDATA%\nocsys |

| %APPDATA%\safessd |

| %APPDATA%\smcvs |

| %APPDATA%\speedlan |

| %APPDATA%\speedlink |

| %APPDATA%\syscache |

| %APPDATA%\sysexts |

| %APPDATA%\syshealth |

| %APPDATA%\sysswap |

| %APPDATA%\taskhealth |

| %APPDATA%\temporx |

| %APPDATA%\vcneo |

| %APPDATA%\winnet |

| %APPDATA%\wnetwork |

| %LOCALAPPDATA%\runningpost |

| %LOCALAPPDATA%\wnetwork |

| %UserProfile%\Local Settings\Application Data\wnetwork |

| %WINDIR%\System32\config\systemprofile\AppData\Roaming\gpuTools |

| %appdata%\WinDirectTools |

| %appdata%\monolib |

| %appdata%\monolibrary |

| %appdata%\netwinlib |

| %appdata%\services |

| %appdata%\sysdefragler |

| %appdata%\vpnpr |

| %appdata%\windirect |

| %localappdata%\deploytexas |