Ryuk Ransomware

Wertungsliste der Bedrohung

EnigmaSoft Bedrohungs-Scorecard

EnigmaSoft Threat Scorecards sind Bewertungsberichte für verschiedene Malware-Bedrohungen, die von unserem Forschungsteam gesammelt und analysiert wurden. EnigmaSoft Threat Scorecards bewerten und stufen Bedrohungen anhand verschiedener Metriken ein, darunter reale und potenzielle Risikofaktoren, Trends, Häufigkeit, Prävalenz und Persistenz. EnigmaSoft Threat Scorecards werden regelmäßig auf der Grundlage unserer Forschungsdaten und -metriken aktualisiert und sind für eine Vielzahl von Computerbenutzern nützlich, von Endbenutzern, die nach Lösungen suchen, um Malware von ihren Systemen zu entfernen, bis hin zu Sicherheitsexperten, die Bedrohungen analysieren.

EnigmaSoft Threat Scorecards zeigen eine Vielzahl nützlicher Informationen an, darunter:

Ranking: Das Ranking einer bestimmten Bedrohung in der Bedrohungsdatenbank von EnigmaSoft.

Schweregrad: Der ermittelte Schweregrad eines Objekts, numerisch dargestellt, basierend auf unserem Risikomodellierungsprozess und unserer Forschung, wie in unseren Kriterien zur Bedrohungsbewertung erläutert.

Infizierte Computer: Die Anzahl der bestätigten und vermuteten Fälle einer bestimmten Bedrohung, die auf infizierten Computern entdeckt wurden, wie von SpyHunter gemeldet.

Siehe auch Kriterien für die Bedrohungsbewertung .

| Rangfolge: | 14,698 |

| Bedrohungsstufe: | 100 % (Hoch) |

| Infizierte Computer: | 736 |

| Zum ersten Mal gesehen: | August 28, 2018 |

| Zuletzt gesehen: | September 14, 2023 |

| Betroffene Betriebssysteme: | Windows |

Die Ryuk Ransomware ist ein Datenverschlüsselungstrojaner, der am 13. August 2018 identifiziert wurde. Es scheint, dass private Unternehmen und Gesundheitseinrichtungen mit der Ryuk Ransomware kompromittiert wurden. Es wurde berichtet, dass Bedrohungsakteure Organisationen in den USA und in Deutschland infizieren. Erste Analysen deuten darauf hin, dass die Bedrohung über kompromittierte RDP-Konten in Systeme eingeschleust wurde. Es ist jedoch möglich, dass es eine parallele Spam-Kampagne gibt, die die Bedrohungsnutzlast als makrofähige DOCX- und PDF-Dateien enthält.

Inhaltsverzeichnis

Allgemeine Fakten und Zuschreibung

Ryuk Ransomware erschien Mitte August 2018 mit mehreren gut geplanten gezielten Angriffen gegen große Organisationen weltweit, bei denen Daten auf infizierten PCs und Netzwerken verschlüsselt und die Zahlung eines Lösegelds im Austausch gegen ein Entschlüsselungswerkzeug gefordert wurden. Ryuk weist keine extrem fortgeschrittenen technischen Fähigkeiten auf. Was es jedoch von anderen Ransomware unterscheidet, ist das enorme Lösegeld, das es verlangt . Der Betrag hängt von der Größe der betroffenen Organisation ab, während Untersuchungen zeigen, dass die Angreifer bereits fast 4 Millionen US-Dollar an Erpressungsgeldern von ihren Opfern mit einer durchschnittlichen Lösegeldzahlung von Bitcoin im Wert von 71.000 US-Dollar eingesackt haben - das Zehnfache des Betrags, den andere Malware normalerweise verlangt nett. Ab Januar 2019 beträgt der niedrigste Lösegeldbetrag, den Ryuk verlangt hat, 1,7 BTC, während der höchste 99 BTC beträgt. Die Anzahl der bekannten Transaktionen beträgt 52, und der Erlös wurde auf 37 BTC-Adressen aufgeteilt.

Cybersicherheitsforscher haben Ähnlichkeiten zwischen der Ryuk-Kampagne und einer anderen Ransomware namens HERMES festgestellt, die einer staatlich geförderten nordkoreanischen APT-Gruppe namens Lazarus Group zugeschrieben wird. Bei Ryuks erstem Auftritt glaubten die Forscher, dass er auf dem HERMES-Quellcode aufgebaut war, entweder von derselben Hacking-Gruppe oder von einem anderen Schauspieler, der den Code aus unterirdischen Malware-Foren erhalten hat. Bestimmte Ähnlichkeiten zwischen Ryuk und HERMES führen zu dieser Schlussfolgerung. Die beiden Ransomware-Bedrohungen haben identische Codesegmente, mehrere Zeichenfolgen in Ryuk beziehen sich auf Hermes. Beim Start von Ryuk wird jede verschlüsselte Datei auf einen HERMES-Marker überprüft, um festzustellen, ob das System bereits von HERMES angegriffen wurde. Es gibt auch einige entscheidende Unterschiede, und da der endgültige Empfänger der betrügerischen Zahlungen von Ryuk nicht ermittelt werden kann, da die Malware-Betreiber das Geld über viele verschiedene Bitcoin-Geldbörsen überweisen, ist die Zuordnung der Ransomware immer noch eine Frage der Spekulation.

Gleichzeitig gibt es Hinweise darauf, dass die Cyberkriminellen hinter Ryuk aus Russland oder seinen ehemaligen Staatenstaaten stammen. Zum Beispiel wurde die russische Sprache in einigen der verschlüsselten Dateien gefunden, zusammen mit einigen kulturellen Hinweisen in der Kommunikation mit den Opfern . Eine andere Theorie besagt, dass mehr als eine Crew Ryuk betreibt, da die Hacking-Gruppe in einigen gemeldeten Fällen einen festen Betrag verlangte, während sie in anderen Fällen verhandlungsbereit war.

Bemerkenswerte Angriffe

Im Oktober 2017 wurde HERMES Ransomware im Rahmen eines ausgeklügelten SWIFT-Angriffs gegen eine große Bank in Taiwan eingesetzt, bei der 60 Millionen US-Dollar gestohlen wurden. Experten glauben, dass HERMES zu diesem Zeitpunkt nur als Ablenkung an das Netzwerk der Bank geliefert worden war. Dies ist bei Ryuk wahrscheinlich nicht der Fall, da die meisten Forscher der Ansicht sind, dass sein Hauptziel die Erpressung des Lösegelds von den Zielinstitutionen ist.

Ryuk Ransomware wird ausschließlich für maßgeschneiderte Angriffe verwendet. Der Verschlüsselungsmechanismus wurde für kleine Vorgänge entwickelt, die nur wichtige Ressourcen und Ressourcen betreffen, die im Zielnetzwerk gespeichert sind. Die größte Ryuk-Explosion ereignete sich um Weihnachten 2018, als die Ransomware ihre Weihnachtskampagne startete. Zunächst griff die Malware den Cloud-Hosting-Anbieter Dataresolution.net nach Angaben des Opfers selbst an, indem sie ein kompromittiertes Anmeldekonto verwendete. Das Unternehmen behauptet, dass keine Kundendaten kompromittiert wurden. Angesichts der Art und Weise, wie die Malware in das Zielnetzwerk gelangt, klingen solche Behauptungen jedoch nicht sehr plausibel.

Mehrere Zeitungspapierorganisationen, die mit den Tribune Publishing-Medien in Verbindung stehen, wurden unmittelbar nach Weihnachten das nächste Opfer von Ryuk. Der Ransomware-Angriff verhinderte, dass die Organisationen ihre eigenen Papiere drucken konnten, und wurde entdeckt, nachdem ein Redakteur keine fertigen Seiten an die Druckmaschine senden konnte. Einige Forscher behaupten, dass die Malware, die Dataresolution.net und Tribune Publishing angegriffen hat, eine neue Version von Ryuk namens Cryptor2.0 ist.

Zuvor, am 15. Oktober 2018, griff Ryuk die Onslow Water and Sewer Authority (OWASA) an und verursachte Störungen in ihrem Netzwerk. Obwohl die Hauptdienste und die Kundendaten unberührt blieben, musste aufgrund des Ransomware-Angriffs eine erhebliche Anzahl von Datenbanken und Systemen vollständig aufgebaut werden.

Diese Woche in Malware Video: Episode 1 über die dreifache Bedrohungskampagne von Emotet, Trickbot und Ryuk Ransomware stehlen und lösen Daten.

Verteilung

Bisher wurde angenommen, dass Ryuk als primäre Infektion durch böswillige E-Mail-Anhänge und unzureichend geschützte RDPs verbreitet wird. Die begrenzte Anzahl von Angriffen gegen ausgewählte hochkarätige Organisationen lässt jedoch darauf schließen, dass Ryuk manuell verteilt und betrieben wird. Das bedeutet, dass jeder Angriff individuell und sorgfältig vorbereitet werden muss, einschließlich umfassender Netzwerkzuordnung und Erfassung von Anmeldeinformationen. Diese Beobachtungen legen nahe, dass die Angreifer bereits durch andere Malware-Infektionen mit den Zieldomänen vertraut waren, bevor sie Ryuk installieren konnten.

Zur Bestätigung dieser Theorie zeigen die neuesten Untersuchungen vom Januar 2019, dass sich Ryuk hauptsächlich als sekundäre Nutzlast ausbreitet, die von Angreifern manuell auf Computern installiert wird, die bereits mit Emotet- und TrickBot-Botnetzen infiziert sind. Die primäre Infektionsmethode, die Emotet verwendet, sind Spam-E-Mail-Kampagnen mit angehängten Microsoft Office-Dokumenten, die mit schädlichen Skripten beschädigt wurden. Die Angreifer verwenden verschiedene Social-Engineering-Techniken, um den Benutzer dazu zu bringen, die Anhänge zu öffnen und auf "Inhalt aktivieren" zu klicken. Dadurch werden die schädlichen Skripts gestartet und die Malware kann auf dem Zielcomputer installiert werden. Die Haupthypothese ist, dass Emotet die Erstinfektion durchführt, sich seitlich über das betroffene Netzwerk ausbreitet und dann eine eigene bösartige Kampagne startet, die zusätzliche Malware über das infizierte Netzwerk sendet. Hier lässt Emotet am häufigsten die TrickBot-Nutzlast fallen, die Anmeldeinformationen stiehlt und sich auch seitlich im Netzwerk ausbreiten kann. Sowohl Emotet als auch TrickBot verfügen über die Funktionen von Würmern, Datendiebstahlern und Downloadern zusätzlicher Schadprogramme. Trickbot wird dann verwendet, um Ryuk-Ransomware auf den Systemen der ausgewählten Institutionen abzulegen, von denen die Angreifer versuchen, Lösegeld zu erpressen. Der sehr geringe Anteil der Ryuk-Infektionen, der bei allen Emotet- und TrickBot-Erkennungen beobachtet wurde, legt jedoch nahe, dass dies kein Standardvorgang der beiden Botnets ist, um Systeme mit Ryuk zu infizieren.

Lösegeldforderung

Der Ryuk-Lösegeldschein ist in einer Datei mit dem Namen RyukReadMe.txt enthalten, die auf dem Desktop sowie in allen Ordnern abgelegt wird. Ryuk zeigt seinen Opfern zwei Varianten von Lösegeldscheinen an. Das erste ist lang, gut geschrieben und gut formuliert, und es führte zur Zahlung des bislang höchsten Lösegeldes von 50 BTC, was 320.000 US-Dollar entspricht. Es sieht so aus, als ob es während einiger der ersten Ryuk-Angriffe angezeigt wurde. Die zweite ist viel kürzer und einfacher, erfordert jedoch auch feine Lösegeldbeträge zwischen 15 BTC und 35 BTC. Das bedeutet, dass es zwei Ebenen potenzieller Opfer geben könnte, die die Gauner angreifen wollen.

Version 1:

"Herren!

Ihr Unternehmen ist ernsthaft gefährdet.

Das Sicherheitssystem Ihres Unternehmens weist eine erhebliche Lücke auf.

Wir sind leicht in Ihr Netzwerk eingedrungen.

Sie sollten dem Herrn dafür danken, dass er von ernsthaften Menschen gehackt wurde, nicht von dummen Schülern oder gefährlichen Punks.

Sie können alle wichtigen Daten nur zum Spaß beschädigen.

Jetzt werden Ihre Dateien mit den stärksten militärischen Algorithmen RSA4096 und AES-256 verschlüsselt.

Niemand kann Ihnen helfen, Dateien ohne unseren speziellen Decoder wiederherzustellen.

Reparaturwerkzeuge für Photorec, RannohDecryptor usw. sind nutzlos und können Ihre Dateien irreversibel zerstören.

Wenn Sie Ihre Dateien wiederherstellen möchten, schreiben Sie in E-Mails (Kontakte befinden sich am unteren Rand des Blattes) und hängen Sie 2-3 verschlüsselte Dateien an

(Jeweils weniger als 5 MB, nicht archiviert und Ihre Dateien sollten keine wertvollen Informationen enthalten

(Datenbanken, Backups, große Excel-Tabellen usw.)).

Sie erhalten entschlüsselte Muster und unsere Bedingungen, wie Sie den Decoder erhalten.

Bitte vergessen Sie nicht, den Namen Ihres Unternehmens in den Betreff Ihrer E-Mail einzutragen.

Sie müssen für die Entschlüsselung in Bitcoins bezahlen.

Der endgültige Preis hängt davon ab, wie schnell Sie uns schreiben.

Jeder Tag der Verspätung kostet Sie zusätzlich +0,5 BTC

Nichts Persönliches, nur Geschäftliches

Sobald wir Bitcoins erhalten, erhalten Sie alle Ihre entschlüsselten Daten zurück.

Darüber hinaus erhalten Sie Anweisungen, wie Sie die Sicherheitslücke schließen und solche Probleme in Zukunft vermeiden können

+ Wir empfehlen Ihnen spezielle Software, die Hackern die meisten Probleme bereitet.

Beachtung! Ein Mal noch !

Benennen Sie verschlüsselte Dateien nicht um.

Versuchen Sie nicht, Ihre Daten mit Software von Drittanbietern zu entschlüsseln.

PS Denken Sie daran, wir sind keine Betrüger.

Wir brauchen Ihre Dateien und Ihre Informationen nicht.

Aber nach 2 Wochen werden alle Ihre Dateien und Schlüssel automatisch gelöscht.

Senden Sie einfach sofort nach der Infektion eine Anfrage.

Alle Daten werden absolut wiederhergestellt.

Ihre Garantie - entschlüsselte Muster.

E-Mails kontaktieren

eliasmarco@tutanota.com

oder

CamdenScott@protonmail.com

BTC-Geldbörse:

15RLWdVnY5n1n7mTvU1zjg67wt86dhYqNj

Kein System ist sicher "

Version 2:

"Alle Dateien auf jedem Host im Netzwerk wurden mit einem starken Algorithmus verschlüsselt.

Backups wurden entweder verschlüsselt oder gelöscht oder Backup-Datenträger wurden formatiert.

Schattenkopien wurden ebenfalls entfernt, sodass F8 oder andere Methoden verschlüsselte Daten beschädigen, aber nicht wiederherstellen können.

Wir haben ausschließlich Entschlüsselungssoftware für Ihre Situation

In der Öffentlichkeit ist keine Entschlüsselungssoftware verfügbar.

NICHT ZURÜCKSETZEN ODER AUSSCHALTEN - Dateien können beschädigt werden.

Verschlüsseln oder verschieben Sie die verschlüsselten und Readme-Dateien NICHT.

LÖSCHEN SIE KEINE Readme-Dateien.

Dies kann dazu führen, dass bestimmte Dateien nicht wiederhergestellt werden können.

Um Informationen zu erhalten (Ihre Dateien zu entschlüsseln), kontaktieren Sie uns unter

MelisaPeterman@protonmail.com

oder

MelisaPeterman@tutanota.com

BTC-Geldbörse:

14hVKm7Ft2rxDBFTNkkRC3kGstMGp2A4hk

Ryuk

Kein System ist sicher "

Der Inhalt der Ryuk-Lösegeldscheine ändert sich nicht in den einzelnen Fällen, mit Ausnahme der Kontakt-E-Mail-Adressen und der angegebenen BTC-Brieftaschenadresse. Der Lösegeldschein enthält normalerweise eine Adresse bei tutanota.com und eine bei protonmail.com, während die Namen der E-Mails häufig Instagram-Modellen oder anderen berühmten Personen gehören. Es ist bemerkenswert, dass die zweite Version von Ryuk Ransom Note sehr ähnlich zu BitPaymer Ransom Notes ist, es ist jedoch nicht bekannt, wie die Akteure hinter den beiden Ransomware-Bedrohungen miteinander zusammenhängen.

Neuere Versionen von Ryuk zeigen einen Lösegeldschein an, der nur E-Mail-Adressen, aber keine BTC-Brieftaschenadressen enthält. Es liest folgendes:

"Ihr Netzwerk wurde durchdrungen.

Alle Dateien auf jedem Host im Netzwerk wurden mit einem starken Algorithmus verschlüsselt.

Backups wurden entweder verschlüsselt. Shadow-Kopien wurden ebenfalls entfernt, sodass F8 oder andere Methoden verschlüsselte Daten beschädigen, aber nicht wiederherstellen können.

Wir haben ausschließlich Entschlüsselungssoftware für Ihre Situation. Vor mehr als einem Jahr erkannten Weltexperten die Unmöglichkeit der Entschlüsselung mit allen Mitteln außer dem ursprünglichen Decoder. In der Öffentlichkeit ist keine Entschlüsselungssoftware verfügbar. Antiviren-Unternehmen, Forscher, IT-Spezialisten und keine anderen Personen können Ihnen bei der Verschlüsselung der Daten helfen.

NICHT ZURÜCKSETZEN ODER AUSSCHALTEN - Dateien können beschädigt werden. LÖSCHEN SIE KEINE Readme-Dateien.

Um unsere ehrlichen Absichten zu bestätigen. Senden Sie 2 verschiedene zufällige Dateien und Sie werden entschlüsselt. Es kann von verschiedenen Computern in Ihrem Netzwerk stammen, um sicherzustellen, dass ein Schlüssel alles entschlüsselt. 2 Dateien entsperren wir kostenlos

Um Informationen zu erhalten (Ihre Dateien zu entschlüsseln), kontaktieren Sie uns unter cliffordcolden93Qprotonmail.com oder Clif fordGolden93@tutanota.com

Sie erhalten eine BTC-Adresse zur Zahlung im Antwortschreiben Ryuk. Kein System ist sicher. "

Technische Eigenschaften

Ähnlich wie HERMES verwendet Ryuk Verschlüsselungsalgorithmen RSA-2048 und AES-256. Außerdem verwenden beide Malware-Bedrohungen das Microsoft SIMPLEBLOB-Format, um Schlüssel in der ausführbaren Datei der Malware zu speichern, und beide verwenden die Markierung "HERMES", um zu überprüfen, ob eine Datei verschlüsselt wurde. Ein wesentlicher Unterschied besteht darin, wie Ryuk mit dem Dateizugriff umgeht und wie ein zweiter eingebetteter öffentlicher RSA-Schlüssel verwendet wird. Während HERMES für jedes Opfer einen privaten RSA-Schlüssel generiert, verwendet Ryuk zwei öffentliche RSA-Schlüssel, die in die ausführbare Datei eingebettet sind. Da es keinen opferspezifischen privaten Schlüssel gibt, können alle Hosts mit demselben Entschlüsselungsschlüssel entschlüsselt werden. Dies scheint eine Schwachstelle im Ryuk-Build zu sein, dies ist jedoch nicht der Fall, da die Malware für jede ausführbare Datei einen eindeutigen Schlüssel erstellt, wobei eine einzelne ausführbare Datei für eine einzelne Zielorganisation verwendet wird. Selbst wenn der Schlüssel durchgesickert ist, werden daher nur die von der entsprechenden ausführbaren Datei verschlüsselten Daten entschlüsselt. Es ist sehr wahrscheinlich, dass Ryuk vor dem Angriff für jedes Opfer ein RSA-Schlüsselpaar generiert.

Die Ryuk-Operation umfasst zwei Arten von Binärdateien - eine Pipette und eine ausführbare Nutzlast. Der Dropper kann selten analysiert werden, da die ausführbare Nutzlast den Dropper nach Abschluss der Installation löscht. Bei der Ausführung erstellt der Dropper abhängig von der Windows-Version, die auf dem Zielhost ausgeführt wird, einen Installationsordnerpfad. Unter Windows XP lautet der Ordnerpfad der Malware beispielsweise C: \ Dokumente und Einstellungen \ Standardbenutzer, während er unter Windows Vista C: \ Benutzer \ Öffentlich lautet. Anschließend erstellt die Malware einen zufälligen Namen für die ausführbare Datei, die aus fünf alphabetischen Zeichen besteht. Danach schreibt der Dropper die entsprechende 32- oder 64-Bit-Version der ausführbaren eingebetteten Nutzlast und führt sie aus. Es ist nämlich diese vom Dropper geschriebene ausführbare Nutzlast, die Ryuks Logik zum Verschlüsseln der Dateien auf dem Host enthält. Ryuk versucht, alle zugänglichen Dateien und Hosts mit ARP-Einträgen (Address Resolution Protocol) zu verschlüsseln, mit Ausnahme von CD-ROM-Laufwerken. Eine Dateierweiterung ".ryk" wird an jede verschlüsselte Datei angehängt, während alle Verzeichnisse auch den Lösegeldschein RyukReadMe.txt enthalten.

Neueste Builds von Ryuk haben keine Persistenzfunktionen. Im Gegensatz zu anderen bekannten Ransomware-Familien verfügt Ryuk derzeit nicht über integrierte Funktionen zur Beendigung von Prozessen / Diensten und zur Wiederherstellung. Um die Windows-Systemwiederherstellungsoption zu deaktivieren, mit der Opfer versuchen können, ihre Daten wiederherzustellen, löscht Ryuk alle vorhandenen Schattenkopien der verschlüsselten Dateien.

Im Gegensatz zu gängigen Ransomware-Bedrohungen nimmt Ryuk Windows-Systemdateien nicht in die Whitelist von Dateien auf, die nicht verschlüsselt werden sollten. Dies bedeutet, dass es keinen Mechanismus gibt, um die Stabilität des Hosts zu gewährleisten. Bemerkenswerterweise befinden sich auch andere ausführbare Dateitypen nicht in der Liste der Dateien, die nicht verschlüsselt werden sollten, wie z. B. Systemtreiber (.sys) und OLE-Steuerungserweiterungen (.ocx). Viele wichtige Ordnernamen sind ebenfalls nicht auf der Whitelist. Beispielsweise wurde häufig beobachtet, dass Ryuk versucht, Windows-Bootloader-Dateien zu verschlüsseln, wodurch der infizierte Computer im Laufe der Zeit instabil und sogar nicht mehr bootfähig zu werden droht. Tatsächlich listet Ryuk nur drei Dateierweiterungen auf - .exe, .dll und hrmlog, wobei die letzte ein Debug-Protokoll-Dateiname zu sein scheint, der von der ursprünglichen HERMES-Malware erstellt wurde. Ordnernamen, die auf Ryuks Whitelist stehen, sind Mozilla, Chrome, Microsoft, Windows, Recycle.bin und AhnLab. Hier ist eine weitere Ähnlichkeit mit HERMES: Beide Malware-Bedrohungen führen einen Ordner mit dem Namen "AhnLab" auf die Whitelist - der Name der beliebten Sicherheitssoftware aus Südkorea.

Es ist bekannt, dass die Ryuk Ransomware aus dem Temp-Ordner mit einem zufälligen Namen ausgeführt wird und eine Lösegeldnotiz mit dem Titel "RyukReadMe.tx" auf dem Desktop des Benutzers speichert. Das Team hinter der Ryuk Ransomware versucht möglicherweise, die Bedrohung für verbundene Computer über freigegebene Ordner und nicht kennwortgeschützte Netzwerklaufwerke zu verringern. Die Ryuk Ransomware verschlüsselt Text, Tabellenkalkulationen, eBooks, Präsentationen, Datenbanken, Bilder, Video- und Audiodateien sicher. Sie benötigen eine gute Backup-Lösung, um der Ryuk Ransomware entgegenzuwirken und bei Bedarf Daten wiederherzustellen. Durch strenge Zugriffsrichtlinien und aktive Überwachung können Sie die Ausbreitung der Bedrohung und die Schäden, die sie in Ihrem Unternehmen verursachen kann, begrenzen. AV-Unternehmen blockieren die mit der Ryuk Ransomware verbundenen Dateien und markieren sie als:

Ransom_RYUK.THHBAAH

TR / FileCoder.lkbhx

Trojaner (0053a8e51)

Trojan-Ransom.Ryuk

Trojan-Ransom.Win32.Encoder.em

Trojan.GenericKD.31177924 (B)

Trojan.Win64.S.Ryuk.174080

Trojaner / Win64.Ryukran.R234812

W64 / Trojan.PIZE-2908

Berichte über Vorfälle zeigen, dass die ursprünglichen Bedrohungsentwickler für ihre Ransomware-Kampagne die E-Mail-Konten "WayneEvenson@protonmail.com" und "WayneEvenson@tutanota.com" verwendet haben. Die Ransomware 'wayneevenson@protonmail.com' wird möglicherweise auf kompromittierten Computern als 'PdTlG.exe' ausgeführt. Beachten Sie jedoch, dass möglicherweise zufällige Dateinamen verwendet werden. Ein neues Merkmal, das mit der Ransomware 'wayneevenson@protonmail.com' eingeführt wurde, scheint das automatische Laden der Lösegeldnachricht über eine Microsoft Notepad-Anwendung auf den Desktop des Benutzers zu sein. Wir verfolgen weiterhin das Verhalten von Ryuk Ransomware und neue Angriffsmethoden, die genutzt werden, um das Produkt an ahnungslose Benutzer zu liefern. Sie sollten die Dienste eines leistungsstarken Backup-Managers nutzen und das Laden von Makros aus nicht vertrauenswürdigen Quellen deaktivieren. Die Erkennungsregeln für die Ransomware 'wayneevenson@protonmail.com' werden von den meisten AV-Anbietern unterstützt, die verwandte Dateien mit den folgenden Warnungen versehen:

Dropper / Win32.Ryukran.R234915

Ransom.Jabaxsta! 1.B3AA (KLASSISCH)

Lösegeld / W32.Ryuk.393216

Lösegeld: Win32 / Jabaxsta.B! Dr.

TR / FileCoder.biysh

Trojaner (0053a8931)

Trojan.Agentbypassg

Trojan.Invader.bsk

Trojan.Ransom.Ryuk

Trojan.Ransom.Ryuk.A (B)

Trojan.Ransom.Win32.1398

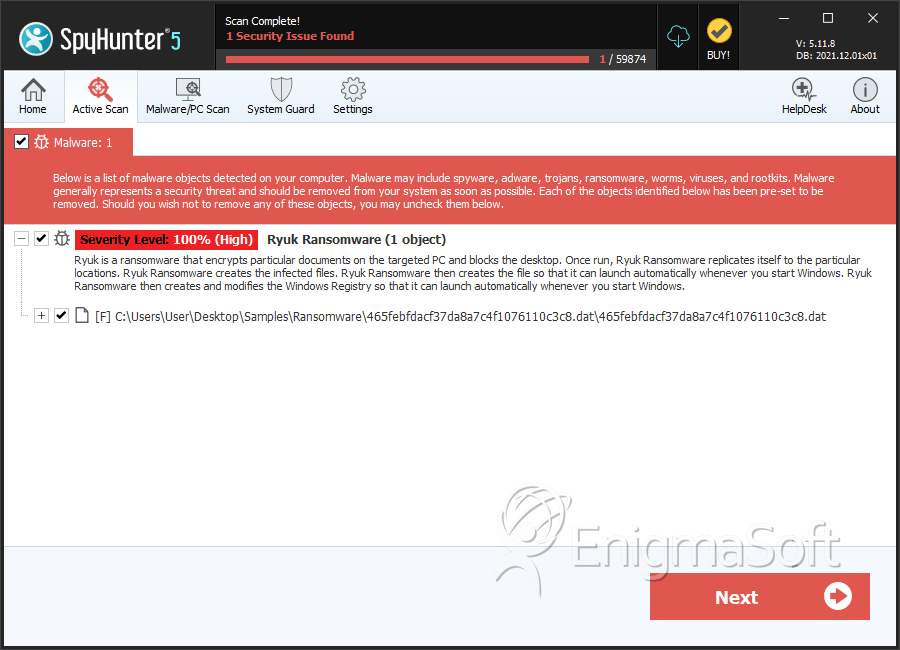

SpyHunter erkennt und entfernt Ryuk Ransomware

Deatils zum Dateisystem

| # | Dateiname | MD5 |

Erkennungen

Erkennungen: Die Anzahl der bestätigten und vermuteten Fälle einer bestimmten Bedrohung, die auf infizierten Computern erkannt wurden, wie von SpyHunter gemeldet.

|

|---|---|---|---|

| 1. | 465febfdacf37da8a7c4f1076110c3c8.dat | 465febfdacf37da8a7c4f1076110c3c8 | 7 |

| 2. | RyukReadMe.txt |