Emotet

Wertungsliste der Bedrohung

EnigmaSoft Bedrohungs-Scorecard

EnigmaSoft Threat Scorecards sind Bewertungsberichte für verschiedene Malware-Bedrohungen, die von unserem Forschungsteam gesammelt und analysiert wurden. EnigmaSoft Threat Scorecards bewerten und stufen Bedrohungen anhand verschiedener Metriken ein, darunter reale und potenzielle Risikofaktoren, Trends, Häufigkeit, Prävalenz und Persistenz. EnigmaSoft Threat Scorecards werden regelmäßig auf der Grundlage unserer Forschungsdaten und -metriken aktualisiert und sind für eine Vielzahl von Computerbenutzern nützlich, von Endbenutzern, die nach Lösungen suchen, um Malware von ihren Systemen zu entfernen, bis hin zu Sicherheitsexperten, die Bedrohungen analysieren.

EnigmaSoft Threat Scorecards zeigen eine Vielzahl nützlicher Informationen an, darunter:

Ranking: Das Ranking einer bestimmten Bedrohung in der Bedrohungsdatenbank von EnigmaSoft.

Schweregrad: Der ermittelte Schweregrad eines Objekts, numerisch dargestellt, basierend auf unserem Risikomodellierungsprozess und unserer Forschung, wie in unseren Kriterien zur Bedrohungsbewertung erläutert.

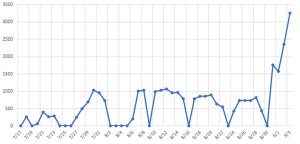

Infizierte Computer: Die Anzahl der bestätigten und vermuteten Fälle einer bestimmten Bedrohung, die auf infizierten Computern entdeckt wurden, wie von SpyHunter gemeldet.

Siehe auch Kriterien für die Bedrohungsbewertung .

| Rangfolge: | 13,515 |

| Bedrohungsstufe: | 80 % (Hoch) |

| Infizierte Computer: | 4,925 |

| Zum ersten Mal gesehen: | June 28, 2014 |

| Zuletzt gesehen: | June 14, 2025 |

| Betroffene Betriebssysteme: | Windows |

Emotet begann vor etwa fünf Jahren als Bank-Trojaner, hat sich aber zu viel mehr entwickelt. Heutzutage ist es zu einem der gefährlichsten Botnets und Malware-Händler der Welt geworden. Um die Angriffe vollständig zu monetarisieren, lässt Emotet häufig neue Banktrojaner, E-Mail-Harvester, Selbstverbreitungsmechanismen, Informationsdealer und sogar Ransomware fallen.

Emotet begann vor etwa fünf Jahren als Bank-Trojaner, hat sich aber zu viel mehr entwickelt. Heutzutage ist es zu einem der gefährlichsten Botnets und Malware-Händler der Welt geworden. Um die Angriffe vollständig zu monetarisieren, lässt Emotet häufig neue Banktrojaner, E-Mail-Harvester, Selbstverbreitungsmechanismen, Informationsdealer und sogar Ransomware fallen.

Sicherheitsforscher stellten fest, dass die Bedrohungsakteure hinter Emotet ab Juni 2019 Sommerferien machten, in denen sogar die Kommando- und Kontrollaktivitäten (C2) eingestellt wurden. Als die Sommermonate zu Ende gingen, stellten die Sicherheitsforscher jedoch fest, dass die Aktivität der C2-Infrastruktur von Emotet zunahm. Ab dem 16. September 2019 ist Emotet mit einer neu belebten Spam-Kampagne, die sich auf Social Engineering stützt, bereits in vollem Gange.

Inhaltsverzeichnis

Emotet zielt auf Computerbenutzer ab, indem es Spam-E-Mail-Kampagnen anlockt

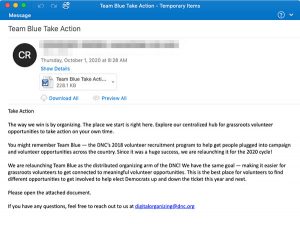

Eine der genialsten und bedrohlichsten Methoden, mit denen Emotet-Opfer infiziert wurden, war der Diebstahl von E-Mail-Inhalten. Die Malware würde den Posteingang eines Opfers durchsuchen und vorhandene Konversationen kopieren, die dann in ihren eigenen E-Mails verwendet werden. Emotet zitiert die Körper von echten Nachrichten in einer "Antwort" auf die ungelesene E-Mail eines Opfers, um sie zum Öffnen eines mit Malware übersäten Anhangs zu verleiten, normalerweise in der Gestalt eines Microsoft Word-Dokuments.

Es braucht nicht viel Vorstellungskraft, um zu sehen, wie jemand, der eine Antwort auf ein laufendes Gespräch erwartet, auf diese Weise zum Narren gehalten werden kann. Durch die Nachahmung bestehender E-Mail-Konversationen, einschließlich Original-E-Mail-Inhalten und Betreff-Headern, werden die Nachrichten zudem viel zufälliger und sind für das Filtern durch Anti-Spam-Systeme schwieriger.

Interessant ist, dass Emotet die E-Mail, aus der Inhalte gestohlen wurden, nicht verwendet, um sie an ein potenzielles Opfer zu senden. Stattdessen wird die aufgehobene Konversation an einen anderen Bot im Netzwerk gesendet, der die E-Mail dann von einem völlig anderen Standort aus über einen vollständig separaten SMTP-Server für ausgehende Nachrichten sendet.

Laut Sicherheitsforschern verwendete Emotet gestohlene E-Mail-Konversationen in etwa 8,5 Prozent der Angriffsmeldungen vor der Sommerpause. Seit dem Ende der Ferienzeit hat diese Taktik jedoch an Bedeutung gewonnen und macht fast ein Viertel des gesamten ausgehenden E-Mail-Verkehrs von Emotet aus.

Cybercrooks setzen Emotet ein, um persönliche Daten zu stehlen

Die Werkzeuge, die Cyber-Betrügern zur Verfügung stehen, um persönliche Informationen von Computern zu stehlen, sind nahezu unbegrenzt. Es kommt nur so vor, dass Emotet eine Art von Malware-Bedrohung ist, die sich hervorragend dazu eignet, Massen-Spam-E-Mail-Kampagnen zu starten, die Malware verbreiten, die Daten von einem ahnungslosen Computerbenutzer stehlen soll. Die Funktionsweise von Emotet besteht darin, eine Hintertür für andere hochriskante Computerbedrohungen wie das Dridex-Trojaner-Pferd zu öffnen, mit dem mithilfe aggressiver Phishing-Techniken Daten von einem Computerbenutzer gestohlen werden sollen.

Wenn Emotet von der richtigen Art von Hacker oder Cyber-Betrüger verwendet wird, kann es dazu verwendet werden, einen Computer zu infiltrieren, um mehrere Malware-Bedrohungen zu laden und zu installieren. Die zusätzlich installierten Bedrohungen können jedoch gefährlicher sein, wenn sie eine Verbindung zu Command & Control-Servern (C & C) herstellen, um Anweisungen zum Ausführen auf dem infizierten System herunterzuladen.

Die Wirkungen von Emotet sollten niemals leicht genommen werden

In jedem Fall einer so weitreichenden Malware-Bedrohung wie Emotet sollten Computerbenutzer die erforderlichen Vorkehrungen treffen, um einen solchen Angriff zu verhindern. Auf der anderen Seite werden diejenigen, die von Emotet angegriffen wurden, die nötige Ressource finden wollen, um die Bedrohung sicher zu erkennen und zu beseitigen. Lässt man Emotet über einen längeren Zeitraum auf einem Computer laufen, steigt das Risiko, dass Daten gestohlen werden, exponentiell an.

Computerbenutzer, die möglicherweise die Beseitigung von Emotet verzögern oder die entsprechenden Vorsichtsmaßnahmen treffen, setzen die auf ihrem PC gespeicherten persönlichen Daten einem Risiko aus, das zu schwerwiegenden Problemen wie Identitätsdiebstahl führen kann. Darüber hinaus ist Emotet eine schwer zu erkennende Bedrohung. Hierbei handelt es sich in erster Linie um einen Prozess, der von einer aktualisierten Antimalwareressource oder -anwendung ausgeführt wird.

Computerbenutzer sollten stets vorsichtig sein, wenn sie E-Mails mit Anhängen öffnen, insbesondere solche, die Anhänge in Form von Microsoft Word-Dokumenten enthalten. Dies ist eine Methode, mit der Emotet Malware verbreitet.

Die Rückkehr von Emotet

Zu einem Zeitpunkt im Jahr 2019 waren die Befehls- und Kontrollserver von Emotet geschlossen, sodass die von der Bedrohung infizierten Systeme nicht mehr von den Tätern hinter Emotet kontrolliert werden konnten. Nicht allzu bald nach dem Herunterfahren der C & C-Server kam Emotet von den Toten zurück, wo Hacker nicht nur die Kontrolle über Emotet erlangten, sondern legitime Websites nutzten, um die Bedrohung durch Spam-Kampagnen zu verbreiten, indem sie zuerst die Websites hackten.

Die Entwickler von Emotet haben Berichten zufolge ungefähr 66.000 E-Mail-Adressen für über 30.000 Domain-Namen als Ziel ausgewählt. Viele dieser Domains gehören zu legitimen Websites, die gehackt wurden. Einige der legitimen Websites, die von den Machern von Emotet angegriffen wurden, sind die folgenden:

- biyunhui [.] com

- broadpeakdefense [.] com

- charosjewellery [.] co.uk

- customernoble [.] com

- holyurbanhotel [.] com

- keikomimura [.] com

- lecairtravels [.] com

- mutlukadinlarakademisi [.] com

- nautcoins [.] com

- taxolabs [.] com

- think1 [.] com

Grundsätzlich werden wir mit zunehmender Zeit einen Anstieg der Malware-Infektionen feststellen. Wie Forscher von Cisco Talos bemerkten: "Wenn eine Bedrohungsgruppe verstummt, ist es unwahrscheinlich, dass sie für immer verschwunden ist." Verfahren oder neue Malware-Varianten, die eine vorhandene Erkennung verhindern können. "

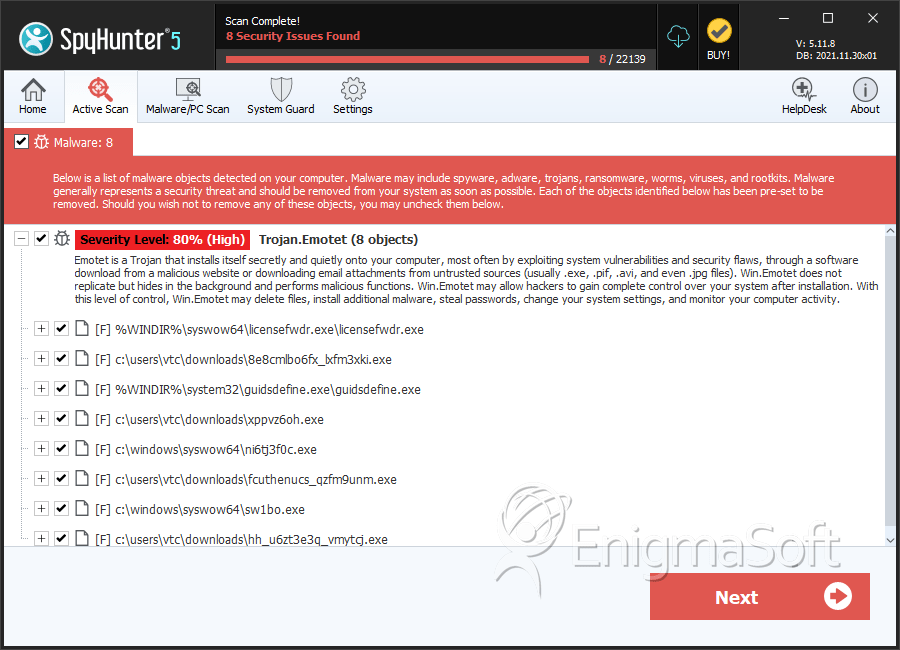

SpyHunter erkennt und entfernt Emotet

Emotet Screenshots

Deatils zum Dateisystem

| # | Dateiname | MD5 |

Erkennungen

Erkennungen: Die Anzahl der bestätigten und vermuteten Fälle einer bestimmten Bedrohung, die auf infizierten Computern erkannt wurden, wie von SpyHunter gemeldet.

|

|---|---|---|---|

| 1. | licensefwdr.exe | 3391006372b212ba0be34bf9cc47bb15 | 62 |

| 2. | 8e8cmlbo6fx_lxfm3xki.exe | 0d87835af614586f70e39e2dfdba1953 | 41 |

| 3. | guidsdefine.exe | 8af726850d90d8897096429c8f677fb9 | 34 |

| 4. | ni6tj3f0c.exe | 865eba9b4ee8e93f500232eae85899f9 | 14 |

| 5. | sw1bo.exe | 6957fc973e45d6362c9508297840332c | 14 |

| 6. | fcuthenucs_qzfm9unm.exe | fc620fb26d06a3f15e97fa438e47b4e3 | 13 |

| 7. | hh_u6zt3e3q_vmytcj.exe | 0c12b6e792d5e395f1d0e8e00f2a906b | 9 |

| 8. | 8lqwejk6.exe | 9ab8c51587e3a46950576c545d917e5f | 8 |

| 9. | guidsripple.exe | 954d6e95ef173331841a54b2bacbcd28 | 8 |

| 10. | z7w2_qj.exe | 59dec5b309f882bd3b7b7f4db9de8810 | 7 |

| 11. | file.exe | 110c1f03f6cea56bbc5aea62e9705d24 | 7 |

| 12. | ripplepolic.exe | d3fe0e7a94cf8a04435ecd85d1a85227 | 7 |

| 13. | BA1E.tmp | b25ec6e225cf6247dcb3810470ae86b7 | 6 |

| 14. | 211.exe | 831bbafd3a5596994e3e5407e86a6ab0 | 6 |

| 15. | s9nevcf77pvpbcahes.exe | 9f6d496199d712df75fea0d4f65a774d | 6 |

| 16. | ↇↂↂↂ自転車выпLXXX;ↇↂↂↂ;ЧыПبايسکل.exe | 9d7b1ffdd0d6e8e43032b16dabcb52b4 | 6 |

| 17. | სკუმბრია.exe | 35c973fee6e0f6fd1c9486d25d041c83 | 5 |

| 18. | fu_nid7mlnsu.exe | fecc9b87f6adde022e2e7540469d9668 | 4 |

| 19. | td5g1cst.exe | d42dbba27dc711e5b4a3f4bf83967049 | 4 |

| 20. | cvedvfdyaj.exe | e60048bfaab06dcab844454c33ad5491 | 4 |

| 21. | aizz7dugmz_ddw.exe | 149f8faf3bb1c3cbd1207c133715a480 | 2 |

| 22. | h7kg8jsthbc.exe | c6c70da245a63f7ae7052ebac3fb76c6 | 2 |

| 23. | troj_generic_ec086af0e56b97ea6b427f02f90def0897bb0fe578eed1d48bf33049e4c9d439.exe | 536d98819ef25d5452ef802d4541bb46 | 1 |

| 24. | bc117e6ae77ef72ad0131990943d7a8b3570f0eb9fbe9a7a41e7e43711e5f763.crdownload | 83e70065bf06162895e73ce43f4fdb19 | 1 |

| 25. | eb7f8d53312376570fbd1385b45d1ff3fab6faadfba6c3a3a6c9d30c5e31bb4d.crdownload | 1f4a1df52756bd6ea855b47f039836ee | 1 |

| 26. | 1be6989616522d6ae9b3c301e5f51f0ac0313dfc8497958c616a307cd09657fc.crdownload | 991bd07e70c478affb777a3728942591 | 1 |

| 27. | aba5311be7e0dfbfefdd1f545a701b4e81c9ad8790af6f58f827e6b54f3454e5.crdownload | a4d00e6314149af840bbbf7a70bf1170 | 1 |

| 28. | a9a90901ee38e8a232e253f00b9fc9c0f0f58620ef6b7692e6dc7342a7317c1d.crdownload | 6f68c6733db5e38ba4cd82d12e683696 | 1 |

| 29. | C:\Windows\11987416.exe | ||

| 30. | C:\Windows\System32\46615275.exe | ||

| 31. | C:\Windows\System32\shedaudio.exe | ||

| 32. | C:\Windows\SysWOW64\f9jwqSbS.exe | ||

| 33. |

C:\Users\ |

||

| 34. |

C:\Users\ |