STOP Ransomware

Wertungsliste der Bedrohung

EnigmaSoft Bedrohungs-Scorecard

EnigmaSoft Threat Scorecards sind Bewertungsberichte für verschiedene Malware-Bedrohungen, die von unserem Forschungsteam gesammelt und analysiert wurden. EnigmaSoft Threat Scorecards bewerten und stufen Bedrohungen anhand verschiedener Metriken ein, darunter reale und potenzielle Risikofaktoren, Trends, Häufigkeit, Prävalenz und Persistenz. EnigmaSoft Threat Scorecards werden regelmäßig auf der Grundlage unserer Forschungsdaten und -metriken aktualisiert und sind für eine Vielzahl von Computerbenutzern nützlich, von Endbenutzern, die nach Lösungen suchen, um Malware von ihren Systemen zu entfernen, bis hin zu Sicherheitsexperten, die Bedrohungen analysieren.

EnigmaSoft Threat Scorecards zeigen eine Vielzahl nützlicher Informationen an, darunter:

Ranking: Das Ranking einer bestimmten Bedrohung in der Bedrohungsdatenbank von EnigmaSoft.

Schweregrad: Der ermittelte Schweregrad eines Objekts, numerisch dargestellt, basierend auf unserem Risikomodellierungsprozess und unserer Forschung, wie in unseren Kriterien zur Bedrohungsbewertung erläutert.

Infizierte Computer: Die Anzahl der bestätigten und vermuteten Fälle einer bestimmten Bedrohung, die auf infizierten Computern entdeckt wurden, wie von SpyHunter gemeldet.

Siehe auch Kriterien für die Bedrohungsbewertung .

| Rangfolge: | 1,202 |

| Bedrohungsstufe: | 100 % (Hoch) |

| Infizierte Computer: | 363,078 |

| Zum ersten Mal gesehen: | November 29, 2018 |

| Zuletzt gesehen: | May 9, 2025 |

| Betroffene Betriebssysteme: | Windows |

PC-Sicherheitsforscher erhielten am 21. Februar 2018 Berichte über Ransomware-Angriffe mit einer Bedrohung namens STOP Ransomware. Die STOP Ransomware basiert auf einer Open-Source-Ransomware-Plattform und führt eine typische Version eines Verschlüsselungs-Ransomware-Angriffs aus. Die STOP-Ransomware wird über Spam-E-Mail-Nachrichten verbreitet, die beschädigte Dateianhänge enthalten. Diese Dateianhänge haben die Form von DOCX-Dateien mit eingebetteten Makroskripten, die die STOP-Ransomware herunterladen und auf dem Computer des Opfers installieren. Zu lernen, wie Sie Phishing-E-Mails erkennen und das Herunterladen von unerwünschten Dateianhängen vermeiden, ist eine der Möglichkeiten, diese Angriffe zu vermeiden.

Inhaltsverzeichnis

So erkennen Sie eine STOP-Ransomware-Infektion

Sobald die STOP Ransomware auf dem Computer des Opfers installiert ist, durchsucht die STOP Ransomware die Laufwerke des Opfers nach einer Vielzahl von Dateitypen und sucht im Allgemeinen nach benutzergenerierten Dateien wie Bildern, Mediendateien und zahlreichen anderen Dokumenttypen. Die STOP-Ransomware scheint auch für das Ziel von Webservern entwickelt worden zu sein, da sie explizit nach Datenbankdateien und ähnlichen Dateitypen sucht, die normalerweise in diesen Computern enthalten sind. Zu den Dateitypen, nach denen die STOP Ransomware sucht und die sie bei ihrem Angriff angreift, gehören:

.3dm, .3g2, .3gp, .7zip, .aaf, .accdb, .aep, .aepx, .aet, .ai, .aif, .as, .as3, .asf, .asp, .asx, .avi , .bmp, .c, .class, .cpp, .cs, .csv, .dat, .db, .dbf, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, . dwg, .dxf, .efx, .eps, .fla, .flv, .gif, .h, .idml, .iff, .indb, .indd, .indl, .indt, .inx, .jar, .java, .jpeg, .jpg, .js, .m3u, .m3u8, .m4u, .max, .mdb, .mid, .mkv, .mov, .mp3, .mp4, .mpa, .mpeg, .mpg, .msg , .pdb, .pdf, .php, .plb, .pmd, .png, .pot, .potm, .potx, .ppam, .ppj, .pps, .ppsm, .ppsx, .ppt, .pptm, . pptx, .prel, .prproj, .ps, .psd, .py, .ra, .rar, .raw, .rb, .rtf, .sdf, .sdf, .ses, .sldm, .sldx, .sql, .svg, .swf, .tif, .txt, .vcf, .vob, .wav, .wma, .wmv, .wpd, .wps, .xla, .xlam, .xll, .xlm, .xls, .xlsb , .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .xqx, .xqx, .zip.

Diese Woche in Malware Ep 10: STOP & Zorab Ransomware nutzt Opfer mit gefälschtem Decryptor aus

Die STOP Ransomware verwendet einen starken Verschlüsselungsalgorithmus, um jede der Dateien des Opfers unzugänglich zu machen. Der STOP Ransomware-Angriff fügt den verschlüsselten Dateien die Dateierweiterung „.SUSPENDED" hinzu, um die betroffenen Dateien zu markieren.

Der Lösegeld-Hinweis der STOP-Ransomware

Die STOP Ransomware fordert eine Lösegeldzahlung, indem sie eine Lösegeldforderung an den Computer des Opfers sendet. Diese Lösegeldforderung wird in einer Textdatei angezeigt, die auf dem Desktop des Opfers abgelegt wird. Die Datei mit dem Namen '!!! YourDataRestore !!!.txt,' enthält die Meldung:

»Alle Ihre wichtigen Dateien wurden auf diesem PC verschlüsselt.

Alle Dateien mit der Erweiterung .STOP sind verschlüsselt. Die Verschlüsselung wurde unter Verwendung des einzigartigen privaten Schlüssels RSA-1024 erzeugt, der für diesen Computer generiert wurde.

Um Ihre Dateien zu entschlüsseln, müssen Sie einen privaten Schlüssel + eine Entschlüsselungssoftware erhalten.

Um den privaten Schlüssel abzurufen und die Software zu entschlüsseln, müssen Sie uns per E-Mail stopfilesrestore@bitmessage.ch kontaktieren. Senden Sie uns eine E-Mail mit Ihrer Datei !!!YourDataRestore!!!.txt und warten Sie auf weitere Anweisungen.

Damit Sie sicher sein können, dass wir Ihre Dateien entschlüsseln können - senden Sie uns ein 1-3 oder nicht sehr großes verschlüsseltes Original KOSTENLOS zurück.

Preis für die Entschlüsselung $600, wenn Sie uns in den ersten 72 Stunden kontaktieren.

Ihre persönliche ID:

[Zufällige Zeichen]

E-Mail-Adresse zur Kontaktaufnahme:

stopfilesrestoret@bitmessage.ch

Reservieren Sie eine E-Mail-Adresse, um uns zu kontaktieren:

stopfilesrestore@india.com'

Die Verantwortlichen für die STOP Ransomware fordern eine Lösegeldzahlung von 600 USD, die mit Bitcoin an eine bestimmte Bitcoin-Wallet-Adresse und innerhalb von 72 Stunden zu zahlen ist. Die Kontaktaufnahme mit diesen Personen oder die Zahlung des STOP Ransomware-Lösegeldes ist jedoch möglicherweise nicht die beste Lösung.

Schutz Ihrer Daten vor STOP Ransomware und anderen Ransomware-Trojanern

Der beste Schutz gegen die STOP Ransomware und andere Ransomware-Trojaner sind Datei-Backups. Computerbenutzer, die über Sicherungskopien ihrer Dateien verfügen, können diese Dateien nach einem Angriff problemlos wiederherstellen, ohne das Lösegeld zahlen zu müssen. Ein empfohlenes Sicherheitsprogramm kann auch verhindern, dass die STOP Ransomware überhaupt installiert wird.

Update 6. Dezember 2018 — 'helpshadow@india.com' Ransomware

Die Ransomware „helpshadow@india.com" wird als vergleichsweise kleines Update des Codes kategorisiert, der die Marke STOP Ransomware trägt. Die Threat-Autoren scheinen nicht genügend Zeit für den Feinschliff der neuen Variante aufgewendet zu haben, da sie eine niedrige Infektionsrate erzielte. Die Ransomware „helpshadow@india.com" wurde von AV-Anbietern schnell aufgegriffen, und über wichtige soziale Plattformen und Cybersicherheitsberichte wurden Warnungen ausgegeben. Leider gibt es noch keine Möglichkeit zur kostenlosen Entschlüsselung. Benutzer werden normalerweise durch ein beschädigtes Dokument kompromittiert, das per E-Mail empfangen wird. Es ist bekannt, dass die Bedrohung die von Windows erstellten Schattenvolumen-Schnappschüsse löscht und die '.shadow'-Erweiterung an die verschlüsselten Objekte anhängt. Beispielsweise wird „C12-H22-O11.pptx" in „C12-H22-O11.pptx.shadow" umbenannt und eine Lösegeldforderung namens „!readme.txt" wird auf dem Desktop angezeigt. Die Ransomware 'helpshadow@india.com' zeigt den infizierten Benutzern wahrscheinlich die folgende Meldung an:

'ALLE DATEIEN SIND VERSCHLÜSSELT

Keine Sorge, Sie können alle Ihre Dateien zurückgeben!

Alle Ihre Dateien, Dokumente, Fotos, Datenbanken und andere wichtige werden mit der stärksten Verschlüsselung und einem einzigartigen Schlüssel verschlüsselt.

Die einzige Methode zum Wiederherstellen von Dateien besteht darin, ein Entschlüsselungstool und einen eindeutigen Schlüssel für Sie zu erwerben.

Diese Software wird alle Ihre verschlüsselten Dateien entschlüsseln.

Welche Garantien geben wir Ihnen?

Sie können eine Ihrer verschlüsselten Dateien von Ihrem PC aus senden und wir entschlüsseln sie kostenlos.

Aber wir können nur 1 Datei kostenlos entschlüsseln. Datei darf keine wertvollen Informationen enthalten

Versuchen Sie nicht, Entschlüsselungstools von Drittanbietern zu verwenden, da dies Ihre Dateien zerstört.

Rabatt 50% verfügbar, wenn Sie uns in den ersten 72 Stunden kontaktieren.

Um diese Software zu erhalten, müssen Sie auf unsere E-Mail schreiben:

helpshadow@india.com

Reservieren Sie eine E-Mail-Adresse, um uns zu kontaktieren:

helpshadow@firemail.cc

Ihre persönliche ID:

[zufällige Zeichen]'

Der oben gezeigte Text wird von Varianten verwendet, die vor der Ransomware „helpshadow@india.com" veröffentlicht wurden, und die einzige erwähnenswerte Änderung ist die neue E-Mail-Konfiguration. Die Ransomware „helpshadow@india.com" ist nach einem der E-Mail-Kontakte benannt, und der andere verweist die Benutzer auf denselben Benutzernamen, jedoch auf einer anderen E-Mail-Plattform – „helpshadow@firemail.cc". Beide E-Mail-Konten werden wahrscheinlich gekündigt, bis dieser Artikel Sie erreicht. Die Chancen, denjenigen zu erwischen, der hinter der Ransomware von helpshadow@india.com steckt, sind nicht groß, wenn man bedenkt, dass die Ransomware-Betreiber Proxys, VPN-Dienste und das TOR-Netzwerk verwenden, um ihre Steuergeräte zu verbergen. Daher müssen die Benutzer bei der Verteidigung ihrer Daten proaktiv sein. Schritt Nummer eins – Installieren Sie ein Backup-Programm auf Ihrem System; Schritt Nummer zwei – Öffnen Sie keine Dateien von unbekannten Absendern. Denken Sie daran, Ihre Datensicherungen auf einen Wechselspeicher oder einen Datei-Hosting-Dienst zu exportieren.

Update 13. Dezember 2018 – '.djvu-Dateierweiterung' Ransomware

Die '.djvu File Extension' Ransomware ist eine neue Variante der STOP Ransomware, die am 12. Dezember 2018 gemeldet wurde. Computersicherheitsforscher kategorisieren die '.djvu File Extension' Ransomware als kleine Aktualisierung der früheren Versionen der STOP Ransomware und Warnung, dass die Bedrohung immer noch hauptsächlich über Spam-E-Mails verbreitet wird. Die Bedrohungsakteure haben Makro-aktivierte Dokumente und gefälschte PDFs verwendet, um die Benutzer dazu zu bringen, ihr Programm im Hintergrund zu installieren. Die Angriffe mit der Ransomware '.djvu File Extension' sind fast die gleichen wie bei der ersten Infektionswelle im Februar 2018. Die Bedrohung löscht die Snapshots und Maps von Shadow Volume, die mit Speicherlaufwerken verbunden sind, bevor sie die Daten des Benutzers verschlüsselt. Die neue Variante unterstützt eine andere Dateierweiterung und die Lösegeldforderung wurde leicht geändert. Wie der Name schon sagt, erhalten die Dateien das Suffix '.djvu' und etwas wie 'Jonne-Kaiho.mp3' wird in 'Jonne-Kaiho.mp3.djvu' umbenannt. Die Lösegeldforderung ist auf dem Desktop als '_openme.txt' zu sehen und lautet:

'ALLE DATEIEN SIND VERSCHLÜSSELT

Keine Sorge, Sie können alle Ihre Dateien zurückgeben!

Alle Ihre Dateien, Dokumente, Fotos, Datenbanken und andere wichtige werden mit der stärksten Verschlüsselung und einem einzigartigen Schlüssel verschlüsselt.

Die einzige Methode zum Wiederherstellen von Dateien besteht darin, ein Entschlüsselungstool und einen eindeutigen Schlüssel für Sie zu erwerben.

Diese Software wird alle Ihre verschlüsselten Dateien entschlüsseln.

Welche Garantien geben wir Ihnen?

Sie können eine Ihrer verschlüsselten Dateien von Ihrem PC aus senden und wir entschlüsseln sie kostenlos.

Aber wir können nur 1 Datei kostenlos entschlüsseln. Datei darf keine wertvollen Informationen enthalten

Versuchen Sie nicht, Entschlüsselungstools von Drittanbietern zu verwenden, da dies Ihre Dateien zerstört.

Rabatt 50% verfügbar, wenn Sie uns in den ersten 72 Stunden kontaktieren.

Um diese Software zu erhalten, müssen Sie auf unsere E-Mail schreiben:

helpshadow@india.com

Reservieren Sie eine E-Mail-Adresse, um uns zu kontaktieren:

helpshadow@firemail.cc

Ihre persönliche ID:

[zufällige Zeichen]'

Die Bedrohungsautoren verwenden weiterhin die E-Mail-Konten „helpshadow@india.com" und „helpshadow@firemail.cc" für ihre Ransomware-Kampagne. Vertrauen Sie dem STOP Ransomware-Team nicht und vermeiden Sie die Verwendung des oben genannten gefälschten 50%-Rabatts. Die hier diskutierten Bedrohungsakteure sind nicht für ihre Nachsicht bekannt. PC-Benutzer sollten die Ransomware '.djvu File Extension' mit einem vertrauenswürdigen Anti-Malware-Instrument entfernen. Verwenden Sie am besten Backup-Images und Backup-Dienste, um Ihre Daten wiederherzustellen.

Update 11. Januar 2019 — '.tfude File Extension' Ransomware

Die '.tfude File Extension' Ransomware ist eine Version der STOP Ransomware, die am 11. Januar 2019 herauskam. Die Bedrohung wird als eine Version klassifiziert, die im Vergleich zur ursprünglichen Cyberbedrohung nur minimale Änderungen aufweist. Die Ransomware '.tfude File Extension' ist nach der einzigen bemerkenswerten Änderung ihres beschädigten Codes benannt. Der Trojaner ist so konfiguriert, dass er die Dateierweiterung „.tfude" an verschlüsselte Daten anhängt. Die Ransomware '.tfude File Extension' verwendet weiterhin Standard-Verschlüsselungstechnologien und sichere Verbindungen zu den Command-Servern, die verhindern, dass Sicherheitsspezialisten kompromittierten Benutzern kostenlose Entschlüsselung anbieten.

Die vorliegende Krypto-Bedrohung verwendet Verschlüsselungstechnologien, die Regierungsbehörden und Unternehmen wie Google Inc. einsetzen, um die Datenübertragung zu sichern. Die verschlüsselten Dateien werden im Windows-Explorer als generische weiße Symbole angezeigt und die vom Benutzer installierten Programme bleiben funktionsfähig. Bestimmte Datenbankmanager funktionieren jedoch möglicherweise nicht ordnungsgemäß, da die Bedrohung gängige Datenbankformate codiert. Beispielsweise wird "Recent sales.pdb" in "Recent sales.pdb.tfude" umbenannt. Die Lösegeldforderung wird in den Notepad aus der Datei '_openme.txt' geladen, die sich auf dem Desktop befindet. Die Ransomware „.tfude File Extension" bietet die gleiche Nachricht wie der ursprüngliche Trojaner, aber diesmal verwenden die Bedrohungsakteure das E-Mail-Konto „pdfhelp@firemail.cc", um Benutzer zu erreichen. Den Benutzern steht kein kostenloser Entschlüsseler zur Verfügung, und Sie müssen zur Wiederherstellung Datensicherungen verwenden. Sie müssen die infizierten Geräte bereinigen, indem Sie einen vollständigen Systemscan mit einem seriösen Anti-Malware-Instrument durchführen.

Update 23. Januar 2019 — 'pausa@bitmessage.ch' Ransomware

Die 'pausa@bitmessage.ch' Ransomware ist eine Datei-Encoder-Malware, die mit dem STOP Ransomware Builder erstellt wird. Die Ransomware 'pausa@bitmessage.ch' wurde in der ersten Maiwoche 2018 über Spam-E-Mails an PC-Benutzer freigegeben. Die Ransomware 'pausa@bitmessage.ch' wird als generischer Verschlüsselungstrojaner wahrgenommen, der Daten auf infizierten Computern überschreibt und Datenträger löscht Snapshots, um die Wiederherstellung zu verhindern. Die 'pausa@bitmessage.ch' Ransomware ist dafür bekannt, dieselben Verschlüsselungstechnologien wie andere erfolgreiche Ransomware wie Cerber und Dharma zu verwenden, um nur einige zu nennen. Die Ransomware 'pausa@bitmessage.ch' ist so programmiert, dass sie vom Temp-Ordner unter dem AppData-Verzeichnis ausgeführt wird und eine sichere AES-256-Verschlüsselung auf Dokumente, Videos, Musik, Datenbanken und E-Books anwendet. Verschlüsselte Daten erhalten die Erweiterung '.PAUSA' und etwas wie 'Hartmann-Save me.mp3' wird in 'Hartmann-Save me.mp3.pausa' umbenannt. Die Lösegeldbenachrichtigung wird als '!!RESTORE!!!.txt' auf dem Desktop des Benutzers gespeichert und lautet:

»Alle Ihre wichtigen Dateien wurden auf diesem PC verschlüsselt.

Alle Dateien mit der Erweiterung .PAUSA sind verschlüsselt.

Die Verschlüsselung wurde unter Verwendung des einzigartigen privaten Schlüssels RSA-1024 erzeugt, der für diesen Computer generiert wurde.

Um Ihre Dateien zu entschlüsseln, müssen Sie einen privaten Schlüssel + eine Entschlüsselungssoftware erhalten.

Um den privaten Schlüssel abzurufen und die Software zu entschlüsseln, müssen Sie uns per E-Mail an pausa@bitmessage.ch kontaktieren. Senden Sie uns eine E-Mail mit Ihrer Datei !!!RESTORE!!!.txt und warten Sie auf weitere Anweisungen.

Damit Sie sicher sein können, dass wir Ihre Dateien entschlüsseln können - senden Sie uns eine 1-3 beliebige nicht sehr große verschlüsselte Dateien und wir senden sie Ihnen im Original KOSTENLOS zurück.

Preis für die Entschlüsselung $600, wenn Sie uns in den ersten 72 Stunden kontaktieren.

Ihre persönliche ID:

[zufällige Zeichen]

E-Mail-Adresse zur Kontaktaufnahme:

pausa@bitmessage.ch

Reservieren Sie eine E-Mail-Adresse, um uns zu kontaktieren:

pausa@india.com'

Wir empfehlen Ihnen, Verhandlungen mit den Bedrohungsakteuren über die E-Mail-Konten „pausa@bitmessage.ch" und „pausa@india.com" zu vermeiden. Es ist sicherer, Datensicherungen zu starten und Ihr System mit Hilfe eines seriösen Anti-Malware-Tools zu bereinigen. Selbst wenn Sie das absurde Lösegeld von 600 US-Dollar zahlen, gibt es keine Garantie, dass Sie einen Entschlüsseler erhalten. PC-Benutzern wird empfohlen, mindestens zweimal im Monat Datensicherungen zu erstellen und Spam-Nachrichten zu ignorieren, die zu einer Sicherheitsverletzung führen können. AV-Unternehmen unterstützen Erkennungsregeln für die Ransomware 'pausa@bitmessage.ch', aber zum Zeitpunkt des Schreibens ist kein kostenloser Entschlüsseler verfügbar.

Update 23. Januar 2019 — 'waiting@bitmessage.ch' Ransomware

Die 'waiting@bitmessage.ch' Ransomware ist ein Verschlüsselungstrojaner, der auf der STOP Ransomware basiert. Die Ransomware 'waiting@bitmessage.ch' wurde am 18. April 2018 von kompromittierten Benutzern gemeldet und scheint über beschädigte Microsoft Word-Dokumente in Computer einzudringen. Die Ransomware 'waiting@bitmessage.ch' wird aufgezeichnet, um Fotos, Audio, Video und Text auf den infizierten Computern zu verschlüsseln. Leider haben die Malware-Autoren einen Befehl hinzugefügt, um die Volume-Snapshots zu löschen, die Windows zum Schutz Ihrer Daten erstellt. Der Trojaner überschreibt gezielte Daten mit Dateien, die die Erweiterung „.WAITING" tragen und nicht mit Software auf Ihrem System geöffnet werden können. Beispielsweise wird „Hartmann-Like a River.mp3" in „Hartmann-Like a River.mp3.waiting" umbenannt und eine Lösegeldforderung wird auf Ihrem Desktop abgelegt. Die 'waiting@bitmessage.ch' Ransomware schreibt '!!!INFO_RESTORE!!!.txt' auf den Desktop und zeigt folgenden Text an:

»Alle Ihre wichtigen Dateien wurden auf diesem PC verschlüsselt.

Alle Dateien mit der Erweiterung .WAITING sind verschlüsselt.

Die Verschlüsselung wurde unter Verwendung des einzigartigen privaten Schlüssels RSA-1024 erzeugt, der für diesen Computer generiert wurde.

Um Ihre Dateien zu entschlüsseln, müssen Sie einen privaten Schlüssel + eine Entschlüsselungssoftware erhalten.

Um den privaten Schlüssel abzurufen und die Software zu entschlüsseln, müssen Sie uns per E-Mail wait@bitmessage.ch kontaktieren. Senden Sie uns eine E-Mail mit Ihrer Datei !!!INFO_RESTORE!!!.txt und warten Sie auf weitere Anweisungen.

Damit Sie sicher sein können, dass wir Ihre Dateien entschlüsseln können - senden Sie uns eine 1-3 beliebige nicht sehr große verschlüsselte Dateien und wir senden sie Ihnen im Original KOSTENLOS zurück.

Preis für die Entschlüsselung $600, wenn Sie uns in den ersten 72 Stunden kontaktieren.

Ihre persönliche ID:

[zufällige Zeichen]

E-Mail-Adresse zur Kontaktaufnahme:

wait@bitmessage.ch

Reservieren Sie eine E-Mail-Adresse, um uns zu kontaktieren:

wait@india.com'

Die Malware stört Backup-Tools von Drittanbietern nicht, und Sie sollten in der Lage sein, Datensicherungen zu starten. Es wird empfohlen, Interaktionen mit den Bedrohungsakteuren über die E-Mail-Adressen 'waiting@bitmessage.ch' und 'waiting@india.com' zu vermeiden. Sie könnten daran interessiert sein, File-Hosting-Dienste zu erkunden, wenn Sie Ihre Datensicherungen gegen über das Netzwerk übertragene Cyber-Bedrohungen und die meisten Ransomware-Varianten wie die 'waiting@bitmessage.ch' Ransomware schützen möchten.

Update 25. November 2019 - .zobm und .rote Extensions

Sicherheitsforscher stießen am 24. und 25. November 2019 auf einige neue Varianten der STOP-Ransomware. Die Ransomware-Varianten fügten die verschlüsselten Dateien mit den Erweiterungen .zobm und .rote an, hatten jedoch einen identischen Lösegeldschein namens _readme.txt. Die E-Mails, über die die Bedrohungsakteure erreicht werden konnten, waren ebenfalls dieselben – datarestorehelp@firemail.cc und datahelp@iran.ir.

BEACHTUNG!

Keine Sorge, Sie können alle Ihre Dateien zurückgeben!

Alle Ihre Dateien wie Fotos, Datenbanken, Dokumente und andere wichtige werden mit der stärksten Verschlüsselung und einem einzigartigen Schlüssel verschlüsselt.

Die einzige Methode zum Wiederherstellen von Dateien besteht darin, ein Entschlüsselungstool und einen eindeutigen Schlüssel für Sie zu erwerben.

Diese Software wird alle Ihre verschlüsselten Dateien entschlüsseln.

Welche Garantien haben Sie?

Sie können eine Ihrer verschlüsselten Dateien von Ihrem PC aus senden und wir entschlüsseln sie kostenlos.

Aber wir können nur 1 Datei kostenlos entschlüsseln. Die Datei darf keine wertvollen Informationen enthalten.

Sie können das Video-Übersichts-Entschlüsselungstool abrufen und ansehen:

https://we.tl/t-4NWUGZxdHc

Der Preis für den privaten Schlüssel und die Entschlüsselungssoftware beträgt 980 US-Dollar.

Rabatt von 50% verfügbar, wenn Sie uns in den ersten 72 Stunden kontaktieren, der Preis für Sie beträgt 490 USD.

Bitte beachten Sie, dass Sie Ihre Daten niemals ohne Zahlung wiederherstellen werden.

Überprüfen Sie Ihren E-Mail-Ordner "Spam" oder "Junk", wenn Sie länger als 6 Stunden keine Antwort erhalten.

Um diese Software zu erhalten, müssen Sie auf unsere E-Mail schreiben:

datarestorehelp@firemail.cc

Reservieren Sie eine E-Mail-Adresse, um uns zu kontaktieren:

datahelp@iran.ir

Ihre persönliche ID:

[zufällige Zeichen]

STOPP Ransomware im Jahr 2019 und darüber hinaus

Später im Jahr 2019 wurde die STOP-Ransomware immer noch verwendet und neue Angriffsvektoren wurden getestet. Die STOP-Ransomware erschien in Paketen mit anderen Formen von Malware, hauptsächlich Adware, die Sie auf Websites finden können, die behaupten, gecrackte ausführbare Dateien für Spiele und Software zu hosten. Auf diese Weise entpuppten sich viele der neuen Opfer der Ransomware als hoffnungsvolle Softwarepiraten, die mehr bekamen, als sie erwartet hatten.

Es gibt auch Hinweise darauf, dass die STOP-Ransomware Trojaner installiert, die Passwörter stehlen, die in der Lage sind, verschiedene Anmeldeinformationen abzukratzen.

Die Ransomware erweiterte auch die lange Liste der von ihr verwendeten verschlüsselten Dateierweiterungen. Dateien, die von der STOP-Ransomware verschlüsselt wurden, erhielten jetzt die Erweiterungen .rumba und .tro. Bis jetzt hat sich kaum etwas geändert - die Lösegeldforderung wurde immer noch in einer Datei namens "_openme.txt" gefunden, aber die Lösegeldsumme wurde auf 980 US-Dollar erhöht, mit einer Reduzierung auf 490 US-Dollar, wenn das Opfer innerhalb der ersten 72 Stunden nach der Infektion zahlt .

Update 24. März 2020 – Neue Varianten

Die Bedrohungsakteure hinter der STOP Ransomware haben 2020 genauso unermüdlich wie 2019 gearbeitet, mit neuen Varianten, die die Dateien der Opfer verschlüsseln und mit einer Vielzahl neuer Erweiterungen versehen. Zu den neuen Erweiterungen der STOP-Ransomware gehören .piny, .redl, .rooe, mmnn, .ooss, .rezm, .lokd und .foop.

Ein Beispiel für eine Lösegeldforderung, die mit der .lokd-Variante geliefert wurde, enthielt den folgenden Text:

BEACHTUNG!

Keine Sorge, Sie können alle Ihre Dateien zurückgeben!

Alle Ihre Dateien wie Fotos, Datenbanken, Dokumente und andere wichtige werden mit der stärksten Verschlüsselung und einem einzigartigen Schlüssel verschlüsselt.

Die einzige Methode zum Wiederherstellen von Dateien besteht darin, ein Entschlüsselungstool und einen eindeutigen Schlüssel für Sie zu erwerben.

Diese Software wird alle Ihre verschlüsselten Dateien entschlüsseln.

Welche Garantien haben Sie?

Sie können eine Ihrer verschlüsselten Dateien von Ihrem PC aus senden und wir entschlüsseln sie kostenlos.

Aber wir können nur 1 Datei kostenlos entschlüsseln. Die Datei darf keine wertvollen Informationen enthalten.

Sie können das Video-Übersichts-Entschlüsselungstool abrufen und ansehen:

https://we.tl/t7m8Wr997Sf

Der Preis für den privaten Schlüssel und die Entschlüsselungssoftware beträgt 980 US-Dollar.

Rabatt von 50% verfügbar, wenn Sie uns in den ersten 72 Stunden kontaktieren, der Preis für Sie beträgt 490 USD.

Bitte beachten Sie, dass Sie Ihre Daten niemals ohne Zahlung wiederherstellen werden.

Überprüfen Sie Ihren E-Mail-Ordner ''Spam'' oder ''Junk'', wenn Sie länger als 6 Stunden keine Antwort erhalten.

Um diese Software zu erhalten, müssen Sie auf unsere E-Mail schreiben:

helpdatarestore@firemail.cc

Reservieren Sie eine E-Mail-Adresse, um uns zu kontaktieren:

helpmanager@mail.ch

Ihre persönliche ID:

[zufällige Zeichen]

Andere E-Mails, die die Bedrohungsakteure mit diesen neuen Varianten verwendet haben, sind helpmanager@iran.ir und helpmanager@firemail.cc.

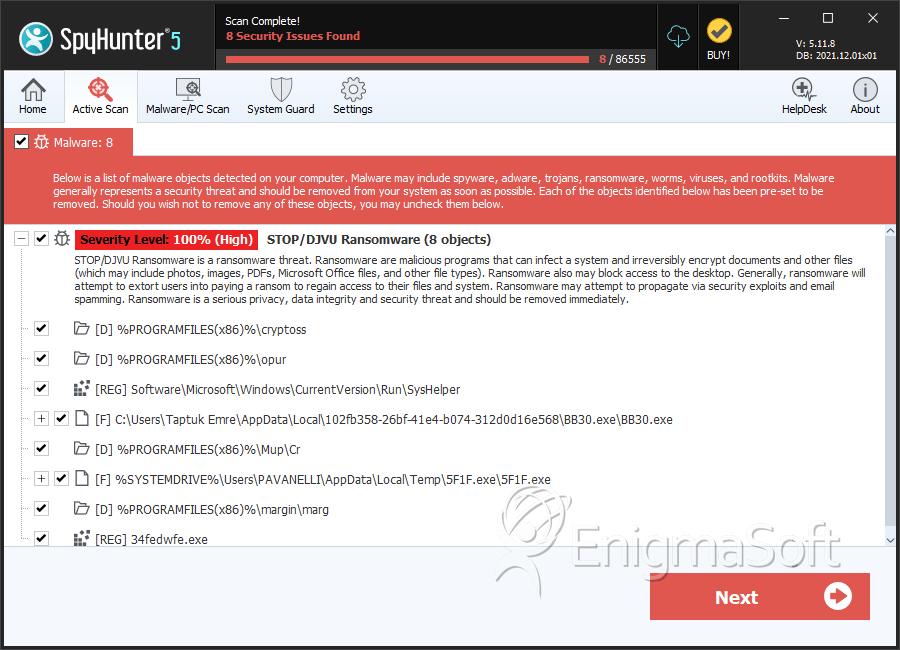

SpyHunter erkennt und entfernt STOP Ransomware

STOP Ransomware Screenshots

Deatils zum Dateisystem

| # | Dateiname | MD5 |

Erkennungen

Erkennungen: Die Anzahl der bestätigten und vermuteten Fälle einer bestimmten Bedrohung, die auf infizierten Computern erkannt wurden, wie von SpyHunter gemeldet.

|

|---|---|---|---|

| 1. | BB30.exe | f8ef98bbaff6ac82dacde20ee90bfa55 | 4,206 |

| 2. | 5F1F.exe | b5b59a34192343da2c0fc84fb3bb6b2e | 3,154 |

| 3. | 3ffa.exe | a0192bd5d8164e61819890e908fa0e7d | 1,890 |

| 4. | 97DE.tmp.exe | 4e8f1415dd3366f81fa3960db4cf70f9 | 1,772 |

| 5. | 1368.tmp.exe | 8cebee5086592386fa86f3ee5bacc0d2 | 1,647 |

| 6. | 9686685955.exe | 5c71f8c3bb000d163fc2e63c089b35a1 | 1,631 |

| 7. | a395.tmp.exe | 536f955ae69e666b44aac54c7619b9b1 | 1,589 |

| 8. | 3823.TMP.EXE.WPT | d4fceee0f4fe0f1b50a5c957eab5151b | 1,500 |

| 9. | 512B.tmp.exe | 89b1b4f3f6ec190865abaa7f61046ee5 | 1,255 |

| 10. | 3344.exe | 6a4d9e0ad2a5361dd947537182f5692d | 1,240 |

| 11. | d5e2.tmp.exe | 4c1b9a14dda6a74b7abff708758d98f6 | 1,038 |

| 12. | B117.tmp.exe | 283bf952e656763a94626cac01d7bc85 | 979 |

| 13. | 25b9.tmp.exe | 9bd737b220a4040dbcaf17f48be54a98 | 825 |

| 14. | 3A93.tmp.exe | d5995275a4d96672ed08cc6188143a7a | 773 |

| 15. | 2c6b.tmp.exe | ac2dffb783aed99d77ecc2006a29d971 | 744 |

| 16. | 618.tmp.exe | 99ba307185c56cfb6d9ea965fcfef083 | 719 |

| 17. | 160f.tmp.exe | 3a1a3c4b4b3de474b574f48198d6e41e | 647 |

| 18. | 1df7.tmp.exe | ad5a82caee53510fafcdfcddfa74daae | 54 |

| 19. | 5cd3.tmp.exe | 1569c3b648b4c63ae39ddc2d2d91b7d5 | 14 |

| 20. | e5cb.tmp.exe | 031ff93d3e55a84f475cf0b563fe7f65 | 14 |

| 21. | 5dcc.tmp.exe | e3b973420daf30a4180f60337a2eaf90 | 14 |

| 22. | 6fa4.tmp.exe | 67e8f528b4db3443a74718443a2fc788 | 12 |

| 23. | cc0.tmp.exe | 0564489cff6c549ca82b7a470b305346 | 11 |

| 24. | c11d.tmp.exe | a0eb1e740d92c51576ed117d8b6de3c5 | 11 |

| 25. | ransomware.exe | fdc340769c3ca364f6cc7ca1be99762b | 0 |

Registrierung-Details

Verzeichnisse

STOP Ransomware kann das folgende Verzeichnis oder die folgenden Verzeichnisse erstellen:

| %ALLUSERSPROFILE%\tzjajmmqgl |

| %PROGRAMFILES%\3DMarkproed |

| %PROGRAMFILES%\3DMarkproediot |

| %PROGRAMFILES%\3DMarkproedit |

| %PROGRAMFILES%\3Dmarkproa |

| %PROGRAMFILES%\Blubnerg |

| %PROGRAMFILES%\Cry\Cryp |

| %PROGRAMFILES%\Davai |

| %PROGRAMFILES%\Glary\Utilities\Settings |

| %PROGRAMFILES%\Hyps |

| %PROGRAMFILES%\Innovativ\ddd |

| %PROGRAMFILES%\Ivp\bin |

| %PROGRAMFILES%\Laertseer |

| %PROGRAMFILES%\Lawer\Xor |

| %PROGRAMFILES%\Marg\Cr |

| %PROGRAMFILES%\Mup\Cr |

| %PROGRAMFILES%\Opute |

| %PROGRAMFILES%\Rondom |

| %PROGRAMFILES%\Sir\Air |

| %PROGRAMFILES%\Tryhd |

| %PROGRAMFILES%\cedfs |

| %PROGRAMFILES%\chrum\xon\note |

| %PROGRAMFILES%\company\3dmarkssdf |

| %PROGRAMFILES%\company\64Product |

| %PROGRAMFILES%\crights\file\xml |

| %PROGRAMFILES%\cryptoss |

| %PROGRAMFILES%\crys\cry |

| %PROGRAMFILES%\crysp\cryq |

| %PROGRAMFILES%\der\supr |

| %PROGRAMFILES%\dera\kii |

| %PROGRAMFILES%\ferr\seda\sx\bin |

| %PROGRAMFILES%\hop |

| %PROGRAMFILES%\inner\win\bin |

| %PROGRAMFILES%\krontal |

| %PROGRAMFILES%\laert |

| %PROGRAMFILES%\laerts |

| %PROGRAMFILES%\lass\inst |

| %PROGRAMFILES%\lastpass\bur\tronfiles |

| %PROGRAMFILES%\lawop |

| %PROGRAMFILES%\lawops |

| %PROGRAMFILES%\margin\marg |

| %PROGRAMFILES%\opur |

| %PROGRAMFILES%\sccsd |

| %PROGRAMFILES%\sir\xd |

| %PROGRAMFILES%\virtka |

| %PROGRAMFILES%\xery |

| %PROGRAMFILES%\youtubedown |

| %PROGRAMFILES(x86)%\3DMarkproed |

| %PROGRAMFILES(x86)%\3DMarkproediot |

| %PROGRAMFILES(x86)%\3DMarkproedit |

| %PROGRAMFILES(x86)%\3Dmarkproa |

| %PROGRAMFILES(x86)%\Blubnerg |

| %PROGRAMFILES(x86)%\Cry\Cryp |

| %PROGRAMFILES(x86)%\Davai |

| %PROGRAMFILES(x86)%\Hyps |

| %PROGRAMFILES(x86)%\Innovativ\ddd |

| %PROGRAMFILES(x86)%\Laertseer |

| %PROGRAMFILES(x86)%\Lawer\Xor |

| %PROGRAMFILES(x86)%\Marg\Cr |

| %PROGRAMFILES(x86)%\Mup\Cr |

| %PROGRAMFILES(x86)%\Opute |

| %PROGRAMFILES(x86)%\Rondom |

| %PROGRAMFILES(x86)%\Sir\Air |

| %PROGRAMFILES(x86)%\Tryhd |

| %PROGRAMFILES(x86)%\cedfs |

| %PROGRAMFILES(x86)%\chrum\xon\note |

| %PROGRAMFILES(x86)%\company\3dmarkssdf |

| %PROGRAMFILES(x86)%\company\64Product |

| %PROGRAMFILES(x86)%\crights\file\xml |

| %PROGRAMFILES(x86)%\cryptoss |

| %PROGRAMFILES(x86)%\crys\cry |

| %PROGRAMFILES(x86)%\crysp\cryq |

| %PROGRAMFILES(x86)%\der\supr |

| %PROGRAMFILES(x86)%\dera\kii |

| %PROGRAMFILES(x86)%\ferr\seda\sx\bin |

| %PROGRAMFILES(x86)%\hop |

| %PROGRAMFILES(x86)%\inner\win\bin |

| %PROGRAMFILES(x86)%\krontal |

| %PROGRAMFILES(x86)%\laert |

| %PROGRAMFILES(x86)%\laerts |

| %PROGRAMFILES(x86)%\lass\inst |

| %PROGRAMFILES(x86)%\lastpass\bur\tronfiles |

| %PROGRAMFILES(x86)%\lawop |

| %PROGRAMFILES(x86)%\lawops |

| %PROGRAMFILES(x86)%\margin\marg |

| %PROGRAMFILES(x86)%\opur |

| %PROGRAMFILES(x86)%\sccsd |

| %PROGRAMFILES(x86)%\sir\xd |

| %PROGRAMFILES(x86)%\virtka |

| %PROGRAMFILES(x86)%\xery |

| %PROGRAMFILES(x86)%\youtubedown |

| %ProgramFiles%\kiss\me |

| %ProgramFiles%\mroz\new\trunk |

| %ProgramFiles(x86)%\kiss\me |

| %ProgramFiles(x86)%\mroz\new\trunk |