HUNTER Ransomware

Cybersicherheitsanalysten haben bei der Untersuchung potenzieller Malware-Risiken eine neue Bedrohung namens HUNTER Ransomware identifiziert. Diese spezielle Art von Bedrohungssoftware kann eine Vielzahl von Dateitypen verschlüsseln und sie für die Opfer unzugänglich und unbrauchbar machen. Darüber hinaus ändert die HUNTER-Ransomware die ursprünglichen Dateinamen der verschlüsselten Dateien und präsentiert den betroffenen Benutzern zwei Lösegeldforderungen mit den Bezeichnungen „info.txt“ und „info.hta“.

Darüber hinaus verändert die HUNTER-Ransomware die Dateinamen, indem sie die eindeutige ID des Opfers, eine E-Mail-Adresse und die Erweiterung „.HUNTER“ anhängt, wodurch Dateinamen wie „1.doc“ in „1.doc.id[9ECFA74E-3345].[Hunter-X@tuta.io].HUNTER“ und „2.pdf“ in „2.png.id[9ECFA74E-3345].[Hunter-X@tuta.io].HUNTER“ und so weiter umgewandelt werden. Darüber hinaus haben Cybersicherheitsexperten gewarnt, dass HUNTER zur Phobos- Ransomware-Familie gehört, was auf seine Verbindung zu einer Gruppe von Ransomware-Varianten hinweist, die für ihre ausgeklügelten Verschlüsselungstechniken und Erpressungstaktiken bekannt sind.

Die HUNTER-Ransomware versucht, Opfer durch Geiselnahme von Daten zu erpressen

Der Erpresserbrief der HUNTER Ransomware dient als Benachrichtigung an die Opfer und informiert sie über die Verschlüsselung aller ihrer Dateien, was auf eine Sicherheitslücke in ihrem PC-System zurückzuführen ist. Er enthält explizite Anweisungen zur Kontaktaufnahme mit den Angreifern über eine E-Mail-Adresse (hunter-x@tuta.io) und fordert die Aufnahme einer eindeutigen ID in die Betreffzeile, um die Kommunikation zu erleichtern. Falls innerhalb von 24 Stunden keine Antwort erfolgt, wird eine alternative Kontaktmethode über ein Telegram-Konto (@Online7_365) vorgeschlagen.

Darüber hinaus werden in der Notiz die Zahlungsanforderungen aufgeführt. Sie sehen Bitcoin-Transaktionen für Entschlüsselungsdienste vor, wobei die Höhe des Lösegelds je nach der Schnelligkeit der Kontaktaufnahme mit dem Opfer variiert. Als Geste der Sicherheit bieten die Angreifer an, bis zu drei Dateien kostenlos zu entschlüsseln, sofern diese bestimmte Kriterien erfüllen, z. B. weniger als 4 MB groß sind und keine wichtigen Daten enthalten.

Darüber hinaus wird in dem Hinweis zur Vorsicht geraten: Es wird davon abgeraten, verschlüsselte Dateien umzubenennen oder zu versuchen, sie mit nicht autorisierter Software zu entschlüsseln. So können Daten nicht unwiederbringlich verloren gehen und man kann nicht auf betrügerische Machenschaften hereinfallen.

Die HUNTER-Ransomware stellt eine vielschichtige Bedrohung dar, da sie nicht nur Dateien verschlüsselt, sondern auch Firewalls deaktiviert, wodurch Systeme anfällig für unsichere Angriffe werden. Darüber hinaus eliminiert sie aktiv die Schattenvolumenkopien und behindert so potenzielle Versuche zur Dateiwiederherstellung. Darüber hinaus verfügt HUNTER über die Fähigkeit, Standortdaten zu sammeln und Persistenzmechanismen einzusetzen, wobei bestimmte Systembereiche strategisch vermieden werden, um der Erkennung zu entgehen.

Wie können Sie Ihre Verteidigung gegen Malware- und Ransomware-Bedrohungen verbessern?

Benutzer können ihre Abwehrmaßnahmen gegen Malware- und Ransomware-Bedrohungen durch eine Kombination aus proaktiven Maßnahmen und bewährten Sicherheitsmethoden verbessern:

- Halten Sie die Software auf dem neuesten Stand : Durch die regelmäßige Aktualisierung von Betriebssystemen, Anwendungen und Antivirensoftware können Sicherheitslücken geschlossen werden, die häufig von Malware ausgenutzt werden. Aktivieren Sie nach Möglichkeit automatische Updates.

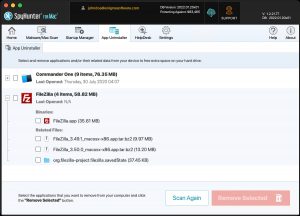

- Installieren Sie seriöse Sicherheitssoftware : Installieren und aktualisieren Sie regelmäßig seriöse Anti-Malware-Software, um Bedrohungen zu erkennen und zu entfernen. Erwägen Sie außerdem den Einsatz von Sicherheitslösungen, die Funktionen wie Verhaltensüberwachung und Echtzeit-Scans für verbesserten Schutz bieten.

- Seien Sie vorsichtig beim Umgang mit Links und E-Mail-Anhängen : Seien Sie vorsichtig beim Umgang mit E-Mail-Anhängen oder Links, insbesondere wenn diese aus unbekannten oder verdächtigen Quellen stammen. Überprüfen Sie die Identität des Absenders und seien Sie vorsichtig bei unerwarteten E-Mails, insbesondere solchen, die dringende Maßnahmen fordern oder ungewöhnliche Anfragen enthalten.

- Firewall-Schutz aktivieren : Aktivieren Sie Firewalls sowohl auf Netzwerkroutern als auch auf einzelnen Geräten, um den ein- und ausgehenden Datenverkehr zu überwachen und zu steuern, unbefugten Zugriff zu verhindern und böswillige Verbindungen zu blockieren.

- Verwenden Sie sichere, eindeutige Passwörter : Erstellen Sie sichere, eindeutige Passwörter für jedes Konto und aktivieren Sie nach Möglichkeit die Multi-Faktor-Authentifizierung (MFA), um Ihre Sicherheit zu maximieren. Denken Sie über die Vorteile der Verwendung eines seriösen Passwort-Manager-Shops nach und verwalten Sie Passwörter sicher.

- Regelmäßige Datensicherung : Implementieren Sie eine regelmäßige Sicherungsroutine, um sicherzustellen, dass wichtige Daten sicher gespeichert werden und im Falle eines Ransomware-Angriffs oder Datenverlusts wiederhergestellt werden können. Speichern Sie Backups an einem separaten Netzwerkstandort oder offline, um zu verhindern, dass sie durch Malware gefährdet werden.

- Informieren Sie Benutzer : Informieren Sie sich und andere Benutzer über gängige Malware- und Ransomware-Taktiken, wie z. B. Phishing-Betrug und Social-Engineering-Techniken. Schulen Sie Ihre Mitarbeiter darin, verdächtiges Verhalten zu erkennen und potenzielle Sicherheitsbedrohungen umgehend zu melden.

- Beschränken Sie Benutzerrechte : Beschränken Sie die Benutzerrechte auf diejenigen, die für die Ausführung von Aufgaben erforderlich sind, um die Auswirkungen von Malware-Angriffen zu minimieren. Implementieren Sie das Prinzip der geringsten Rechte, um die Wahrscheinlichkeit der Verbreitung von Malware über Systeme hinweg zu verringern.

- Bleiben Sie auf dem Laufenden : Bleiben Sie über die neuesten Malware- und Ransomware-Bedrohungen auf dem Laufenden, indem Sie seriösen Nachrichtenquellen und Ratschlägen zur Cybersicherheit folgen. Sich über neue Bedrohungen im Klaren zu sein, kann Benutzern dabei helfen, ihre Sicherheitsstrategien proaktiv anzupassen, um sich besser vor neuen Risiken zu schützen.

Der von der HUNTER-Ransomware als Popup-Fenster generierte Lösegeldschein lautet:

Alle Ihre Dateien wurden verschlüsselt!

Alle Ihre Dateien wurden aufgrund eines Sicherheitsproblems auf Ihrem PC verschlüsselt. Wenn Sie sie wiederherstellen möchten, schreiben Sie uns an die E-Mail Hunter-X@tuta.io

Schreiben Sie diese ID in den Titel Ihrer Nachricht –

Wenn Sie innerhalb von 24 Stunden keine Antwort erhalten, kontaktieren Sie uns bitte über das Telegram.org-Konto: @Online7_365

Die Entschlüsselung muss in Bitcoins bezahlt werden. Der Preis hängt davon ab, wie schnell Sie uns schreiben. Nach der Zahlung senden wir Ihnen das Tool zu, das alle Ihre Dateien entschlüsselt.

Kostenlose Entschlüsselung als Garantie

Vor der Zahlung können Sie uns bis zu 3 Dateien zur kostenlosen Entschlüsselung zusenden. Die Gesamtgröße der Dateien muss weniger als 4 MB betragen (nicht archiviert) und die Dateien dürfen keine wertvollen Informationen enthalten. (Datenbanken, Backups, große Excel-Tabellen usw.)

So erhalten Sie Bitcoins

Der einfachste Weg, Bitcoins zu kaufen, ist die Website LocalBitcoins. Sie müssen sich registrieren, auf „Bitcoins kaufen“ klicken und den Verkäufer nach Zahlungsmethode und Preis auswählen.

hxxps://localbitcoins.com/buy_bitcoins

Weitere Orte zum Kauf von Bitcoins und einen Leitfaden für Anfänger finden Sie hier:

hxxp://www.coindesk.com/information/how-can-i-buy-bitcoins/

Aufmerksamkeit!

Benennen Sie verschlüsselte Dateien nicht um.

Versuchen Sie nicht, Ihre Daten mit Software von Drittanbietern zu entschlüsseln, da dies zu einem dauerhaften Datenverlust führen kann.

Die Entschlüsselung Ihrer Dateien mit Hilfe Dritter kann zu höheren Kosten führen (sie berechnen ihre Gebühr zu unseren) oder Sie können Opfer eines Betrugs werden.

Die Textdatei von HUNTER Ransomware liefert die folgenden Anweisungen der Angreifer:

!!!Alle Ihre Dateien sind verschlüsselt!!!

Um sie zu entschlüsseln, senden Sie eine E-Mail an diese Adresse: Hunter-X@tuta.io.

Wenn wir nicht innerhalb von 24 Stunden antworten, senden Sie eine Nachricht an Telegram: @Online7_365