Emotet Malware Q3 2020 massiv Anstieg sammelt Aufmerksamkeit

Anfang dieses Jahres haben sich die Betreiber von Emotet eine Auszeit genommen, aber seit Emotet zurückgekehrt ist, steht es für viele Sicherheitsforscher und -organisationen im Rampenlicht. Der Bankentrojaner, der zum Dropper wurde, nimmt im Oktober-Bedrohungsbericht von Bromium einen herausragenden Platz ein. Der Bericht hebt einen erstaunlichen Anstieg der Anzahl der von HP Sure Click erkannten Emotet-Instanzen um 1200% hervor. Die Zahl repräsentiert den Vergleich zwischen den Zahlen für Q2 und Q3 von 2020.

Anfang dieses Jahres haben sich die Betreiber von Emotet eine Auszeit genommen, aber seit Emotet zurückgekehrt ist, steht es für viele Sicherheitsforscher und -organisationen im Rampenlicht. Der Bankentrojaner, der zum Dropper wurde, nimmt im Oktober-Bedrohungsbericht von Bromium einen herausragenden Platz ein. Der Bericht hebt einen erstaunlichen Anstieg der Anzahl der von HP Sure Click erkannten Emotet-Instanzen um 1200% hervor. Die Zahl repräsentiert den Vergleich zwischen den Zahlen für Q2 und Q3 von 2020.

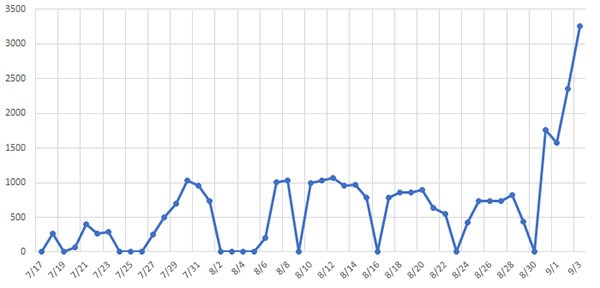

Es sollte beachtet werden, dass Emotet für den größten Teil des zweiten Quartals inaktiv war, was teilweise die enorme Spitze erklärt. Der signifikante Anstieg der Emotet-Kampagnenaktivität ist jedoch nicht nur das Ergebnis eines geschickten Einsatzes von Statistiken. Ende Juli kamen die Cyberkriminellen hinter Emotet mit voller Wucht zurück. Das schiere Volumen an Emotet-Phishing-Kampagnen reichte aus, um öffentliche Warnungen mehrerer CERTs (Computer Emergency Response Teams) sowie einer von Microsoft und CISA zu rechtfertigen. Japan und Neuseeland verzeichneten die größten Anstiege bei gezielten Emotet-Angriffen, aber auch Frankreich, Italien und die Niederlande waren im Visier der Cyberkriminellen.

Diagramm zur Erhöhung der Emotet-Malware - Quelle: cyber-ir.com

Trotz der langen Pause hat sich der Hauptinfektionsvektor für Emotet nicht geändert. Der Trojaner wird am häufigsten in Phishing-Kampagnen verbreitet. In den meisten Fällen verwenden Phishing-Angriffe beliebte Themen als Betreffzeilen. Dies gilt häufig für Emotet-Kampagnen. Das Arsenal von Emotet enthält jedoch auch eine Technik namens "Thread-Hijacking". Bei diesem Ansatz werden ein Gerät oder Netzwerk und die zugänglichen E-Mail-Konten kompromittiert. Sobald die Cyberkriminellen ein E-Mail-Konto kompromittiert haben, können sie E-Mail-Antworten in bereits aktive Nachrichtenthreads einfügen. Dies erhöht die Wahrscheinlichkeit, dass das Ziel die E-Mail öffnet, da sie anscheinend von einem bekannten Kontakt stammt. Diese E-Mails werden mit angehängten Dokumenten geliefert, die schädliche Makros enthalten, die, falls aktiviert, Emotet auf das Gerät des Opfers und auf zugängliche Netzwerke herunterladen und installieren.

Während Emotet in den Kinderschuhen ein Bankentrojaner war, wird es heutzutage hauptsächlich als Dropper für andere Malware verwendet. Die häufigsten Emotet-Nutzdaten sind TrickBot-, Qbot- und Ryuk-Ransomware. Es wurde berichtet, dass sich Emotet nach dem ersten Vorstoß im August verlangsamt hat. Dies mag zwar zutreffen, es werden jedoch immer noch jeden Arbeitstag Angriffe durchgeführt, und die Forscher von HP gehen davon aus, dass die Kampagnen bis 2021 fortgesetzt werden.