Dharma Ransomware

Wertungsliste der Bedrohung

EnigmaSoft Bedrohungs-Scorecard

EnigmaSoft Threat Scorecards sind Bewertungsberichte für verschiedene Malware-Bedrohungen, die von unserem Forschungsteam gesammelt und analysiert wurden. EnigmaSoft Threat Scorecards bewerten und stufen Bedrohungen anhand verschiedener Metriken ein, darunter reale und potenzielle Risikofaktoren, Trends, Häufigkeit, Prävalenz und Persistenz. EnigmaSoft Threat Scorecards werden regelmäßig auf der Grundlage unserer Forschungsdaten und -metriken aktualisiert und sind für eine Vielzahl von Computerbenutzern nützlich, von Endbenutzern, die nach Lösungen suchen, um Malware von ihren Systemen zu entfernen, bis hin zu Sicherheitsexperten, die Bedrohungen analysieren.

EnigmaSoft Threat Scorecards zeigen eine Vielzahl nützlicher Informationen an, darunter:

Ranking: Das Ranking einer bestimmten Bedrohung in der Bedrohungsdatenbank von EnigmaSoft.

Schweregrad: Der ermittelte Schweregrad eines Objekts, numerisch dargestellt, basierend auf unserem Risikomodellierungsprozess und unserer Forschung, wie in unseren Kriterien zur Bedrohungsbewertung erläutert.

Infizierte Computer: Die Anzahl der bestätigten und vermuteten Fälle einer bestimmten Bedrohung, die auf infizierten Computern entdeckt wurden, wie von SpyHunter gemeldet.

Siehe auch Kriterien für die Bedrohungsbewertung .

| Rangfolge: | 16,476 |

| Bedrohungsstufe: | 100 % (Hoch) |

| Infizierte Computer: | 26,328 |

| Zum ersten Mal gesehen: | November 17, 2016 |

| Zuletzt gesehen: | May 9, 2025 |

| Betroffene Betriebssysteme: | Windows |

Die Dharma Ransomware ist ein Verschlüsselungs-Ransomware-Trojaner, mit dem Computerbenutzer erpresst werden. Es gab weltweit zahlreiche Computer, die mit der Dharma Ransomware infiziert wurden. Die Dharma Ransomware scheint nur auf die Verzeichnisse im Benutzerverzeichnis unter Windows abzuzielen, wobei verschlüsselte Dateien das Suffix [bitcoin143@india.com] .dharma erhalten, das am Ende jedes Dateinamens hinzugefügt wird. Varianten der Dharma Ransomware haben manchmal keine Lösegeldnotiz. Die Dharma Ransomware verhindert nicht, dass der betroffene Computer ordnungsgemäß funktioniert. Jedes Mal, wenn eine Datei zu den Zielverzeichnissen hinzugefügt wird, wird sie verschlüsselt, es sei denn, die Dharma Ransomware-Infektion wird entfernt.

Inhaltsverzeichnis

Die Dharma Ransomware kann ihren Namen ändern

Einige Computerbenutzer haben berichtet, dass die Datei, die zur Bereitstellung der Dharma Ransomware verwendet wird, möglicherweise auch den Namen "skanda.exe" trägt, obwohl dies von der Variante abhängt, die für den Angriff verwendet wird. Sobald die Dharma Ransomware eine Datei verschlüsselt hat, kann sie von den Anwendungen des Opfers erst gelesen werden, wenn sie entschlüsselt ist. Um die von der Dharma Ransomware betroffenen Dateien zu entschlüsseln, ist leider der Entschlüsselungsschlüssel erforderlich, den die für die Dharma Ransomware verantwortlichen Personen aufbewahren, bis das Opfer ein Lösegeld zahlt. Eine andere Variante der Dharma Ransomware ist in einem Ordner namens "opFirlma" enthalten, der die Anwendung "plinck.exe" enthielt. Es ist sehr wahrscheinlich, dass diese zufällig generiert werden. Einige Varianten der Dharma Ransomware enthalten eine Lösegeldnotiz in einer Textdatei mit dem Namen "README.txt", die die folgende Meldung enthält:

'BEACHTUNG!

Im Moment ist Ihr System nicht geschützt.

Wir können es reparieren und Dateien wiederherstellen.

So stellen Sie das System wieder her: Schreiben Sie an diese Adresse:

bitcoin143@india.com '

Wie die Dharma Ransomware-Infektion funktioniert

PC-Sicherheitsanalysten vermuten, dass die Dharma Ransomware eine der vielen Varianten der berüchtigten Crysis Ransomware- Familie ist, die seit Sommer 2016 für zahlreiche Angriffe verantwortlich war. Die Dharma Ransomware und ihre Varianten scheinen mithilfe beschädigter E-Mail-Anhänge verbreitet zu werden, die häufig ausgenutzt werden Schwachstellen in Makros auf dem Computer des Opfers. Es ist möglich, dass sich die Dharma Ransomware noch in der Entwicklung befindet, da einige Beispiele der Dharma Ransomware unvollständig zu sein scheinen und häufig keine Lösegeldnotizen oder andere Grundfunktionen dieser Angriffe enthalten. Die Dharma Ransomware-Infektion ist ziemlich typisch für diese Verschlüsselungs-Ransomware-Angriffe. Die Dharma Ransomware verwendet die AES-256-Verschlüsselung, um die Daten des Opfers zu übernehmen und Computerbenutzer daran zu hindern, auf ihre Dateien zuzugreifen. Die Dharma Ransomware-Angriffe zielen auf die folgenden Verzeichnisse ab:

- % UserProfile% \ Desktop

- % UserProfile% \ Downloads

- % UserProfile% \ Documents

- % UserProfile% \ Pictures

- % UserProfile% \ Music

- % UserProfile% \ Videos

Umgang mit der Dharma Ransomware

PC-Sicherheitsanalysten raten Computerbenutzern dringend davon ab, das Lösegeld für Dharma Ransomware zu zahlen. Es ist sehr unwahrscheinlich, dass die für die Dharma Ransomware verantwortlichen Personen die Mittel zum Entschlüsseln der infizierten Dateien bereitstellen, insbesondere im Fall der Dharma Ransomware, die sich eindeutig noch in der Entwicklung befindet. In der Tat ist es ebenso wahrscheinlich, dass die Personen, die für den Dharma Ransomware-Angriff verantwortlich sind, das Opfer einfach auffordern, mehr Geld zu zahlen oder die Anfragen des Opfers einfach zu ignorieren.

Wie bei den meisten Verschlüsselungs-Ransomware-Trojanern besteht die beste Lösung für den Angriff darin, Schritte zu unternehmen, um ein gutes Sicherungssystem einzurichten. Auf diese Weise können sich Computerbenutzer von einem Dharma Ransomware-Angriff erholen, indem sie ihre Dateien aus der Sicherungskopie wiederherstellen, ohne das Lösegeld bezahlen zu müssen. Wenn Dateisicherungen zu einer regelmäßigen und weit verbreiteten Praxis werden, werden Angriffe wie die Dharma Ransomware wahrscheinlich nicht mehr existieren, da die für diese Bedrohungen verantwortlichen Personen Computerbenutzer nicht mehr dazu zwingen können, das Lösegeld zu zahlen, um wieder Zugriff darauf zu erhalten ihre eigenen Dateien. Malware-Analysten raten Computerbenutzern außerdem, beim Umgang mit E-Mails vorsichtig zu sein, da sich die Dharma Ransomware möglicherweise durch beschädigte E-Mail-Anhänge verbreitet.

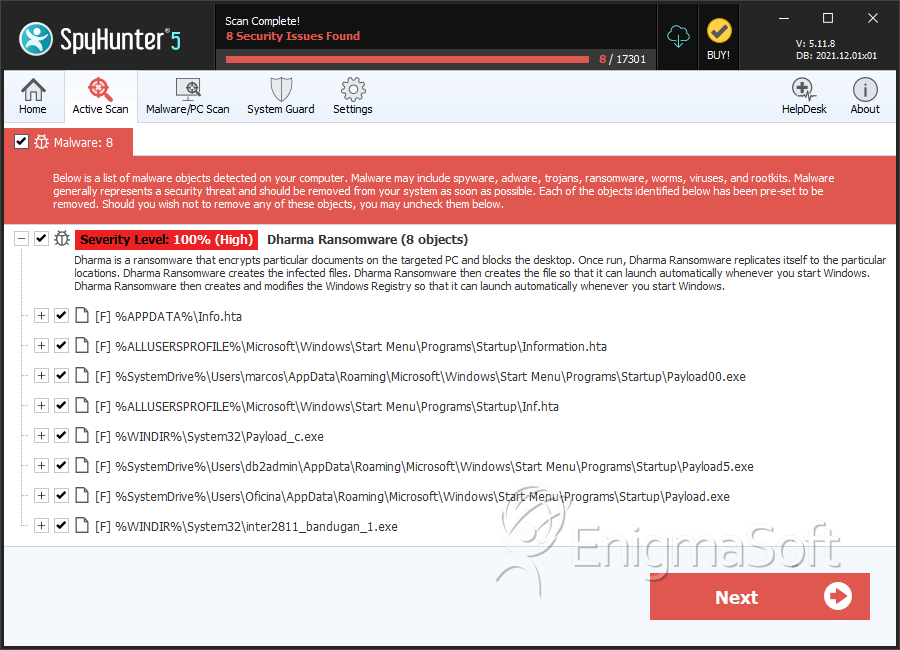

SpyHunter erkennt und entfernt Dharma Ransomware

Deatils zum Dateisystem

| # | Dateiname | MD5 |

Erkennungen

Erkennungen: Die Anzahl der bestätigten und vermuteten Fälle einer bestimmten Bedrohung, die auf infizierten Computern erkannt wurden, wie von SpyHunter gemeldet.

|

|---|---|---|---|

| 1. | Payload00.exe | faccdfb32516a9c2dbe714a73712b764 | 104 |

| 2. | Information.hta | 16ccedd463222fbfa8b7e2678d892a7c | 51 |

| 3. | Inf.hta | 1bf867566ccfc201dcf9688a9a21d80b | 46 |

| 4. | Payload5.exe | b097e84cd3abd15f564f1e0b77cb2d50 | 26 |

| 5. | inter2811_bandugan_1.exe | 703c42e5456731444cf68cc27fdfbe96 | 24 |

| 6. | explorer.exe | 674bfb3719ce1b9d30dd906c20251090 | 21 |

| 7. | setap28.exe | 1e1bf7697917466739cb5d8c9b31f7d3 | 19 |

| 8. | Payload(1)_c.exe | 7fb036338464c8dcf226c8b269227b65 | 17 |

| 9. | Payload2.exe | a9f94a2a8501bf15d8ac1eef95cce3e4 | 16 |

| 10. | Payload0.exe | 17bf92deca1953c6ebf2aafb5bf8ebf1 | 15 |

| 11. | Info.hta | 6dddb8c4f20b570a0200beca9bb1f7f2 | 12 |

| 12. | payload.exe | d1487253cee49b68aebae1481e34f8fd | 11 |

| 13. | setap30.exe | eb39803ca6b4540d3001562e07e30ed7 | 10 |

| 14. | setap2.exe | b57d4e839a2f367c64c93ac0860c933c | 10 |

| 15. | Payload31.exe | db2a372dfcaa0dbba4aaff2eaeb5e516 | 9 |

| 16. | Payload30.exe | f6fafa7b9508f9f03ed6c8e4f43f3bb4 | 8 |

| 17. | Payload12.exe | d8f6ff36e853b4ea86b7d8b771ea2a89 | 8 |

| 18. | payload_CHKS26_c.exe | 52d740c82f8d0437cf877d688c7a91a7 | 8 |

| 19. | Payloadn_c.exe | 8d88bb7595cc40e311740c9487684020 | 7 |

| 20. | Payload03.exe | cdc19024a2e99c62987dc2c29b7c4322 | 7 |

| 21. | setap00.exe | 5c2fda3a416193055cc02a6cc6876ca7 | 3 |

| 22. | 1801.exe | 44d550f8ac8711121fe76400727176df | 3 |

| 23. | setap_c.exe | 72ec9b3d1079d3236481a626295a9bb6 | 1 |