Crysis Ransomware

Wertungsliste der Bedrohung

EnigmaSoft Bedrohungs-Scorecard

EnigmaSoft Threat Scorecards sind Bewertungsberichte für verschiedene Malware-Bedrohungen, die von unserem Forschungsteam gesammelt und analysiert wurden. EnigmaSoft Threat Scorecards bewerten und stufen Bedrohungen anhand verschiedener Metriken ein, darunter reale und potenzielle Risikofaktoren, Trends, Häufigkeit, Prävalenz und Persistenz. EnigmaSoft Threat Scorecards werden regelmäßig auf der Grundlage unserer Forschungsdaten und -metriken aktualisiert und sind für eine Vielzahl von Computerbenutzern nützlich, von Endbenutzern, die nach Lösungen suchen, um Malware von ihren Systemen zu entfernen, bis hin zu Sicherheitsexperten, die Bedrohungen analysieren.

EnigmaSoft Threat Scorecards zeigen eine Vielzahl nützlicher Informationen an, darunter:

Ranking: Das Ranking einer bestimmten Bedrohung in der Bedrohungsdatenbank von EnigmaSoft.

Schweregrad: Der ermittelte Schweregrad eines Objekts, numerisch dargestellt, basierend auf unserem Risikomodellierungsprozess und unserer Forschung, wie in unseren Kriterien zur Bedrohungsbewertung erläutert.

Infizierte Computer: Die Anzahl der bestätigten und vermuteten Fälle einer bestimmten Bedrohung, die auf infizierten Computern entdeckt wurden, wie von SpyHunter gemeldet.

Siehe auch Kriterien für die Bedrohungsbewertung .

| Rangfolge: | 10,696 |

| Bedrohungsstufe: | 100 % (Hoch) |

| Infizierte Computer: | 36,651 |

| Zum ersten Mal gesehen: | February 19, 2016 |

| Zuletzt gesehen: | May 9, 2025 |

| Betroffene Betriebssysteme: | Windows |

Crysis Ransomware ist eine Malware-Bedrohung, die Dateien auf infizierten Computern sperrt und dann ein Lösegeld gegen einen Entschlüsselungsschlüssel verlangt. Von Crysis verschlüsselte Dateien sind für den Benutzer nicht mehr zugänglich, und die darin gespeicherten Daten können kaum wiederhergestellt werden, da die Malware eine ausgeklügelte Methode zum Verschlüsseln der Dateien auf dem Computer des Opfers verwendet. Nebenwirkungen dieser Infektion sind auch eine insgesamt schwache Leistung des Computers sowie bestimmte Tools und Anwendungen, die nicht ordnungsgemäß funktionieren. Crysis-Ransomware betrifft nur Computer, auf denen das Windows-Betriebssystem ausgeführt wird, und wurde erstmals im März 2016 veröffentlicht. Seitdem haben Cybersicherheitsforscher viele verschiedene Varianten und Versionen dieser gefährlichen Ransomware identifiziert, und einige von ihnen ähneln stark anderen bedeutenden Bedrohungen wie Dharma und Arena Ransomware haben die Experten beschlossen, all diese Bedrohungen als Crysis / Dharma Ransomware-Familie zu bezeichnen. Genau wie andere Malware aus der Familie hängt Crysis eine bestimmte Erweiterung an die verschlüsselten Dateien an. Die Erweiterungen variieren jedoch je nachdem, welche bestimmte Variante der Malware den Computer infiziert hat.

Aufgrund seiner erweiterten böswilligen Funktionen sollte Crysis so schnell wie möglich entfernt werden, nachdem es entdeckt wurde. PC-Sicherheitsexperten raten, sich niemals an die Cyberkriminellen zu wenden und niemals das erforderliche Lösegeld zu zahlen, da nicht garantiert wird, dass sie Ihnen das tatsächlich senden versprochener Entschlüsselungsschlüssel. Die Vertriebskanäle von Crysis Ransomware haben sich im Laufe der Jahre ebenfalls weiterentwickelt. Während anfangs Spam-E-Mails mit böswilligen Anhängen und beschädigten Links das Hauptverbreitungsmittel für diese gefährliche Ransomware waren, verlassen sich die Angreifer derzeit nicht auf Social-Engineering-Techniken, um die Angriffe durchzuführen.

Inhaltsverzeichnis

Verteilungsmöglichkeiten

Seit September 2016 wird Crysis hauptsächlich über schwach geschützte Remotedesktopprotokolle (RDPs) verbreitet, wobei die ersten Angriffe dieser Art in Australien und Neuseeland registriert wurden. Um einen Computer über diesen Kanal zu hacken, durchsuchen Angreifer zunächst das Internet nach ungeschützten RDPs und stellen dann über Port 3389 eine Verbindung zu ihnen her, indem sie das erforderliche Windows-Kennwort für den Administratorzugriff auf das System knacken. Anschließend installieren sie die Malware manuell auf dem Zielsystem, wobei sie das schädliche Skript auch auf allen anderen Peripheriegeräten ausführen können, die mit dem gehackten Computer verbunden sind, sowie auf anderen Computern, die mit demselben Netzwerk verbunden sind.

Ransomware aus der Crysis-Familie richtete sich zunächst hauptsächlich an einzelne PC-Benutzer. Seit Anfang Februar haben Cybersicherheitsforscher jedoch einen neuen Trend in der Entwicklung der Malware-Familie festgestellt. Neben dem erstaunlichen Anstieg der Anzahl der Angriffe und der weltweiten Ausweitung der Ransomware haben die Angreifer auch ihre Strategie geändert und zielen nun hauptsächlich auf große Unternehmen und große Institutionen ab. Zu diesem Zweck versuchen die Hacker beim Scannen nach offenen RDP-Ports herauszufinden, ob es sich bei den mit einem bestimmten Netzwerk verbundenen Computern um Unternehmenscomputer handelt. In diesem Fall setzen sie den Angriff mit größerer Wahrscheinlichkeit fort. Der Grund für diese Verschiebung ist logischerweise die Tatsache, dass Unternehmen mit größerer Wahrscheinlichkeit ein hohes Lösegeld zahlen, um ihre Daten zurückzubekommen.

Technische Daten

Wie bereits erwähnt, wird die Malware manuell auf dem Zielcomputer installiert. Vor der eigentlichen Installation und vor dem Beginn des Verschlüsselungsprozesses lassen die Ransomware-Besitzer jedoch einige Keylogging-Programme fallen, mit denen sie die Aktivitäten des Opfers überwachen und allgemeine Systemdaten sowie personenbezogene Daten des jeweiligen Benutzers erfassen können. Genau durch solche Aktivitäten zum Sammeln und Überwachen von Anmeldeinformationen können die Hacker den Umfang des Angriffs erweitern und andere Geräte oder Ressourcen gefährden, die mit demselben Netzwerk verbunden sind. Gleichzeitig ermöglichen die gesammelten Daten den Hackern, die Höhe des erforderlichen Lösegelds anzupassen, je nachdem, ob es sich bei ihrem Opfer um einen einzelnen Benutzer oder ein Unternehmen handelt. Infolgedessen kann dieser Betrag Tausende von Dollar erreichen, wenn die Crysis-Ransomware-Variante beispielsweise ein großes Unternehmensnetzwerk erreicht hat.

Nach der Installation besteht eine der ersten von der Ransomware ausgeführten Aktionen darin, eigene Startschlüssel in der Windows-Registrierung sowie Kopien des Codes in Ordnern zu erstellen, die legitime Windows-Dateien enthalten, z. B. C: \ Windows \ System32, C: \ Program Data , C: \ Programme und C: \ Benutzer \ Programme \ Start. Dies geschieht, um die Persistenz der Malware sicherzustellen und die Verschlüsselung kürzlich erstellter Dateien zu ermöglichen. Schädliche Dateien, Prozesse und Registrierungsschlüssel von Crysis können zufällig unterschiedliche Namen haben. Daher ist es schwierig, sie sofort zu erkennen und von legitimen Objekten des Windows-Betriebssystems zu unterscheiden. Dies ist einer der Gründe, warum das Entfernen dieser Ransomware normalerweise ein professionelles Malware-Reinigungstool erfordert.

Der nächste Schritt in der Crysis-Routine besteht darin, alle Dateien auf der Festplatte des infizierten Computers zu scannen und sie mit einer integrierten Liste von Dateien zu vergleichen, die für die Verschlüsselung geeignet sind. Fast alle gängigen Dateiformate sind in dieser Liste enthalten, um sicherzustellen, dass die Malware alle Dateien identifizieren und verschlüsseln kann, die möglicherweise wertvolle Benutzerdaten in irgendeiner Form enthalten können. Darüber hinaus hat sich Crysis zu einer echten, hochkarätigen Ransomware-Bedrohung entwickelt, da die neuesten Versionen nahezu jede einzelne Datei auf dem infizierten Computer verschlüsseln können, einschließlich Systemdateien ohne Erweiterung und ausführbare Dateien, und dies unabhängig vom Speicherort der Datei feste, austauschbare oder vernetzte Laufwerke. Dies ist in anderen Ransomware-Fällen bisher nicht zu sehen und beweist die furchterregenden böswilligen Fähigkeiten der Crysis / Dharma-Ransomware-Familie. Für die von Crysis Ransomware verwendete Verschlüsselungs-Engine, die für die gesamte Ransomware-Familie typisch ist, verwendet Crysis eine Mischung aus RSA-Verschlüsselungs- und AES-128-Verschlüsselungsalgorithmen, wobei der private Schlüssel auf dem Server des Hackers gespeichert wird. Seit ihrem ersten Auftreten im Jahr 2016 haben die verschiedenen Ransomware-Bedrohungen aus der Crysis-Familie unterschiedliche Erweiterungen an die verschlüsselten Dateien angehängt. In einer chronologischen Reihenfolge ab der ersten Version sind diese Erweiterungen: .crysis, .dharma, .wallet, .onion, .arena, .cobra ,, java, .arrow, .bip, .cmb, .brr ,. gamma, .bkp, .monro, .boost, .adobe, .cccmn, .AUDIT, .tron. Die neueste Version von Crysis, die Mitte November dieses Jahres erkannt wurde, fügt den gesperrten Dateien die Erweiterungen .Back und .Bear hinzu. In einigen Fällen wird die Kontaktadresse der Angreifer auch zum Namen der verschlüsselten Dateien hinzugefügt als eindeutige Opfer-ID, die für jeden infizierten Benutzer individuell generiert wird.

Nach Abschluss der Verschlüsselung erstellt Crysis Lösegeldnotizen in Form von Textdateien, in denen die Malware-Besitzer erklären, wie sie vom Opfer kontaktiert werden sollen und wie das Lösegeld gezahlt werden soll. Die Malware erstellt normalerweise zwei Dateien für den Lösegeldschein - eine HTML-Datei, die automatisch geöffnet wird und das Standard-Desktop-Image des Benutzers ersetzt, und eine TXT-Datei, die auf dem Desktop und in einigen Fällen auch in einem infizierten Ordner abgelegt wird. Diese Lösegeldnotizdateien können als Help_Decrypt_FILES.html, Help_Decrypt_FILES.txt, info.hta, Verschlüsselte Dateien !!. Txt bezeichnet werden, während die Lösegeldnotiz selbst Folgendes angibt:

"Achtung! Ihr Computer wurde von einem Virencodierer angegriffen.

Alle Ihre Dateien sind kryptografisch stark verschlüsselt, ohne dass die Wiederherstellung des Originalschlüssels nicht möglich ist! Um den Decoder und den Originalschlüssel zu erhalten, müssen Sie uns an die E-Mail-Adresse dalailama2015@protonmail.ch mit dem Betreff "Verschlüsselung" und Ihrer ID schreiben.

Schreiben Sie in dem Fall, verschwenden Sie Ihre und unsere Zeit nicht mit leeren Bedrohungen.

Antworten auf Briefe nur entsprechende Personen sind nicht ausreichend zu ignorieren.

PS: Nur für den Fall, dass Sie innerhalb von 48 Stunden keine Antwort von der ersten E-Mail-Adresse erhalten, verwenden Sie bitte diese alternative E-Mail-Adresse goldman0@india.com. "

Untersuchungen zeigen, dass die beiden in der Crysis-Lösegeldnotiz angegebenen E-Mail-Adressen zu Domains in der Tschechischen Republik und in Indien gehören. Daraus lässt sich jedoch nicht schließen, dass die Malware auch aus diesen Ländern stammt. Eine Version, die Ende 2017 erschien, weist die Opfer an, sich an eine andere E-Mail-Adresse zu wenden, um Zahlungsanweisungen zu erhalten, nämlich cranbery@colorendgrace.com. Andere bekannte Adressen, die von der Malware zur Kommunikation mit ihren Opfern verwendet werden, sind Decryptallfiles@india.com, Tree_of_life@india.com, mailrepa.lotos@aol.com, Guardware@india.com.

Für bestimmte Versionen, die vor Mai 2017 veröffentlicht wurden, wurden kostenlose Entschlüsselungstools veröffentlicht. Bei den übrigen Varianten ist es nicht ungewöhnlich, dass die verschlüsselten Dateien nur aus Sicherungen wiederhergestellt werden können. Dies ist auf eine andere böswillige Aktivität zurückzuführen, die Crysis ausführen kann. Sie kann so programmiert werden, dass Schattenvolumenkopien und Systemwiederherstellungspunkte entfernt werden, sodass die Wiederherstellung der verschlüsselten Daten ohne eine professionelle Backup-Wiederherstellungslösung nicht möglich ist. Diese Malware kann auch zusätzliche Trojaner und andere Bedrohungen auf dem infizierten Computer bereitstellen, sodass die Angreifer beispielsweise alle Benutzeraktivitäten in Echtzeit ausspionieren können. Zu den beliebten bösartigen Nutzdaten, die von Crysis Ransomware gelöscht werden, gehören auch Cryptocurrency Miner, Keylogger und andere Viren.

Präventions- und Entfernungstechniken

Um eine Infektion mit Crysis Ransomware zu vermeiden, wird empfohlen, sichere Kennwörter für die Kommunikationskanäle Ihres Computers zu verwenden. Darüber hinaus wird Benutzern empfohlen, ein zuverlässiges Anti-Malware-Programm zu installieren, eine Firewall zu aktivieren und ihr System jederzeit auf dem neuesten Stand zu halten. Eine Crysis-Ransomware-Infektion kann auch durch verantwortungsbewusstes und sicheres Verhalten im Internet verhindert werden. Dazu gehört das Vermeiden verdächtiger Websites, die schädlichen Inhalt enthalten können, das Ignorieren von E-Mail-Anhängen von unbekannten Absendern sowie das Herunterladen von Dateien, Programmen und Software-Updates nur von autorisierten Quellen. Die regelmäßige Sicherung aller wichtigen Daten ist ebenfalls ein Muss, da auf diese Weise manchmal nur durch eine solche Ransomware-Bedrohung gesperrte Dateien wiederhergestellt werden können, nachdem die Malware aus dem System entfernt wurde.

Sobald ein Computer mit Crysis infiziert wurde, wird nicht empfohlen, ihn ohne ein professionelles Entfernungsprogramm zu entfernen. Diese Art von Malware legt ihre schädlichen Dateien im Kern des Windows-Betriebssystems ab, was sich auf wichtige legitime Windows-Anwendungen und -Prozesse auswirkt und es einem unerfahrenen Benutzer erschwert, diese zu finden und zu löschen, ohne den regulären Betrieb des Computers zu beeinträchtigen. Es ist von entscheidender Bedeutung, Ihren PC vollständig von Crysis Ransomware zu reinigen, da ein Teil der Malware, der auf dem System verbleibt, leicht wieder mit der Verschlüsselung von Dateien beginnen kann.

Wenn die Crysis Ransomware einen Computer betritt, durchsucht sie die betroffenen Festplatten nach zu verschlüsselnden Dateien. In den Konfigurationseinstellungen enthält die Crysis Ransomware eine Liste der Dateierweiterungen, nach denen gesucht wird. Zu den gängigen Dateitypen, die während eines Crysis Ransomware-Angriffs verschlüsselt werden, gehören:

.odc, .odm, .odp, .ods, .odt, .docm, .docx, .doc, .odb, .mp4, sql, .7z, .m4a, .rar, .wma, .gdb, .tax, .pkpass, .bc6, .bc7, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .bkp, .qic, .bkf , .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo ,. itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc , .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset ,. Schmiede, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, Brieftasche, .wotreplay, .xxx, .desc ,. py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2 , .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg , .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps.

Die Ransomware '.AUF File Extension' ist ein Trojaner für die Dateiverschlüsselung, dessen Angriffe den größten Teil Ihrer Dateien schnell unzugänglich machen können. Dies liegt daran, dass diese Bedrohung so programmiert ist, dass ein sicherer Algorithmus zum Sperren von Dateien verwendet wird, der einen eindeutigen generierten Verschlüsselungsschlüssel verwendet, um den Inhalt gängiger Dateiformate wie Dokumente, Bilder, Videos, Archive und andere zu sperren. Bei allen verschlüsselten Daten wird der Name so geändert, dass er die Erweiterung '.AUF' enthält, sodass beispielsweise eine Datei mit dem Namen 'backup.rar' nach dem Angriff den Namen 'backup.rar.AUF' trägt.

Die Ransomware '.AUF File Extension' wurde als leicht modifizierte Variante der Crysis Ransomware identifiziert. Dies bedeutet leider, dass sich die Opfer nicht auf einen kostenlosen Entschlüsseler verlassen können, der sie bei der Wiederherstellung ihrer Dateien unterstützt. Nachdem die Ransomware '.AUF File Extension' ihren Angriff ausgeführt hat, wird eine Lösegeldnotiz gelöscht, deren Zweck darin besteht, den Opfern Kontaktdaten und Anweisungen zu geben, was sie tun sollen, wenn sie ihre Dateien wieder verwenden möchten. Die schlechte Nachricht ist, dass die von den Angreifern angebotene Lösung ziemlich teuer ist - sie verlangen eine Bitcoin-Zahlung als Gegenleistung für ihre Entschlüsselungssoftware. Wir würden nicht empfehlen, Geld an anonyme Cyberkriminelle zu senden, die gerade Ihren Computer mit Malware infiziert haben, da es für sie sehr einfach wäre, das Geld zu nehmen, ohne Ihnen eine Gegenleistung zukommen zu lassen. Die E-Mail-Adresse für dieses Mitglied der Crysis Ransomware-Familie lautet Decisivekey@tutanota.com.

Als Opfer der Ransomware '.AUF File Extension' sollten Sie nicht einmal in Betracht ziehen, die Angreifer zu kontaktieren, da es unwahrscheinlich ist, dass daraus etwas Gutes wird. Stattdessen sollten Sie sofort ein vertrauenswürdiges Anti-Malware-Tool ausführen und mit seinem Scanner alle Dateien löschen, die mit der Ransomware '.AUF File Extension' verknüpft sind. Wenn diese Aufgabe abgeschlossen ist, sollten Sie mit dem letzten Schritt des Wiederherstellungsprozesses fortfahren, bei dem Sie Ihre Dateien aus einer Sicherung wiederherstellen oder alternative Dienstprogramme zur Wiederherstellung von Dateien verwenden müssen.

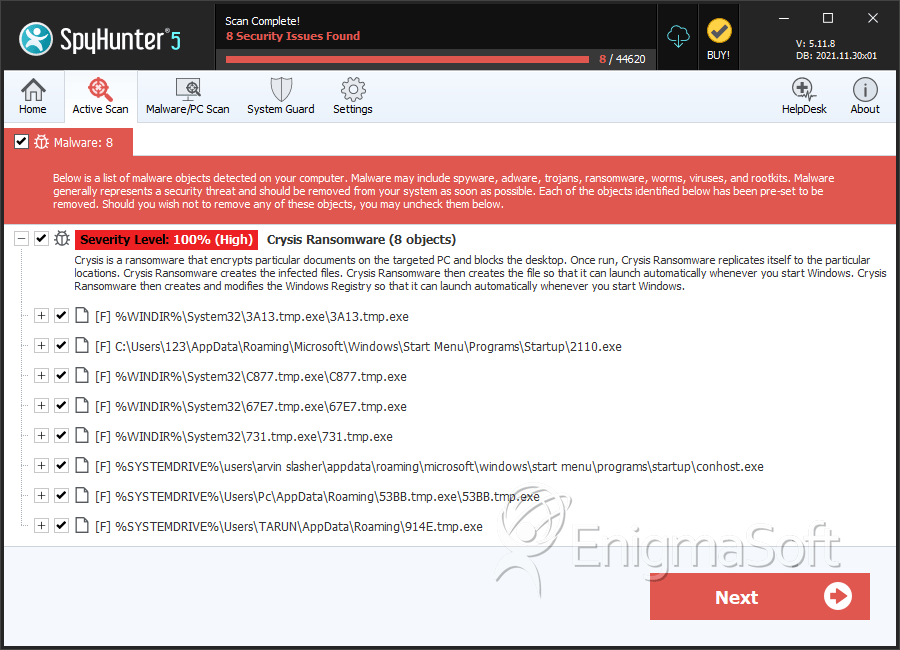

SpyHunter erkennt und entfernt Crysis Ransomware

Deatils zum Dateisystem

| # | Dateiname | MD5 |

Erkennungen

Erkennungen: Die Anzahl der bestätigten und vermuteten Fälle einer bestimmten Bedrohung, die auf infizierten Computern erkannt wurden, wie von SpyHunter gemeldet.

|

|---|---|---|---|

| 1. | 3A13.tmp.exe | cced409e95d6c2e44823381df3880d96 | 139 |

| 2. | 2110.exe | 2566cea080491a6e9c64102b66cb2d1a | 103 |

| 3. | C877.tmp.exe | b0f46ff6a22ba47e9847c60bf231d16d | 94 |

| 4. | 67E7.tmp.exe | 846b068b46c7e07fd375c5337b50476b | 91 |

| 5. | 731.tmp.exe | 7c7d821e85b6f5d237612a0ad63c5244 | 85 |

| 6. | conhost.exe | e17c681354771b875301fa30396b0835 | 80 |

| 7. | 53BB.tmp.exe | b510cded2f1ecb49eca3bf95b2ce447e | 77 |

| 8. | 914E.tmp.exe | dcfd90a02459ee819324c016c1d8ced3 | 76 |

| 9. | DD27.tmp.exe | 45cef6ecf660235aecb98dc1464e71cb | 74 |

| 10. | A32F.tmp.exe | 967238434e258179705b842946715064 | 67 |

| 11. | E62B.tmp.exe | e853c4cbf08ee22314aa3774df173253 | 62 |

| 12. | B7C9.tmp.exe | 9390d7fcb41867482a31c355c311ba03 | 49 |

| 13. | bea04ab8.exe | 200006d00a2864eff09d0bd250c31511 | 47 |

| 14. | 7bd2.tmp.exe | bdcc1679cd27d8b9e601c58e4b2a4f4e | 45 |

| 15. | 3CD.tmp.exe | 299ed986a6988eb277a59c377d72f538 | 44 |

| 16. | 75E6.tmp.exe | 6bd4da60c0a7e5f1cfa78c6f9ed46c82 | 38 |

| 17. | 99FE.tmp.exe | 3b6920ae5d16db71e5faec28ec14839c | 36 |

| 18. | 63D9.tmp.exe | fb18d3a278711aa1c2aa810adc020fe7 | 21 |

| 19. | a881.tmp.exe | 289b13c43f1591d099b8fbf9a3c6fd52 | 17 |

| 20. | 113_1.exe | d514d2c83259736eb02e9c21c70cf7ce | 13 |

| 21. | 1Ocean.exe | 6493d3c8185bc890925ab2533072b560 | 10 |

| 22. | y5sxvjna.part | 681949435d7ea0b71d91078943411a39 | 9 |

| 23. | exp1mod.exe | 16f83403eb45474dcb00395fc671bcdd | 6 |

| 24. | cc08.tmp.exe | 2cd0b38ee73521578c487b744606c63c | 4 |

| 25. | d2c14b63.exe | 31ce952855b8a993518b6ff0397bd1ea | 2 |

| 26. | 20e12340.exe | 2a446a0c99194d0d869ac0afb53c7445 | 2 |

| 27. | 7b50d997.exe | 97759efa7a6a80ea4edcfad8272d6a4c | 2 |

| 28. | dfx+ychs.part | cf00c5806fd9be5886fe65735244bf1e | 1 |