Sodinokibi-Ransomware

Wertungsliste der Bedrohung

EnigmaSoft Bedrohungs-Scorecard

EnigmaSoft Threat Scorecards sind Bewertungsberichte für verschiedene Malware-Bedrohungen, die von unserem Forschungsteam gesammelt und analysiert wurden. EnigmaSoft Threat Scorecards bewerten und stufen Bedrohungen anhand verschiedener Metriken ein, darunter reale und potenzielle Risikofaktoren, Trends, Häufigkeit, Prävalenz und Persistenz. EnigmaSoft Threat Scorecards werden regelmäßig auf der Grundlage unserer Forschungsdaten und -metriken aktualisiert und sind für eine Vielzahl von Computerbenutzern nützlich, von Endbenutzern, die nach Lösungen suchen, um Malware von ihren Systemen zu entfernen, bis hin zu Sicherheitsexperten, die Bedrohungen analysieren.

EnigmaSoft Threat Scorecards zeigen eine Vielzahl nützlicher Informationen an, darunter:

Ranking: Das Ranking einer bestimmten Bedrohung in der Bedrohungsdatenbank von EnigmaSoft.

Schweregrad: Der ermittelte Schweregrad eines Objekts, numerisch dargestellt, basierend auf unserem Risikomodellierungsprozess und unserer Forschung, wie in unseren Kriterien zur Bedrohungsbewertung erläutert.

Infizierte Computer: Die Anzahl der bestätigten und vermuteten Fälle einer bestimmten Bedrohung, die auf infizierten Computern entdeckt wurden, wie von SpyHunter gemeldet.

Siehe auch Kriterien für die Bedrohungsbewertung .

| Bedrohungsstufe: | 100 % (Hoch) |

| Infizierte Computer: | 644 |

| Zum ersten Mal gesehen: | June 17, 2019 |

| Zuletzt gesehen: | May 12, 2023 |

| Betroffene Betriebssysteme: | Windows |

Sodinokibi Ransomware ist eine neue Malware-Bedrohung, die in den Kreisen der Cyberkriminellen an Bedeutung gewinnt. Obwohl Sodinokibi in der typischen Ransomware-Manier arbeitet – es infiltriert den Computer des Opfers, verwendet einen starken Verschlüsselungsalgorithmus, um die Dateien zu verschlüsseln und verlangt eine Zahlung für ihre Wiederherstellung, zeigt die Analyse des zugrunde liegenden Codes, dass es sich um einen völlig neuen Malware-Stamm und nicht um eine aktualisierte handelt Variante einer bereits vorhandenen Ransomware.

Inhaltsverzeichnis

Zero-Day-Exploit erleichtert ersten Sodinokibi-Angriff

Sodinokibi wurde erstmals am 25. April entdeckt, als es bei einem Angriff verwendet wurde, der eine Zero-Day-Sicherheitslücke in Oracle WebLogic Server ausnutzte. Der Schweregrad des Zero-Day-Exploits ist nicht zu unterschätzen, da er die Remote-Ausführung von Code ohne die sonst erforderlichen Authentifizierungsdaten ermöglicht. Oracle hat am 26. April außerhalb des regulären Patch-Zyklus einen Patch veröffentlicht, um das Problem zu beheben und die Schwachstelle als CVE-2019-2725 zuzuweisen.

Durch den Exploit konnten die Angreifer die Sodinokibi-Nutzlast auf die Endpoint-Maschinen herunterladen, ohne dass eine Benutzereingabe erforderlich war. Normalerweise erfordern Ransomware-Bedrohungen zumindest eine gewisse Interaktion der Opfer, bevor die Infektion beginnen kann. Im Inneren beginnt Sodinokibi, alle Dateien mit den folgenden Erweiterungen zu verschlüsseln:

.jpg, .jpeg, .raw, .tif, .gif, .png, .bmp, .3dm, .max, .accdb, .db, .dbf, .mdb, .pdb, .sql, .dwg, .dxf , .cpp, .cs, .h, .php, .asp, .rb, .java, .jar, .class, .py, .js, .aaf, .aep, .aepx, .plb, .prel, . prproj, .aet, .ppj, .psd, .indd, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .xqx, .ai, .eps, .ps, .svg, .swf, .fla, .as3, .as, .txt, .doc, .dot, .docx, .docm, .dotx, .dotm, .docb, .rtf, .wpd, .wps, .msg, .pdf , .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx, . pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .wav, .mp3, .aif, .iff, .m3u, .m4u, .mid, .mpa, .wma, .ra, .avi, .mov, .mp4, .3gp, .mpeg, .3g2, .asf, .asx, .flv, .mpg, .wmv, .vob, .m3u8, .dat, .csv, .efx , .sdf, .vcf, .xml, .ses, .qbw, .qbb, .qbm, .qbi, .qbr , .cnt, .des, .v30, .qbo, .ini, .lgb, .qwc, . qbp, .aif, .qba, .tlg, .qbx, .qby , .1pa, .qpd, .txt, .set, .iif, .nd, .rtp, .tlg, .wav, .qsm, .qss, .qst, .fx0, .fx1, .mx0, .fpx, .fxr, .fim, .ptb, .ai, .pfb, .cgn, .vsd, . cdr, .cmx, .cpt, .csl, .cur, .des, .dsf, .ds4, , .drw, .eps, .ps, .prn, .gif, .pcd, .pct, .pcx, .plt , .rif, .svg, .swf, .tga, .tiff, .psp, .ttf, .wpd, .wpg, .wi, .raw, .wmf, .txt, .cal, .cpx, .shw, . clk, .cdx, .cdt, .fpx, .fmv, .img, .gem, .xcf, .pic, .mac, .met, .pp4, .pp5, .ppf, .nap, .pat, .ps, .prn, .sct, .vsd, .wk3, .wk4, .xpm, .zip, .rar.

Für jedes infizierte System generiert Sodinokibi eine eindeutige alphanumerische Zeichenfolge, die zwischen 5 und 9 Zeichen lang sein kann, und hängt diese als neue Erweiterung an jede erfolgreich verschlüsselte Datei an. Die Ransomware erstellt dann in jedem Ordner mit verschlüsselten Dateien eine Text- oder HTA-Datei mit der Lösegeldforderung. Der Name der Lösegeldforderung folgt dem Muster - [RANDOM EXTENSION]-HOW-TO-DECRYPT.txt. Wenn Sodinokibi beispielsweise a5b892t als Erweiterung für die jeweilige Maschine generiert hat, heißt die Lösegeldforderung a5b892t-HOW-TO-DECRYPT.txt.

Diese Woche in Malware Ep2: Sodinokibi Ransomware ist eine Ransomware-as-a-Service

Die Sodinokibi-Ransomware hat die Funktion, "cmd.exe" zu verwenden, um das vssadmin-Dienstprogramm auszuführen, um zu verhindern, dass die Benutzer die verschlüsselten Dateien über die Standard-Windows-Sicherungsmechanismen wiederherstellen. Genauer gesagt führt die Ransomware die folgenden Befehle aus, um die Schattenkopien der betroffenen Dateien zu löschen und die Windows-Startreparatur zu deaktivieren:

C:\Windows\System32\cmd.exe" /c vssadmin.exe Schatten löschen /All /Quiet & bcdedit /set {default} recoveryenabled Nein & bcdedit /set {default} bootstatuspolicy ignoreallfailures

Sodinokibi verlangt eine stattliche Summe für die Entschlüsselung

Anstatt ihre Anweisungen und Forderungen in den Lösegeldschein zu schreiben, leiten die Kriminellen hinter Sodinokibi alle betroffenen Benutzer auf zwei Websites weiter - eine .onion-Site, die im TOR-Netzwerk gehostet wird, und eine im öffentlichen Teil des Internets unter der Domain "decryptor". [.]oben." Der vollständige Text des Hinweises lautet:

"--=== Willkommen. Nochmal. ===---

[+] Was passiert? [+]

Ihre Dateien sind verschlüsselt und derzeit nicht verfügbar. Sie können es überprüfen: Alle Dateien auf Ihrem Computer haben eine Erweiterung ----------.

Übrigens ist alles wiederherstellbar (Wiederherstellen), aber Sie müssen unseren Anweisungen folgen. Andernfalls können Sie Ihre Daten nicht zurückgeben (NIEMALS).

[+] Welche Garantien? [+]

Es ist nur ein Geschäft. Wir kümmern uns absolut nicht um Sie und Ihre Angebote, außer um Vorteile zu erhalten. Wenn wir unsere Arbeit und Verbindlichkeiten nicht tun, wird niemand mit uns zusammenarbeiten. Es ist nicht in unserem Interesse.

Um zu überprüfen, ob Dateien zurückgegeben werden können, sollten Sie unsere Website besuchen. Dort können Sie eine Datei kostenlos entschlüsseln. Das ist unsere Garantie.

Wenn Sie mit unserem Service nicht kooperieren - für uns spielt das keine Rolle. Aber Sie werden Ihre Zeit und Daten verlieren, denn nur wir haben den privaten Schlüssel. In der Praxis ist Zeit viel wertvoller als Geld.

[+] Wie erhalte ich Zugriff auf die Website? [+]

Sie haben zwei Möglichkeiten:

1) [Empfohlen] Verwendung eines TOR-Browsers!

a) Laden Sie den TOR-Browser von dieser Site herunter und installieren Sie ihn: hxxps://torproject.org/

b) Öffnen Sie unsere Website: hxxp://aplebzu47wgazapdqks6vrcv6zcnjppkbxbr6wketf56nf6aq2nmyoyd.onion/913AED0B5FE1497D

2) Wenn TOR in Ihrem Land blockiert ist, versuchen Sie, VPN zu verwenden! Sie können jedoch unsere sekundäre Website verwenden. Dafür:

a) Öffnen Sie einen beliebigen Browser (Chrome, Firefox, Opera, IE, Edge)

b) Öffnen Sie unsere sekundäre Website: http://decryptor.top/913AED0B5FE1497D

Achtung: Zweite Website kann gesperrt werden, deshalb die erste Variante viel besser und verfügbarer.

Wenn Sie unsere Website öffnen, geben Sie in die Eingabemaske folgende Daten ein:

Schlüssel:

- -

Erweiterungsname:

-----------

-------------------------------------------------- ------------------------------------------

!!! ACHTUNG !!!

Versuchen Sie NICHT, Dateien selbst zu ändern, verwenden Sie keine Software von Drittanbietern zur Wiederherstellung Ihrer Daten oder Antivirenlösungen - dies kann zur Beschädigung des privaten Schlüssels und damit zum Verlust aller Daten führen.

!!! !!! !!!

NOCH EINMAL: Es liegt in Ihrem Interesse, Ihre Dateien zurückzubekommen. Von unserer Seite machen wir (die besten Spezialisten) alles zum Restaurieren, aber bitte nicht einmischen.

!!! !!! !!!"

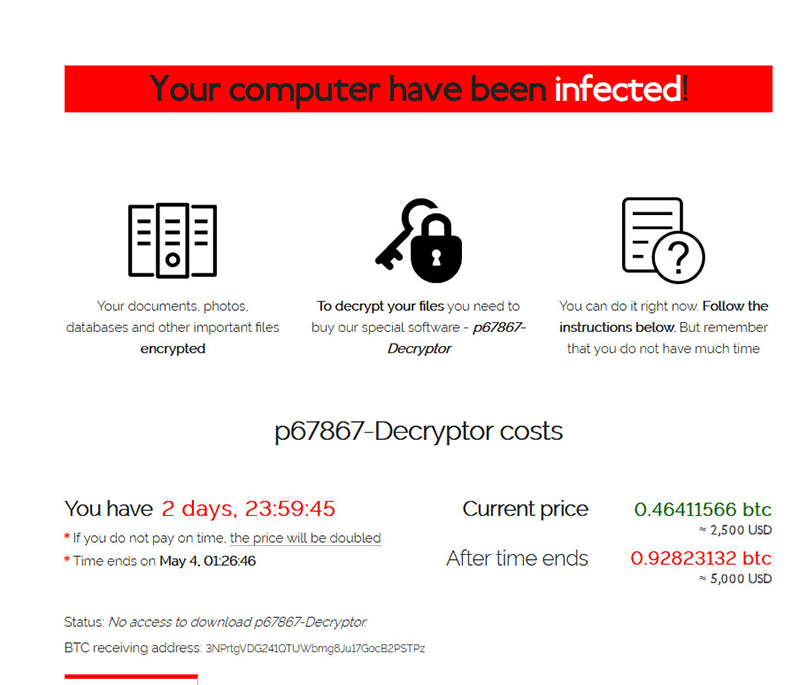

Um auf eine der in der Notiz aufgeführten Websites zuzugreifen, müssen Benutzer einen bestimmten Schlüssel eingeben, der in der Textdatei der Lösegeldforderung zu finden ist. Sobald der Code eingegeben wurde, werden sie zur folgenden Zielseite weitergeleitet, auf der der spezifische Erweiterungs-ID-Code für das Computersystem und ein Countdown-Timer angezeigt werden, der anzeigt, dass sich die Lösegeldsumme in zwei Tagen verdoppelt - von 2500 auf 5000 US-Dollar. zahlbar in der Kryptowährung Bitcoin. Die Website berechnet den Bitcoin/USD-Kurs alle 3 Stunden neu und aktualisiert die angezeigten Zahlen.

Sodinokibi Ransomware erweitert seine Reichweite

Nach dem Patch, der Oracle WebLogic Zero-Day beendete, beobachteten die Forscher eine Zunahme der Angriffsvektoren, die zur Verbreitung der Sodinokibi-Ransomware verwendet wurden. Tatsächlich wurden mittlerweile fast alle möglichen Verteilungsmethoden ausprobiert:

Spam-E-Mail-Kampagnen - Deutsche Benutzer wurden von einer böswilligen Spam-Kampagne angegriffen, die die Sodinokibi-Nutzlast in kompromittierten E-Mail-Anhängen trug, die als dringende Benachrichtigungen zur Zwangsvollstreckung ausgegeben wurden. Eine andere E-Mail-Kampagne gab vor, eine "Neue Buchung" von Booking.com zu sein. Um auf die vermeintlichen Buchungsinformationen zuzugreifen, müssen Nutzer eine Word-Datei öffnen und anschließend die Ausführung von Makros zulassen. Dadurch wird die Sodinokibi-Ransomware-Infektion ausgelöst.

Ersetzen legitimer Software-Downloads - Laut TG Soft wurde die Website eines italienischen WinRar-Distributors kompromittiert, was dazu führte, dass die Sodinokibi-Ransomware anstelle des WinRar-Programms heruntergeladen wurde.

Gehackte Managed Service Provider (MSPs) – Mehrere Managed Service Provider wurden gehackt, um Sodinokibi-Ransomware an ihre Kunden zu verteilen. Offenbar sind die Angreifer mit Remote Desktop Services in die Netzwerke der betroffenen MSPs eingedrungen und haben dann die Ransomware-Dateien über die Verwaltungskonsolen auf die Endpoint-Maschinen der Clients gepusht.

Exploit-Kits - Eine Malvertising-Kampagne durch Anzeigen im PopCash-Werbenetzwerk scheint Benutzer unter bestimmten Bedingungen auf Websites umzuleiten, die das RIG-Exploit-Kit tragen.

Es ist mehr als offensichtlich, dass die Sodinokibi-Tochtergesellschaften immer ehrgeiziger werden und jetzt möglicherweise versuchen, das Vakuum zu füllen, das durch die Schließung ihres Betriebs durch die GandCrab-Ransomware- Betreiber entstanden ist und behauptet, über 2 Milliarden US-Dollar an Lösegeldzahlungen generiert zu haben.

Sodinokibi Ransomware beginnt rau zu spielen

Die Bedrohungsakteure hinter der Sodinokibi-Ransomware beendeten 2019 mit großem Erfolg und trafen Travelex , ein Devisenunternehmen mit Sitz in Großbritannien, das in mehr als 70 Ländern weltweit tätig ist. Die Websites von Travelex in rund 30 Ländern mussten in der Silvesternacht wegen scheinbar „geplanter Wartungsarbeiten" abgeschaltet werden, was sich jedoch als Gegenmaßnahme zur Verhinderung der Verbreitung der Sodinokibi-Ransomware herausstellte. Der Angriff betraf auch Partner von Travelex wie HSBC, Barclays, Sainsbury's Bank, Virgin Money, Asda Money und First Direct.

Angesichts des Ausmaßes des Angriffs und der Art des Geschäfts von Travelex war es kein Wunder, dass die Hacker eine Lösegeldzahlung forderten, die innerhalb weniger Tage von 3 Millionen auf 6 Millionen US-Dollar stieg. Die Bedrohungsakteure beschlossen auch, allen zu zeigen, dass sie es ernst meinen, indem sie drohen, gestohlene sensible Informationen freizugeben. Travelex hingegen bestritt, dass irgendwelche Informationen exfiltriert wurden. Ein paar Tage später wiederholte jedoch ein Benutzer eines russischen Hacker-Forums namens Unknown die Drohungen des Cyber-Gauners gegen Travelex und das chinesische Unternehmen CDH Investments. Dies geschah durch die Veröffentlichung von 337 MB Daten, die angeblich von Artech Information Systems gestohlen wurden.

Diese Menge an gestohlenen Daten verblasst im Vergleich zu den 5 GB, die angeblich aus Travelex-Systemen exfiltriert wurden. Die Hacker haben geschworen, dass Travelex so oder so zahlen würde. In der Zwischenzeit hat Travelex erklärt, dass das Unternehmen bei der Lösung des Falls mit der Metropolitan Police und dem National Cyber Security Centre (NCSC) zusammenarbeitet. Travelex hat sich auch in das Notfall-Markenmanagement begeben, Transparenz und die Veröffentlichung einer Wiederherstellungs-Roadmap versprochen.

Sodinokibi scheint auch keine Anzeichen einer Verlangsamung zu zeigen, er traf am 9. Januar 2020 eine Synagoge in New Jersey und forderte ein Lösegeld von 500.000 US-Dollar unter der Drohung, dass die Bedrohungsakteure sensible Daten über die Gemeindemitglieder veröffentlichen würden.

Unabhängig davon, ob Sodinokibi es schafft, den Platz der aktuellen Ransomware zu erobern, gibt es bestimmte Schritte, die allen Benutzern helfen könnten, eine starke Verteidigung gegen solche Ransomware-Angriffe aufzubauen. Eine der zuverlässigsten Methoden besteht darin, eine Systemsicherung zu erstellen, die auf einem Laufwerk gespeichert wird, das nicht mit dem Netzwerk verbunden ist. Durch den Zugriff auf ein solches Backup können Benutzer die Dateien, die von der Malware als Geiseln genommen wurden, mit minimalem Datenverlust einfach wiederherstellen. Darüber hinaus kann die Verwendung eines legitimen Anti-Malware-Programms und dessen Aktualisierung bedeuten, dass einige Ransomware-Bedrohungen gestoppt werden, noch bevor sie die Möglichkeit hatten, ihre bösartige Codierung auszuführen.

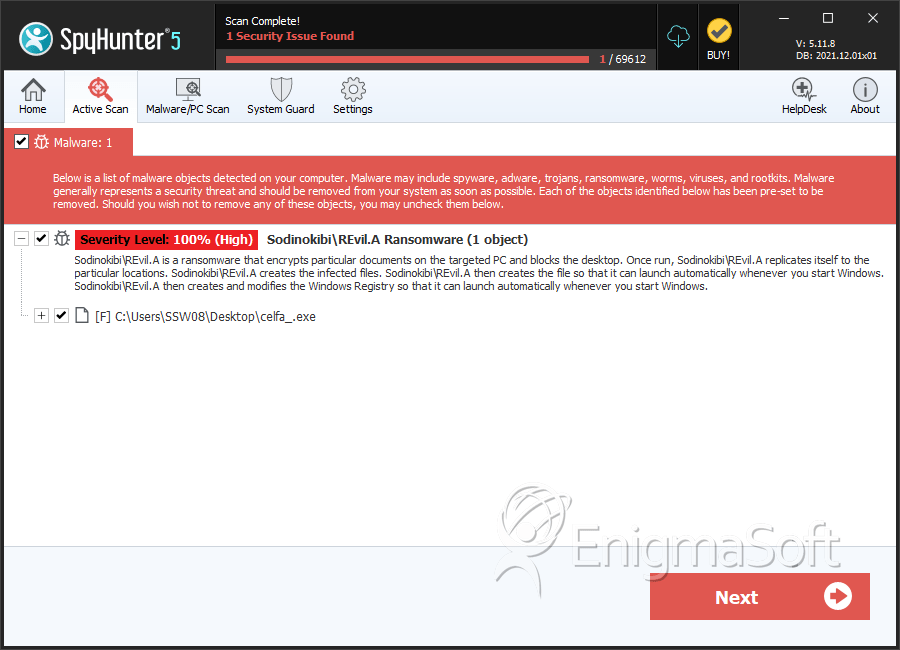

SpyHunter erkennt und entfernt Sodinokibi-Ransomware

Deatils zum Dateisystem

| # | Dateiname | MD5 |

Erkennungen

Erkennungen: Die Anzahl der bestätigten und vermuteten Fälle einer bestimmten Bedrohung, die auf infizierten Computern erkannt wurden, wie von SpyHunter gemeldet.

|

|---|---|---|---|

| 1. | celfa_.exe | 9dbb65b1a435a2b3fb6a6e1e08efb2d0 | 11 |