GandCrab-Ransomware

Wertungsliste der Bedrohung

EnigmaSoft Bedrohungs-Scorecard

EnigmaSoft Threat Scorecards sind Bewertungsberichte für verschiedene Malware-Bedrohungen, die von unserem Forschungsteam gesammelt und analysiert wurden. EnigmaSoft Threat Scorecards bewerten und stufen Bedrohungen anhand verschiedener Metriken ein, darunter reale und potenzielle Risikofaktoren, Trends, Häufigkeit, Prävalenz und Persistenz. EnigmaSoft Threat Scorecards werden regelmäßig auf der Grundlage unserer Forschungsdaten und -metriken aktualisiert und sind für eine Vielzahl von Computerbenutzern nützlich, von Endbenutzern, die nach Lösungen suchen, um Malware von ihren Systemen zu entfernen, bis hin zu Sicherheitsexperten, die Bedrohungen analysieren.

EnigmaSoft Threat Scorecards zeigen eine Vielzahl nützlicher Informationen an, darunter:

Ranking: Das Ranking einer bestimmten Bedrohung in der Bedrohungsdatenbank von EnigmaSoft.

Schweregrad: Der ermittelte Schweregrad eines Objekts, numerisch dargestellt, basierend auf unserem Risikomodellierungsprozess und unserer Forschung, wie in unseren Kriterien zur Bedrohungsbewertung erläutert.

Infizierte Computer: Die Anzahl der bestätigten und vermuteten Fälle einer bestimmten Bedrohung, die auf infizierten Computern entdeckt wurden, wie von SpyHunter gemeldet.

Siehe auch Kriterien für die Bedrohungsbewertung .

| Rangfolge: | 7,363 |

| Bedrohungsstufe: | 100 % (Hoch) |

| Infizierte Computer: | 79,274 |

| Zum ersten Mal gesehen: | January 29, 2018 |

| Zuletzt gesehen: | December 26, 2024 |

| Betroffene Betriebssysteme: | Windows |

GandCrab Ransomware ist eine Malware-Bedrohung, die Daten auf betroffenen Computern verschlüsselt und im Austausch für ein Entschlüsselungstool die Zahlung von Lösegeld verlangt. Dieses Kryptovirus trat zum ersten Mal Ende Januar dieses Jahres auf, und seitdem haben Forscher mehrere verschiedene Versionen von GandCrab identifiziert, darunter GDCB, GandCrab v2, GandCrab v3, GandCrab v4 und GandCrab v5. Die neueste Version wurde vor knapp einem Monat im September 2018 identifiziert. Die Funktionen und Verschlüsselungsmechanismen dieser Ransomware haben sich seit ihrem ersten Erscheinen weiterentwickelt - während die ersten drei Versionen RSA- und AES-Verschlüsselungsalgorithmen verwendet haben, um Daten auf dem infizierten Gerät zu sperren, Version 4 und höher verwenden zusätzliche und ausgefeiltere Verschlüsselungen wie Salsa20. Malware-Forscher glauben, dass dies hauptsächlich aus Geschwindigkeitsgründen geschieht, da die Salsa20-Chiffre viel schneller ist. Das Muster für die Auswahl der zu verschlüsselnden Dateien hat sich ebenfalls weiterentwickelt. Die Originalversion hat nach Dateien gesucht, die mit einer bestimmten Liste von Dateierweiterungen verschlüsselt werden sollen, während die zweite und alle nachfolgenden GandCrab-Versionen stattdessen eine Ausschlussliste haben und alle anderen Dateien verschlüsseln, die nicht auf dieser Liste erscheinen. Auch die Höhe des erforderlichen Lösegelds wurde erhöht.

Diese Woche in Malware Episode 21 Teil 3: GandCrab, REvil, Sodinokibi Ransomware-Bedrohungen bleiben im vierten Quartal 2020 äußerst gefährlich D

GandCrab wird hauptsächlich durch Spam-E-Mails, Exploit-Kits, gefälschte Updates und geknackte legitime Software verbreitet. Ein charakteristisches Merkmal aller GandCrab-Fälle ist, dass diese Ransomware den verschlüsselten Dateien bestimmte Erweiterungen hinzufügt. Je nachdem, welche Version der Malware den Computer infiziert hat, können diese Dateierweiterungen .gdcb, .krab, .crab, .lock oder eine Kombination aus 5 bis 10 zufälligen Buchstaben sein. Die erste Version von GandCrab hatte einen kritischen Fehler im Code, der den Entschlüsselungsschlüssel im Speicher des infizierten Computers hinterließ. Daher entwickelte ein Anti-Malware-Unternehmen in Zusammenarbeit mit Europol und der rumänischen Polizei schnell einen Entschlüsseler und bot ihn kostenlos an auf NoMoreRansom.org herunterladen. Fast unmittelbar danach haben die Malware-Autoren jedoch eine aktualisierte Version veröffentlicht, in der der Fehler behoben wurde, sodass der Entschlüsseler für alle nachfolgenden Versionen nicht mehr funktioniert. Derzeit gibt es keine kostenlosen Entschlüsselungstools für die derzeit zirkulierenden Versionen der GandCrab-Ransomware, daher sollten Benutzer beim Surfen im Internet oder beim Öffnen von E-Mail-Nachrichten äußerste Vorsicht walten lassen. Der beste Tipp gegen Ransomware ist wahrscheinlich, alle Ihre wertvollen Daten auf externen Speichergeräten zu sichern.

Inhaltsverzeichnis

Die ersten drei Versionen von GandCrab folgen einer grundlegenden Routine

Sobald GandCrab ein System infiltriert, startet es den Dateiscan- und Verschlüsselungsprozess, zielt auf die wertvollsten Daten ab, die auf dem Computer gespeichert sind, und versucht, alle Arten von Inhalten wie Bilder, Fotos, Videos, Datenbanken, Archive, Microsoft Office/Open Office abzudecken Dokumente, Musikdateien usw. Nachdem die Malware den Verschlüsselungsprozess abgeschlossen hat, hat der Benutzer keinen Zugriff auf die verschlüsselten Dateien, während die folgende Lösegeldforderung in einer Textdatei namens GDCB-DECRYPT.txt angezeigt wird:

"= GANDCRAB =—

Beachtung!

Alle Ihre Dateien Dokumente, Fotos, Datenbanken und andere wichtige Dateien sind verschlüsselt und haben die Erweiterung: .GDCB

Die einzige Methode zur Wiederherstellung von Dateien ist der Kauf eines privaten Schlüssels. Es befindet sich auf unserem Server und nur wir können Ihre Dateien wiederherstellen.

Der Server mit Ihrem Schlüssel befindet sich in einem geschlossenen Netzwerk TOR. Sie können auf folgenden Wegen dorthin gelangen:

1. Tor-Browser herunterladen – https://www.torproject.org/

2. Tor-Browser installieren

3. Öffnen Sie den Tor-Browser

4. Link im Tor-Browser öffnen: http://gdcbghvjyqy7jclk.onion/[id]

5. Folgen Sie den Anweisungen auf dieser Seite

Auf unserer Seite sehen Sie Anweisungen zur Zahlung und erhalten die Möglichkeit, 1 Datei kostenlos zu entschlüsseln.

GEFÄHRLICH!

Versuchen Sie nicht, Dateien zu ändern oder Ihren eigenen privaten Schlüssel zu verwenden – dies führt zum dauerhaften Verlust Ihrer Daten!"

Wenn der Benutzer alle erforderlichen Schritte befolgt, landet er auf einer Webseite namens GandCrab Decryptor, auf der er liest, dass er für ein Entschlüsselungstool einen Betrag von 1,54 DASH zahlen muss, was etwa 1.200 US-Dollar entspricht. Die entsprechende DASH-Adresse, an die das Lösegeld gesendet werden soll, wird ebenfalls angegeben. Die Malware-Website bietet auch die Möglichkeit, eine Datei zur kostenlosen Entschlüsselung hochzuladen, um den Benutzer von ihrer Zuverlässigkeit zu überzeugen, und zusätzlich erhält der Benutzer Zugang zu einem Support-Chat. Um die Opfer einzuschüchtern, weisen die Malware-Besitzer außerdem auf eine bestimmte Frist hin, innerhalb derer das Lösegeld gezahlt werden soll, und drohen, die Dateien nach Ablauf dieser Frist zu vernichten oder die Höhe des geforderten Lösegelds zu erhöhen. Die Zahlung in DASH ist nur für die erste und die zweite Version der Malware akzeptabel.

Malware-Forscher raten dazu, sich niemals an die Regeln der Cyberkriminellen zu halten, da es alternative Möglichkeiten gibt, Ihre Daten wiederherzustellen. GandCrab-Ransomware kann mit professionellen Entfernungstools entfernt werden, während die Experten nicht empfehlen, Ihren PC selbst zu reinigen, es sei denn, Sie sind ein erfahrener Benutzer. Ausgeklügelte Ransomware-Bedrohungen dieser Art können ihre Operationen und Dateien als legitime Prozesse tarnen, was bedeutet, dass Sie eine wichtige Systemdatei problemlos beenden können, während Sie versuchen, ein bösartiges Objekt zu entfernen, was wiederum zu irreparablen Schäden an Ihrem Computer führen kann .

Die dritte Version, bekannt als GandCrab v3, erschien Ende April mit leistungsfähigeren Verschlüsselungsmethoden und zielte speziell auf Benutzer in Ländern der ehemaligen Sowjetunion wie der Ukraine, Kasachstan, Weißrussland und Russland ab. Neben dem aus den Vorgängerversionen bekannten Verschlüsselungsalgorithmus RSA-2048 rendert GandCrab v3 auch die AES-256-Verschlüsselung (CBC-Modus), um persönliche Dateien und andere Daten zu sperren. Die verschlüsselten Dateien erhalten die Erweiterung .CRAB, während der angezeigte Lösegeldschein ziemlich bekannt aussieht. Im Gegensatz zu den Versionen 1 und 2 akzeptiert diese jedoch keine Zahlungen in DASH, sondern fordert das Opfer auf, den Lösegeldbetrag stattdessen in Bitcoin zu zahlen. Diese Version hat auch die Möglichkeit, das Hintergrundbild des Benutzers in eine Lösegeldforderung zu ändern, wobei der Desktop ständig zwischen Hintergrundbild und Lösegeldforderung wechselt, um das Opfer zusätzlich einzuschüchtern. Ein weiteres neues Feature ist ein RunOnce Autorun-Registrierungsschlüssel:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce\whtsxydcvmtC:\Dokumente und Einstellungen\Administrator\Anwendungsdaten\Microsoft\yrtbsc.exe

Nachfolgende GandCrab-Versionen kommen mit neuen erweiterten Funktionen

GandCrab v4

Im Juli dieses Jahres ist GandCrab v4 seinen Vorläufern gefolgt. Es nutzt auch die Verschlüsselungsalgorithmen AES-256 (CBC-Modus) und RSA-2048, obwohl diese Version der Ransomware den verschlüsselten Dateien die Erweiterung .KRAB hinzufügt. Diese fortschrittliche Bedrohung verwendet auch einen schnellen und effizienten kryptografischen Algorithmus namens Tiny Encryption Algorithm (TEA), um eine Erkennung durch Antivirenprogramme zu vermeiden.

Version 4 führt auch einen neuen Verschlüsselungsalgorithmus ein. GandCrab v4 generiert zwei RSA-Schlüssel, die für die Verschlüsselung jeder Datei verwendet werden - einen öffentlichen und einen privaten Schlüssel. Während des Verschlüsselungsverfahrens verschlüsselt die Malware jede Datei mit einem speziell generierten zufälligen Salsa20-Schlüssel und einem zufälligen Initialisierungsvektor (IV), die dann mit dem zu Beginn generierten öffentlichen RSA-Schlüssel verschlüsselt werden. Der private RSA-Schlüssel verbleibt in der Registrierung und wird selbst mit einem weiteren Salsa20-Schlüssel und einem IV verschlüsselt, die wiederum mit einem in die Malware eingebetteten öffentlichen RSA-Schlüssel verschlüsselt werden.Nach Abschluss des Verschlüsselungsvorgangs erscheint ein neues 8-Byte-Feld mit dem Dateischlüssel und der IV wird zum Inhalt der betroffenen Datei hinzugefügt, wodurch deren Größe erhöht wird. Diese ausgeklügelte Verschlüsselungsmethode macht GandCrab v4 sehr leistungsfähig, da die Dateien ohne den privaten Schlüssel, der dem eingebetteten öffentlichen Schlüssel entspricht, nicht entschlüsselt werden können. Eine zusätzliche Komplikation ergibt sich auch aus der Tatsache, dass die Ransomware alle Schattenvolumes auf dem infizierten Computer löscht, sodass Dateien über diesen Mechanismus nicht wiederhergestellt werden können. Schließlich löscht sich GandCrab auch selbst von der Maschine. Dieses Mal ist die Lösegeldforderung in zwei verschiedenen Dateien enthalten, die KRAB - DECRYPT.txt und CRAB - DECRYPT.txt heißen.

Dann hat die folgende Version von GandCrab v4.1 eine weitere neue Funktion - sie kann mit einem Netzwerk kommunizieren, anstatt Befehle von einem C&C-Server zu empfangen. Diese Version der Ransomware benötigt auch keine Internetverbindung, um sich zu verbreiten, und es gab Spekulationen, dass sie das SMB-Transportprotokoll für ihre Verbreitung verwenden kann, ähnlich wie die Viren Petya und WannaCry, die ebenfalls den SMB-Exploit nutzten. Auch wenn dies noch nicht der Fall ist, warnen Experten, dass diese Fähigkeit von GandCrab in einigen der kommenden Versionen der Malware eingeführt werden könnte, daher sollten Benutzer sicherstellen, dass sie alle verfügbaren Patches installiert haben. Neu in dieser Version ist auch, dass sich die Entschlüsselungsschlüssel auf dem Server der Angreifer befinden und nur von den Cyberkriminellen selbst abgerufen werden können. Außerdem wird für jeden infizierten Computer eigens ein neuer Schlüssel generiert, damit die Entschlüsselungsschlüssel nicht wiederverwendet werden können. Eine neue Funktion des folgenden GandCrab v4.2 ist ein spezieller Code, der virtuelle Maschinen erkennen kann, in diesem Fall stoppt die Malware ihren Betrieb.

Für GandCrab v4.1 wurde eine Impfstoff-App entwickelt, die funktioniert, indem sie eine spezielle Datei auf dem Zielsystem erstellt, die der Ransomware vorgaukelt, dass die Daten bereits verschlüsselt wurden. Die Impfstoff-App ist online verfügbar, funktioniert jedoch nur für diese spezielle Version und die vorherigen Versionen, jedoch nicht für v4.1.2 und die nachfolgenden Versionen. Die Malware-Ersteller fanden schnell einen Weg, den Trick wirkungslos zu machen - v4.2.1 erschien Anfang August mit einer integrierten Nachricht an das Unternehmen, das den Impfstoff entwickelt hat, und einem Link zu einem Quellcode-Exploit, der zum Angriff auf a Produkt dieser Firma. Dieser Code stellt ein Visual Studio-Projekt dar und enthält Daten in Russisch. Version 4.3 erschien fast zeitgleich mit v4.2.1, hatte aber auch einige Änderungen. Eine der Änderungen besteht darin, dass der Erkennungscode für virtuelle Maschinen entfernt wurde, da er nicht immer ordnungsgemäß funktionierte.

GandCrab v5

Die neuesten Versionen von GandCrab erschienen dann im September - GandCrab v5, GandCrab v5.0.1, v5.0.2 und v5.0.4. Zu den neuen Funktionen gehört die Möglichkeit, zufällig generierte Dateierweiterungen mit 5 bis 10 Buchstaben für die verschlüsselten Dateien zu verwenden, anstelle von vorgegebenen, wie in den vorherigen Versionen der Ransomware beobachtet. Version 5.0.2 fügt jeder verschlüsselten Datei zehn zufällig ausgewählte Buchstaben als Dateierweiterung hinzu, während die folgende Version 5.0.4 eine zufällige 8-stellige Dateierweiterung verwendet. GandCrab v5 hat ein neues Lösegeldforderungsformat, wobei der Dateiname wie folgt aussieht: [randomly_generated_extension] - DECRYPT.html. Im Gegensatz zu einigen der älteren Versionen erklärt die HTML-Lösegeldnotiz nur, wie der TOR-Browser heruntergeladen wird, während die im TOR-Netzwerk gehostete Zahlungsseite der Hacker die restlichen Informationen darüber enthält, was mit den Dateien des Benutzers passiert ist. Das erforderliche Lösegeld ist ein Betrag in DASH oder Bitcoin und entspricht diesmal 800 bis 2.400 US-Dollar.

Versionen ab v5.0.1 verwenden wieder ein Textdateiformat für die Lösegeldforderung, aber der Rest bleibt gleich. Die Lösegeldforderung von GandCrab v5.0.1 ist in einer Datei mit dem Namen [random_extension]-Decrypt.txt enthalten und erfordert die Verwendung der anonymen Kommunikation über den TOR-Browser. Es liest sich folgendes:

" —= GANDCRAB V5.0.1 =—

Beachtung!

Alle Ihre Dateien, Dokumente, Fotos, Datenbanken und andere wichtige Dateien sind verschlüsselt und haben die Erweiterung:

Die einzige Methode zur Wiederherstellung von Dateien besteht darin, einen eindeutigen privaten Schlüssel zu erwerben. Nur wir können Ihnen diesen Schlüssel geben und nur wir können Ihre Dateien wiederherstellen.

Der Server mit Ihrem Schlüssel befindet sich in einem geschlossenen Netzwerk TOR. Sie können auf folgenden Wegen dorthin gelangen:>

——————————————————————————————->

•Tor-Browser herunterladen – https://www.torproject.org/

• Tor-Browser installieren

• Tor-Browser öffnen

• Link im TOR-Browser öffnen: http://gandcrabmfe6mnef.onion/e499c8afc4ba3647

• Folgen Sie den Anweisungen auf dieser Seite

——————————————————————————————-

Auf unserer Seite sehen Sie Anweisungen zur Zahlung und erhalten die Möglichkeit, 1 Datei kostenlos zu entschlüsseln.

BEACHTUNG!

UM DATENSCHÄDEN ZU VERMEIDEN:

* VERSCHLÜSSELTE DATEIEN NICHT ÄNDERN

* DATEN UNTEN NICHT ÄNDERN"

Beim Besuch der TOR-Seite der Angreifer liest das Opfer folgende Meldung:

"Es tut uns leid, aber Ihre Dateien wurden verschlüsselt!

Keine Sorge, wir können Ihnen helfen, alle Ihre Dateien zurückzugeben!

Der Preis des Entschlüsselers für Dateien beträgt 2400 USD

Wenn die Zahlung nicht vor 2018-07-20 02:32:41 UTC erfolgt, werden die Kosten für die Entschlüsselung von Dateien verdoppelt

Betrag wurde verdoppelt!

Zeit, um den Preis zu verdoppeln:

——————————————————————————————

Wo ist das Problem? Kaufen Sie GandCrab Decryptor Support ist 24/7 Testen Sie die Entschlüsselung

——————————————————————————————–

Bitte Javascript aktivieren!!

Wo ist das Problem?

Ihr Computer wurde mit GandCrab Ransomware infiziert. Ihre Dateien wurden verschlüsselt und Sie können sie nicht selbst entschlüsseln.

Im Netzwerk finden Sie wahrscheinlich Entschlüsseler und Software von Drittanbietern, aber es wird Ihnen nicht helfen und Ihre Dateien nur unentschlüsselbar machen

Was kann ich tun, um meine Dateien zurückzubekommen?

Sie sollten GandCrab Decryptor kaufen. Diese Software hilft Ihnen, alle Ihre verschlüsselten Dateien zu entschlüsseln und GandCrab Ransomware von Ihrem PC zu entfernen.

Aktueller Preis: 2.400,00 $. Als Zahlungsmittel benötigen Sie die Kryptowährung DASH oder Bitcoin

Welche Garantien können Sie mir geben?

Sie können die Entschlüsselung testen und 1 Datei kostenlos entschlüsseln

Was ist Kryptowährung und wie kann ich GandCrab Decryptor kaufen?

Weitere Informationen zur Kryptowährung finden Sie bei Google oder hier.

Als Zahlungsmittel müssen Sie DASH oder Bitcoin mit einer Kreditkarte kaufen und Coins an unsere Adresse senden.

Wie kann ich bei Ihnen bezahlen?

Sie müssen Bitcoin oder DASH mit einer Kreditkarte kaufen. Links zu Diensten, bei denen Sie dies tun können: Dash-Austauschliste, Bitcoin-Austauschliste

Gehen Sie danach zu unserer Zahlungsseite GandCrab Decryptor kaufen, wählen Sie Ihre Zahlungsmethode und folgen Sie den Anweisungen."

Um seine Persistenz zu erreichen und sicherzustellen, dass sein bösartiges Skript bei jedem Booten des Windows-Betriebssystems automatisch ausgeführt wird, fügt v5.0.2 Einträge in die Windows-Registrierung hinzu:

HKEY_CURRENT_USER\Systemsteuerung\International

HKEY_CURRENT_USER\Systemsteuerung\International\LocaleName

HKEY_CURRENT_USER\Tastaturlayout\Preload

HKEY_CURRENT_USER\Tastaturlayout\Preload\1

HKEY_CURRENT_USER\Tastaturlayout\Preload\2

HKEY_CURRENT_USER\SOFTWARE\keys_data\data

HKEY_LOCAL_MACHINE\HARDWARE\DESCRIPTION\System\CentralProcessor\0

HKEY_LOCAL_MACHINE\HARDWARE\DESCRIPTION\System\CentralProcessor\0\Identifier

HKEY_LOCAL_MACHINE\HARDWARE\DESCRIPTION\System\CentralProcessor\0\ProcessorNameString

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Wbem\CIMOM

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Wbem\CIMOM\Max. Größe der Protokolldatei File

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Wbem\CIMOM\Logging

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Produktname

HKEY_LOCAL_MACHINE\SOFTWARE\ex_data\data

HKEY_LOCAL_MACHINE\SOFTWARE\ex_data\data\ext

HKEY_LOCAL_MACHINE\SOFTWARE\keys_data\data

HKEY_LOCAL_MACHINE\SOFTWARE\keys_data\data\private

HKEY_LOCAL_MACHINE\SOFTWARE\keys_data\data\public

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\Tcpip\Parameters\Domain

Diese Version der Ransomware kann auch so programmiert werden, dass alle Schattenkopien von Volumes aus dem Windows-Betriebssystem gelöscht werden. Dies geschieht über den Befehl:

"→vssadmin.exe Schatten löschen /all /Quiet"

Wenn dieser Befehl ausgeführt wird, wird die Verschlüsselung der Dateien effizienter, da eine der Möglichkeiten zur Wiederherstellung der beschädigten Daten eliminiert wird.

Die bösartige Nutzlast von GandCrab 5.0.2 wurde von Anti-Malware-Programmen unter verschiedenen Namen entdeckt, darunter:

- Lösegeld.GandCrab

- Trojan-Ransom.Win32.GandCrypt.fbd

- TR/AD.GandCrab.wizji

- Trojan[Lösegeld]/Win32.GandCrypt

- Trojan-Ransom.Win32.GandCrypt.fbd

- Lösegeld:Win32/GandCrab.MTC!bit

- ML.Attribute.HighConfidence

Verbreitungswege der GandCrab-Ransomware

Spam-E-Mail-Kampagnen

Cybersicherheitsforscher haben mehrere Methoden zur Verbreitung der gefährlichen Ransomware GandCrab identifiziert. Einer der bekannten Kanäle für die Verbreitung dieser Malware sind Spam-E-Mail-Kampagnen von Absendern mit unterschiedlichen Namen. In diesem Fall setzen die Cyberkriminellen auf Social-Engineering-Techniken, bei denen die bösartigen E-Mails als Rechnungen, Einkaufsbelege oder andere Dokumente getarnt werden, die glaubwürdig genug klingen, um den Benutzer dazu zu bringen, sie für "weitere Details" zu öffnen. Was die E-Mails einiger früherer GandCrab-Spam-Kampagnen gemeinsam haben, ist, dass der zweite Teil der Adresse @cdkconstruction.org lautet, während die Betreffzeile "Receipt Feb-[Random numbers]" enthält. Die Malware ist normalerweise in einen PDF-Anhang eingebettet, während der Nachrichtentext "DOC angehängt" lautet. Wenn der Benutzer auf die schädlichen Anhänge klickt, wird eine .doc.-Datei auf das System heruntergeladen. Diese Datei führt dann ein PowerShell-Skript aus und erstellt eine neue Exploit-Datei, die in einigen Versionen der Malware "sct5.txt" heißt. Diese Exploit-Datei führt jedoch nicht die eigentliche Malware-Nutzlast aus; Stattdessen fungiert es als Zwischenmedium, über das der Virus in das System gelangt. GandCrab v4.3 wurde auch durch Spam-E-Mails mit einer angehängten ".egg"-Datei verbreitet - einer Art komprimierter Archivdatei, die in Südkorea beliebt ist. Diese im August dieses Jahres erstmals entdeckte Kampagne richtet sich insbesondere an Nutzer in Südkorea, da die Autoren Hangul in der Betreffzeile, im Text der E-Mails und auch für den Namen des schädlichen .egg-Dateianhangs verwendet haben. Die beschädigten Nachrichten wurden als Benachrichtigung über ein "E-Commerce-Verstoß" getarnt, das dem Empfänger vorgeworfen werden soll. Das potenzielle Opfer muss die Datei dekomprimieren und eine der beiden Dateien öffnen, die nach der Dekomprimierung verbleiben, damit die GandCrab-Ransomware ausgeführt werden kann.

Exploit-Kits

Ein weiterer von den Forschern entdeckter Verbreitungsweg ist das Magnitude Exploit Kit (Magnitude EK), mit dem Hacker zuvor die Magniber-Ransomware in Südkorea verbreitet haben. Bisher gehen die Forscher davon aus, dass der Magnitude EK hauptsächlich zur Verbreitung der zweiten Version von GandCrab verwendet wird. Dieses Kit bietet eine spezielle feuerlose Technik zum Ausführen der Ransomware, bei der die Malware mit VBScript.Encode/JScript.Encode-Skripten codiert und anschließend direkt in den Speicher des Zielcomputers injiziert wird. Nach der Ausführung der Nutzlast wurzelt GandCrab in der Datei explorer.exe, verursacht einen erzwungenen Neustart und initiiert dann den Verschlüsseler, der Dateien sperrt und ihnen die Dateierweiterung .CRAB hinzufügt. GandCrab wurde auch über eine Kampagne mit beschädigten Online-Anzeigen namens "Seamless" verbreitet, bei der die Angreifer ein anderes Exploit-Kit namens RIG EK verwendet haben. Dieses Exploit-Kit erkennt Schwachstellen in den Zielsystemen, über die es den verschlüsselnden Virus einschleusen kann. Es ist auch bekannt, dass ein drittes Exploit-Kit, nämlich GrandSoft EK, für die Verbreitung dieser Malware eingesetzt wurde. Es ist auch in der Lage, Sicherheitslücken in Zielsystemen zu finden und zu missbrauchen. Im September wurde ein neues Exploit-Kit namens Fallout entdeckt, das auch die GandCrab-Ransomware verbreitet. Fallout folgt Routinen, die einem Exploit-Kit sehr ähnlich sind, das zuvor mit dem Namen Nuclear aktiv war. Fallout nutzt zwei Schwachstellen aus, um bösartige Nutzlasten zu übermitteln. Der erste ist ein Fehler bei der Remotecodeausführung in der Windows VBScript-Engine (CVE - 2018 - 8174); die zweite ist eine Sicherheitslücke in Adobe Flash (CVE - 2018 - 4878), die Fallout ausnutzt, falls ein VBScript nicht ausgenutzt werden kann. Nachdem es diese Fehler erfolgreich ausgenutzt hat, generiert Fallout einen Shellcode, um eine verschlüsselte Nutzlast abzurufen. Dann entschlüsselt es diese Nutzlast und führt den darin eingebetteten Code aus. In einigen Fällen kann Fallout auch so programmiert werden, dass ein Trojaner installiert wird, der das Vorhandensein bestimmter Sicherheitsprozesse überprüft, und keine weiteren Aktionen ausführt, falls diese auf dem Zielsystem vorhanden sind. Für GandCrab v5.0.1 ist bekannt, dass es die Schwachstelle CVE - 2018 - 0896 ausnutzt, die sich im Windows-Kernel befindet und es potenziellen Angreifern ermöglicht, Informationen abzurufen, durch die sie eine Adressraum-Layout-Randomisierung (ASLR) umgehen können. Diese Sicherheitsanfälligkeit kann ausgenutzt werden, wenn der Angreifer eine speziell gestaltete Anwendung ausführt, während er auf dem Zielcomputer angemeldet ist. GandCrab v5.0.2 könnte die gleiche Fähigkeit haben, aber das wurde noch nicht bestätigt.

Ransomware-as-a-Service (RaaS)

Schließlich wird GandCrab auch als Ransomware-as-a-Service (RaaS) mit technischem Support rund um die Uhr in russischen Untergrund-Hacking-Foren angeboten. Gesammelte Daten zeigen, dass die Entwickler der Malware aufgrund des GandCrab-Partnerprogramms, bei dem die beteiligten Akteure zwischen 60 und 70 % der Einnahmen von den Malware-Entwicklern bezahlt wurden, bereits über 600.000 US-Dollar Lösegeld erhalten haben. Den Forschern zufolge haben die Partnerprogramme 100 Mitglieder, von denen 80 700 verschiedene Muster der Ransomware verbreitet haben, wobei sich über 70% der infizierten Computer entweder in den USA oder in Großbritannien befinden. Daher haben die Experten die GandCrab-Ransomware zunächst als Bedrohung angesehen, die sich speziell an englischsprachige Opfer richtet. Die neueren Versionen der Malware haben dieses Angebot jedoch übertroffen, da sie mehrere zusätzliche Sprachen unterstützen, darunter Französisch, Deutsch, Italienisch und Japanisch.

Die Lösegeldforderung der GandCrab-Ransomware

Die GandCrab Ransomware liefert eine Lösegeldforderung in Form einer Textdatei namens 'GDCB-DECRYPT.txt', die in der Dokumentenbibliothek des infizierten Computers und auf dem Desktop des infizierten Computers abgelegt wird. Der Text der Lösegeldforderung der GandCrab Ransomware lautet:

'—= GANDCRAB =—

Beachtung!

Alle Ihre Dateien Dokumente, Fotos, Datenbanken und andere wichtige Dateien sind verschlüsselt und haben die Erweiterung: .GDCB

Die einzige Methode zur Wiederherstellung von Dateien ist der Kauf eines privaten Schlüssels. Es befindet sich auf unserem Server und nur wir können Ihre Dateien wiederherstellen.

Der Server mit Ihrem Schlüssel befindet sich in einem geschlossenen Netzwerk TOR. Sie können auf folgenden Wegen dorthin gelangen:

1. Tor-Browser herunterladen – h[tt]ps://www.torproject[.]org/

2. Tor-Browser installieren

3. Öffnen Sie den Tor-Browser

4. Link im Tor-Browser öffnen: h[tt]ps://gdcbghvjyqy7jclk[.]onion/6361f798c4ba3647

5. Folgen Sie den Anweisungen auf dieser Seite

Wenn der Tor/Tor-Browser in Ihrem Land gesperrt ist oder Sie ihn nicht installieren können, öffnen Sie einen der folgenden Links in Ihrem normalen Browser:

1.h[tt]ps://gdcbghvjyqy7jclk.onion[.]top/6361f798c4ba3647

2. h[tt]ps://gdcbghvjyqy7jclk.onion[.]casa/6361f798c4ba3647

3. h[tt]ps://gdcbghvjyqy7jclk.onion[.]guide/6361f798c4ba3647

4. h[tt]ps://gdcbghvjyqy7jclk.onion[.]rip/6361f798c4ba3647

5. h[tt]ps://gdcbghvjyqy7jclk.onion[.]plus/6361f798c4ba3647

Auf unserer Seite sehen Sie Anweisungen zur Zahlung und erhalten die Möglichkeit, 1 Datei kostenlos zu entschlüsseln.

GEFÄHRLICH!

Versuchen Sie nicht, Dateien zu ändern oder Ihren eigenen privaten Schlüssel zu verwenden – dies führt zum dauerhaften Verlust Ihrer Daten!'

Wenn die Opfer des Angriffs versuchen, sich mit der mit der GandCrab-Ransomware verknüpften Domäne zu verbinden, werden die folgende Meldung und der folgende Text angezeigt:

'Herzlich willkommen!

WIR BEDAUERN, ABER ALLE IHRE DATEIEN WURDEN VERSCHLÜSSELT!

SO WEIT WIR WISSEN:

Land

Betriebssystem

PC-Benutzer

PC-Name

PC-Gruppe

PC-Lang.

HDD

Datum der Verschlüsselung

Anzahl Ihrer Dateien

Volumen Ihrer Dateien

Aber keine Sorge, Sie können alle Ihre Dateien zurückgeben! Wir können dir helfen!

Unten können Sie eine Ihrer verschlüsselten Dateien von Ihrem PC auswählen und entschlüsseln, es ist ein Test-Entschlüsseler für Sie.

Aber wir können nur 1 Datei kostenlos entschlüsseln.

BEACHTUNG! Versuchen Sie nicht, Entschlüsselungstools von Drittanbietern zu verwenden! Denn dies zerstört Ihre Dateien!

Was brauchen Sie?

Sie benötigen GandCrab Decryptor. Diese Software entschlüsselt alle Ihre verschlüsselten Dateien und löscht GandCrab von Ihrem PC. Für den Kauf benötigen Sie die Kryptowährung DASH (1 DASH = 760.567 $). Wie Sie diese Währung kaufen, können Sie hier lesen.

Wie viel Geld müssen Sie bezahlen? Unten sind der Betrag und unser Wallet für die Zahlung angegeben

Preis: 1,5 DASH (1200 USD)'

Die Lösegeldforderung der GandCrab Ransomware verwendet Dash, eine Kryptowährung, die Bitcoin nicht unähnlich ist. PC-Sicherheitsforschern wird dringend empfohlen, den Inhalt der Lösegeldforderung der GandCrab Ransomware zu ignorieren.

Update 26. Oktober 2018 – GandCrab 5.0.5 Ransomware

Die GandCrab 5.0.5 Ransomware ist eine aktualisierte Version der GandCrab Ransomware, die Ende Oktober 2018 von Malware-Analysten gemeldet wurde. Die Veröffentlichung der GandCrab 5.0.5 Ransomware ist aufgrund von Änderungen im Verschlüsselungsprozess und der Tatsache, dass sie kurz nach der Veröffentlichung eines kostenlosen Entschlüsselungsinstruments von Europol (der Strafverfolgungsbehörde der Europäischen Union) und Partnern in der Cybersicherheitsbranche aufkam, bemerkenswert. Der kostenlose Entschlüsseler wurde durch das GandCrab-Team ermöglicht, das PC-Benutzern in Syrien einen kostenlosen Entschlüsseler zur Verfügung stellte, die um Hilfe bei der Wiederherstellung von Familienfotos von im syrischen Bürgerkrieg von 2017-2018 verlorenen Verwandten baten. Malware-Forschern ist es gelungen, ein Tool zu entwickeln, das auf dem vom GandCrab-Team ins Internet hochgeladenen Code basiert. Es folgte eine kurze Testphase, und viele von der Ransomware Gand Crab v4 betroffene PC-Benutzer erhielten Benachrichtigungen, dass sie einen kostenlosen Entschlüsseler von Europol herunterladen können.

Leider war der Erfolg der gemeinsamen Bemühungen der Cybersicherheitsbranche nur von kurzer Dauer. Die Ransomware-Akteure haben das GandCrab 5.0.5-Update an ihre Distributoren weitergegeben, und die Bedrohung hat es geschafft, mehr Benutzer zu gefährden. Die Version GandCrab 5.0.5 verwendet eine neue Verschlüsselungsanweisung, die den kostenlosen Decryptor überflüssig macht. Es ist möglich, das Instrument von Europol zu verwenden, um die von GandCrab v4 betroffenen Dateien zu entschlüsseln. Die neue GandCrab 5.0.5 Ransomware ist jedoch gegenüber Reverse-Engineering-Versuchen unangreifbar. Wir haben gesehen, dass die GandCrab 5.0.5 Ransomware fünf zufällige Zeichen an Dateinamen angehängt und eine Lösegeldforderung mit dem Titel "[uppercased extension]-DECRYPT.txt" abgelegt hat. Eines der Opfer von GandCrab 5.0.5 berichtete, dass die Dateien die Erweiterung '.cyyjg' aufwiesen. Beispielsweise wird „Ristretto coffee.docx“ in „Ristretto coffee.docx.cyyjg“ umbenannt und die Lösegeldforderung wird als „CYYJG-DECRYPT.txt“ auf dem Desktop gespeichert. Die Lösegeldforderung enthält mehrere Änderungen gegenüber früheren Versionen. Der Text in '[uppercased extension]-DECRYPT.txt' kann wie folgt aussehen:

'---= GANDCRAB V5.0.5 =---

Beachtung!

Alle Ihre Dateien, Dokumente, Fotos, Datenbanken und andere wichtige Dateien sind verschlüsselt und haben die Erweiterung: .ROTXKRY

Die einzige Methode zur Wiederherstellung von Dateien besteht darin, einen eindeutigen privaten Schlüssel zu erwerben. Nur wir können Ihnen diesen Schlüssel geben und nur wir können Ihre Dateien wiederherstellen.

Der Server mit Ihrem Schlüssel befindet sich in einem geschlossenen Netzwerk TOR. Sie können auf folgenden Wegen dorthin gelangen:

---------------------------------

| 0. Tor-Browser herunterladen - hxxps://www.torproject[.]org/

| 1. Tor-Browser installieren

| 2. Tor-Browser öffnen

| 3. Link im TOR-Browser öffnen: hxxp://gandcrabmfe6mnef[.]onion/113737081e857d00

| 4. Folgen Sie den Anweisungen auf dieser Seite

------------------------------------------

Auf unserer Seite sehen Sie Anweisungen zur Zahlung und erhalten die Möglichkeit, 1 Datei kostenlos zu entschlüsseln.

BEACHTUNG!

UM DATENSCHÄDEN ZU VERMEIDEN:

* VERSCHLÜSSELTE DATEIEN NICHT ÄNDERN

* DATEN UNTEN NICHT ÄNDERN

---GANDCRAB-SCHLÜSSEL BEGINNEN---

[zufällige Zeichen]

---END GANDCRAB-SCHLÜSSEL---

---PC-DATEN BEGINNEN---

[eindeutige Kennung]

---END PC-DATEN---'

Die GandCrab 5.0.5 Ransomware wird weiterhin über beschädigte Microsoft Word-Dateien, PDFs, Phishing-Seiten und gefälschte Updates für Schriftarten verbreitet, die in Mozilla Firefox und Google Chrome verwendet werden. Wie bereits erwähnt, wird die GandCrab Ransomware als Ransomware-as-a-Service-Plattform betrieben und die Bedrohung wird in verschiedenen Formen verbreitet. PC-Benutzern wird empfohlen, Dateien von nicht verifizierten Speicherorten und E-Mail-Absendern zu vermeiden und keine Raubkopien zu verwenden.

Update 3. Dezember 2018 – GandCrab 5.0.9 Ransomware

Der 3. Dezember 2018 markiert ein großes Update der GandCrab Ransomware, die die Versionsnummer 5.0.9 trägt. Der Kern der GandCrab 5.0.9 Ransomware ist der gleiche wie in früheren Versionen, aber es wurden neue Funktionen hinzugefügt, es gibt neue Verschleierungsschichten und die Bedrohung bietet Entschlüsselungsdienste im Austausch für Bitcoin (BTC) und Dashcoin (DASH). Die Ransomware GandCrab 5.0.9 soll sich vor allem an mittelständische Unternehmen mit schlechtem Fernzugriffsschutz richten. Die neue Version hängt weiterhin eine benutzerdefinierte Dateierweiterung an, die für jeden infizierten Computer zufällig generiert wird. Außerdem wird die Lösegeldforderung in jedem Ordner mit verschlüsselten Daten abgelegt.

Die GandCrab 5.0.9 Ransomware befindet sich zum Zeitpunkt des Schreibens möglicherweise in einer Testphase, gemessen an der geringen Infektionsrate. Es gibt nicht viele Vorfallberichte, aber Untersuchungen haben ergeben, dass sich die GandCrab 5.0.9 Ransomware in den ersten Monaten des Jahres 2019 als die dominierende Krypto-Bedrohung herausstellen wird. Derzeit ist bekannt, dass die GandCrab 5.0.9 Ransomware die Erweiterung „.wwzaf“ anhängt und legen Sie eine Nachricht mit dem Titel 'WWZAF-DECRYPT.txt' in Verzeichnissen ab. Beispielsweise wird „Horizon Zero Dawn-The Frozen Wilds.docx“ in „Horizon Zero Dawn-The Frozen Wilds.docx.wwzaf“ umbenannt und der betroffene Benutzer wird angewiesen, den Inhalt von „WWZAF-DECRYPT.txt“ zur Entschlüsselung zu lesen Anleitung. Kompromittierte Desktops erhalten ein neues Hintergrundbild, bei dem es sich um einen schwarzen Bildschirm mit dem folgenden Text in der Mitte handelt:

'VERSCHLÜSSELT VON GANDCRAB 5.0.9

IHRE DATEIEN SIND DURCH UNSERE SOFTWARE STARK SCHUTZ. UM ES WIEDERHERZUSTELLEN, MÜSSEN SIE DECRYPTOR KAUFEN

Für weitere Schritte lesen Sie die WWZAF-DECRYPT.txt, die sich in jedem verschlüsselten Ordner befindet.

Die GandCrab 5.0.9 Ransomware verwendet ein neues Lösegeldschein-Layout, verlässt sich jedoch weiterhin auf das TOR-Netzwerk, um Lösegeldzahlungen zu überprüfen. Wie oben erwähnt, akzeptieren die Ransomware-Akteure jetzt Bitcoin- und Dashcoin-Zahlungen, wie in 'WWZAF-DECRYPT.txt' angegeben:

'---= GANDCRAB V5.0.9 =---

***UNTER KEINEN UMSTÄNDEN LÖSCHEN SIE DIESE DATEI NICHT, BIS ALLE IHRE DATEN WIEDERHERGESTELLT WERDEN***

***FALLS SIE DIES NICHT TUN, FÜHRT ZU EINER SYSTEMKORRUPTION, WENN ES ENTSCHLÜSSELUNGSFEHLER GIBT***

Beachtung!

Alle Ihre Dateien, Dokumente, Fotos, Datenbanken und anderen wichtigen Dateien sind verschlüsselt und haben die Erweiterung: .WWZAFDie einzige Methode zur Wiederherstellung von Dateien besteht darin, einen einzigartigen privaten Schlüssel zu erwerben. Nur wir können Ihnen diesen Schlüssel geben und nur wir können Ihre Dateien wiederherstellen.

Der Server mit Ihrem Schlüssel befindet sich in einem geschlossenen Netzwerk TOR. Sie können auf folgenden Wegen dorthin gelangen:

0. Tor-Browser herunterladen - hxxps://www.torproject.org/

1. Tor-Browser installieren

2. Tor-Browser öffnen

3. Link im TOR-Browser öffnen: h[tt]p://gandcrabmfe6mnef[.]onion/da9ad04e1e857d00

4. Folgen Sie den Anweisungen auf dieser Seite

Auf unserer Seite sehen Sie Anweisungen zur Zahlung und erhalten die Möglichkeit, 1 Datei kostenlos zu entschlüsseln.

BEACHTUNG!

UM DATENSCHÄDEN ZU VERMEIDEN:

* VERSCHLÜSSELTE DATEIEN NICHT ÄNDERN

* DATEN UNTEN NICHT ÄNDERN

---GANDCRAB-SCHLÜSSEL BEGINNEN---

[zufällige Zeichen]

---END GANDCRAB-SCHLÜSSEL---

---PC-DATEN BEGINNEN---

[zufällige Zeichen]

---END PC-DATEN---'

Es wird beobachtet, dass die neue Version den Namen des aktiven Systemkontos liest und die Opfer mit einem benutzerdefinierten Dialogfeld mit dem Titel ';)' begrüßt, das 'Hallo,' sagt. Das Dialogfeld wird einige Sekunden lang angezeigt, gefolgt von einer weiteren Dialogmeldung mit der Aufschrift „Wir werden sehr bald wieder da sein! ;).' Der einzige zuverlässige Schutz vor der GandCrab 5.0.9 Ransomware und ähnlichen Cyberbedrohungen bleibt die Vorbereitung, da sich diese Ransomware-Trojaner ständig weiterentwickeln. Denken Sie daran, so oft wie möglich Datensicherungen zu erstellen und Spam-E-Mails zu ignorieren. Erkennungsregeln für die Ransomware GandCrab 5.0.9 weisen auf Dateien hin, die mit folgenden Tags versehen sind:

Generic.Ransom.GandCrab4.56F1503D

Ran-GandCrabv4!44C289E415E4

Lösegeld.Win32.GANDCRAB.SMK

Lösegeld: Win32/Gandcrab.AW!bit

TrojWare.Win32.Gandcrab.AA@7w10qu

Trojaner ( 0053d33d1 )

Trojan-Ransom.Win32.GandCrypt.fbd

Trojan.Encoder.26667

Trojan.Win32.Agent.142336.AE

Trojan.Win32.GandCrypt.4!c

Trojan.Win32.GandCrypt.fjrarj

Win32:MalOb-IF [Cryp]

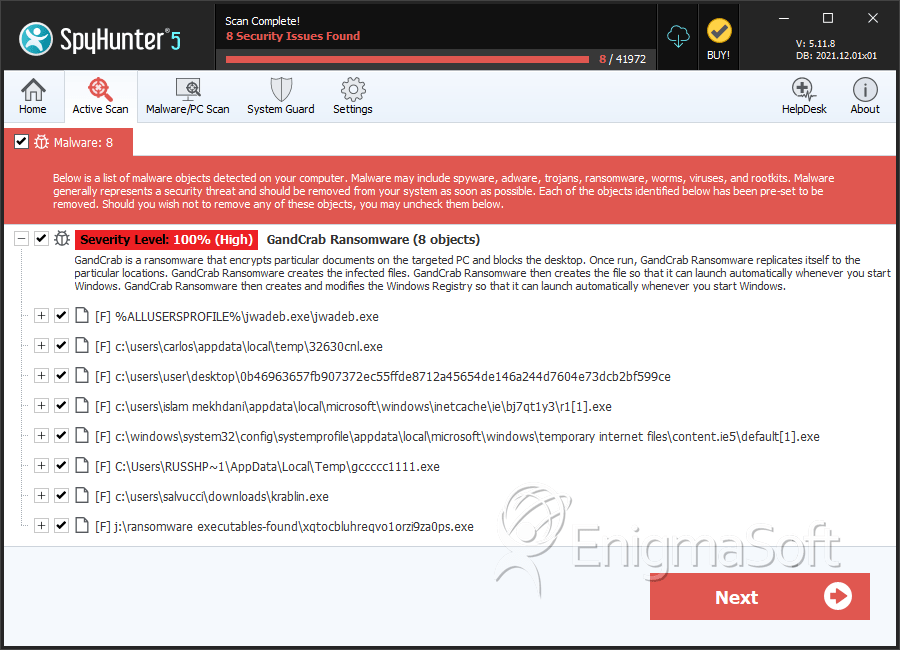

SpyHunter erkennt und entfernt GandCrab-Ransomware

Deatils zum Dateisystem

| # | Dateiname | MD5 |

Erkennungen

Erkennungen: Die Anzahl der bestätigten und vermuteten Fälle einer bestimmten Bedrohung, die auf infizierten Computern erkannt wurden, wie von SpyHunter gemeldet.

|

|---|---|---|---|

| 1. | 32630cnl.exe | c0645cee077359f0e7d0a98a4b23b22d | 7 |

| 2. | 0b46963657fb907372ec55ffde8712a45654de146a244d7604e73dcb2bf599ce | 3be2d5f740549e7c1f5b96274c43324a | 4 |

| 3. | r1[1].exe | 0e5a2bc5655320bfe2bc5c36ab404641 | 2 |

| 4. | default[1].exe | d9ebd35f303eb73c37245c2ec2a86d3d | 2 |

| 5. | gccccc1111.exe | e43344a5ba0c90b92224cddd43de674e | 2 |

| 6. | krablin.exe | 77067974a70af43a3cadf88219d1e28c | 1 |

| 7. | xqtocbluhreqvo1orzi9za0ps.exe | 76ebb7a68789191d71c62d3d3cd999f7 | 1 |

| 8. | ikyg6fy5qjawlekos7t38klco.exe | b091826a997d9c0ca7dd5ad5ca2f7e2d | 1 |

| 9. | 5b13e0c41b955fdc7929e324357cd0583b7d92c8c2aedaf7930ff58ad3a00aed.exe | 6134eed250273cbd030f10621ce0ad0b | 1 |

| 10. | ff8836362eda2ac9bfaca9f8073191df | ff8836362eda2ac9bfaca9f8073191df | 0 |

| 11. | 28c4782e7f66250c7aeb9257cae3c10d | 28c4782e7f66250c7aeb9257cae3c10d | 0 |

| 12. | f5a43bdce5bfa305aa91e2ffdf3066d4 | f5a43bdce5bfa305aa91e2ffdf3066d4 | 0 |

| 13. | 0483b66214816924425c312600cd6dba | 0483b66214816924425c312600cd6dba | 0 |

| 14. | 18d2a7deb97e9dc1153494bb04f06aa4 | 18d2a7deb97e9dc1153494bb04f06aa4 | 0 |

| 15. | 5d481e6f1ceef609ce470877ef803d4c | 5d481e6f1ceef609ce470877ef803d4c | 0 |

| 16. | 2e8a08da5a2f0e6abce5721974aa32ca | 2e8a08da5a2f0e6abce5721974aa32ca | 0 |

| 17. | b189d127cb65cb98a49e7e6902f2e5dd | b189d127cb65cb98a49e7e6902f2e5dd | 0 |

| 18. | f0dcbb87d743ad612be8dc50e5d11906 | f0dcbb87d743ad612be8dc50e5d11906 | 0 |

| 19. | 5d92b42c4f84d5284028f512f49a2326 | 5d92b42c4f84d5284028f512f49a2326 | 0 |

| 20. | file.exe | db031787c04ee36c1979223485fd271c | 0 |

| 21. | file.doc | 6d70903794ab3ca05dd1b1b4f917204f | 0 |

| 22. | file.js | a1d6b82a97da9b5e4b106bd36e9bcca5 | 0 |

| 23. | 69774172027aff9947f0b35abb6a9d91 | 69774172027aff9947f0b35abb6a9d91 | 0 |

| 24. | b4da4d7e145b0fdd916456eece0974c0 | b4da4d7e145b0fdd916456eece0974c0 | 0 |

| 25. | 36939afd1a2c325513d9ea4e684260d9 | 36939afd1a2c325513d9ea4e684260d9 | 0 |