REvil-Ransomware

Cybersicherheitsexperten haben kürzlich eine neue Ransomware-Bedrohung entdeckt, die im Internet kursiert. Dieser datenverschlüsselnde Trojaner heißt REvil Ransomware und ist auch als Sodinokibi Ransomware bekannt .

Infiltration und Verschlüsselung

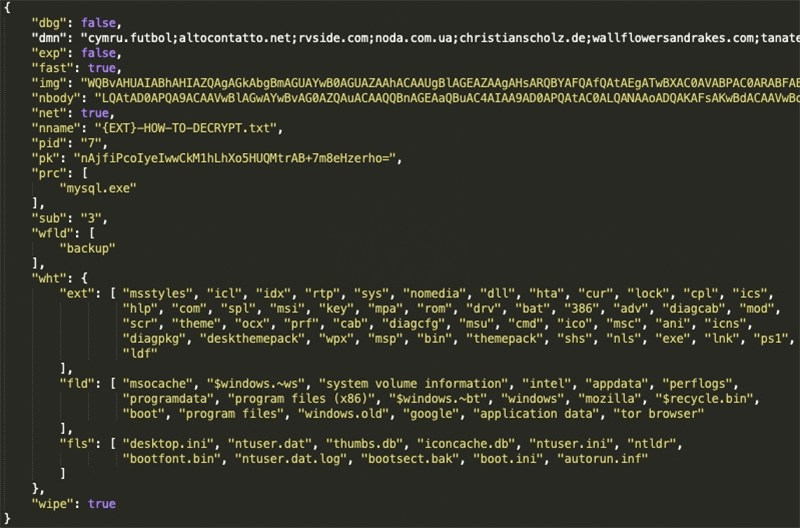

Malware-Experten konnten sich nicht einigen, welche Methode bei der Verbreitung der REvil-Ransomware verwendet wird. Es wird weitgehend angenommen, dass die Autoren der REvil Ransomware einige der gängigsten Techniken verwenden, um diesen dateisperrenden Trojaner zu verbreiten – gefälschte Anwendungsupdates, infizierte Raubkopien, die aus inoffiziellen Quellen heruntergeladen wurden, und Spam-E-Mails, die beschädigte Anhänge enthalten. Wenn es der REvil Ransomware gelingt, in ein System einzudringen, beginnt sie den Angriff mit einem schnellen Scan der auf dem Computer vorhandenen Dateien. Das Ziel ist es, die Dateien zu finden und zu lokalisieren, für die die REvil Ransomware programmiert wurde. Dann wird der Verschlüsselungsprozess ausgelöst und alle Zieldateien werden mit einem Verschlüsselungsalgorithmus gesperrt. Beim Sperren einer Datei fügt die REvil Ransomware ihrem Dateinamen eine Erweiterung hinzu, die aus einer eindeutig generierten zufälligen Zeichenfolge für jedes Opfer besteht, zum Beispiel ".294l0jaf59". Das bedeutet, dass, sobald eine Datei mit dem ursprünglichen Namen „kitty-litter.jpg" den Verschlüsselungsprozess der REvil-Ransomware durchläuft, ihr Name in „kitty-litter.jpg.294l0jaf59" geändert wird.

Diese Woche in Malware Ep7: Revil Ransomware greift renommierte Anwaltskanzlei an

Der Lösegeldschein

Die nächste Phase ist das Fallenlassen der Lösegeldforderung. Die Notiz der REvil Ransomware wird '294l0jaf59-HOW-TO-DECRYPT.txt' heißen, wenn wir mit dem Beispiel der eindeutig generierten Erweiterung für früher fortfahren. Die Lösegeldforderung lautet:

'--=== Willkommen. Nochmal. ===---

[+] Was passiert? [+]

Ihre Dateien sind verschlüsselt und derzeit nicht verfügbar. Sie können es überprüfen: Alle Dateien auf Ihrem Computer haben die Erweiterung 686l0tek69.

Übrigens ist alles wiederherstellbar (Wiederherstellen), aber Sie müssen unseren Anweisungen folgen. Andernfalls können Sie Ihre Daten nicht zurückgeben (NIEMALS).

[+] Welche Garantien? [+]

Es ist nur ein Geschäft. Wir kümmern uns absolut nicht um Sie und Ihre Angebote, außer um Vorteile zu erhalten. Wenn wir unsere Arbeit und Verbindlichkeiten nicht tun, wird niemand mit uns zusammenarbeiten. Es ist nicht in unserem Interesse.

Um zu überprüfen, ob Dateien zurückgegeben werden können, sollten Sie unsere Website besuchen. Dort können Sie eine Datei kostenlos entschlüsseln. Das ist unsere Garantie.

Wenn Sie mit unserem Service nicht kooperieren - für uns spielt das keine Rolle. Aber Sie werden Ihre Zeit und Daten verlieren, denn nur wir haben den privaten Schlüssel. In der Praxis ist Zeit viel wertvoller als Geld.

[+] Wie erhalte ich Zugriff auf die Website? [+]

Sie haben zwei Möglichkeiten:

1) [Empfohlen] Verwendung eines TOR-Browsers!

a) Laden Sie den TOR-Browser von dieser Site herunter und installieren Sie ihn: hxxps://torproject.org/

b) Öffnen Sie unsere Website: hxxp://aplebzu47wgazapdqks6vrcv6zcnjppkbxbr6wketf56nf6aq2nmyoyd.onion/913AED0B5FE1497D

2) Wenn TOR in Ihrem Land blockiert ist, versuchen Sie, VPN zu verwenden! Sie können jedoch unsere sekundäre Website verwenden. Dafür:

a) Öffnen Sie einen beliebigen Browser (Chrome, Firefox, Opera, IE, Edge)

b) Öffnen Sie unsere sekundäre Website: http://decryptor.top/913AED0B5FE1497D

Achtung: Zweite Website kann gesperrt werden, deshalb die erste Variante viel besser und verfügbarer.

Wenn Sie unsere Website öffnen, geben Sie in die Eingabemaske folgende Daten ein:

Schlüssel:

- -

Erweiterungsname:

294l0jaf59

-------------------------------------------------- ------------------------------------------

!!! ACHTUNG !!!

Versuchen Sie NICHT, Dateien selbst zu ändern, verwenden Sie keine Software von Drittanbietern zur Wiederherstellung Ihrer Daten oder Antivirenlösungen - dies kann zur Beschädigung des privaten Schlüssels und damit zum Verlust aller Daten führen.

!!! !!! !!!

NOCH EINMAL: Es liegt in Ihrem Interesse, Ihre Dateien zurückzubekommen. Von unserer Seite machen wir (die besten Spezialisten) alles zum Restaurieren, aber bitte nicht einmischen.

!!! !!! !!!'

Die Angreifer verlangen 2500 Dollar in Bitcoin als Lösegeld. Wenn die Summe jedoch nicht innerhalb von 72 Stunden bezahlt wird, verdoppelt sie sich auf 5000 US-Dollar.

Die von den Autoren der REvil Ransomware geforderte Summe ist ziemlich hoch, und wir raten dringend davon ab, zu zahlen und den Forderungen von Cyberkriminellen wie denen dieses datensperrenden Trojaners nachzugeben. Eine klügere Option wäre, sicherzustellen, dass Sie eine seriöse Antivirensoftware-Suite herunterladen und installieren, die Ihr System vor Bedrohungen wie der REvil Ransomware schützt.

Grubman Shire Meiselas & Sacks Hack und Lösegeldforderung in Höhe von 42 Millionen US-Dollar

Anfang Mai 2020 hat die Hackergruppe REvil die Systeme der New Yorker Anwaltskanzlei Grubman Shire Meiselas & Sacks (GSMS) durchbrochen und dabei satte 756 GB an sensiblen Daten verschlüsselt und gestohlen.

Zu den gestohlenen Dateien gehörten persönliche Korrespondenz, Musikrechte, Geheimhaltungsvereinbarungen, Telefonnummern und E-Mail-Adressen zahlreicher Prominenter der A-Liste, darunter Elton John, Madonna, Bruce Springsteen, Nicky Minaj, Mariah Carey, Lady Gaga und U2.

Darüber hinaus behaupteten die Hacker, sensible Daten über US-Präsident Donald Trump in die Finger bekommen zu haben. Diese Forderung war der Grund für die beeindruckende Lösegeldforderung der REvil-Gruppe. Zunächst forderten die Angreifer 21 Millionen US-Dollar, GSMS konterte jedoch mit einem Angebot von nur 365.000 US-Dollar.

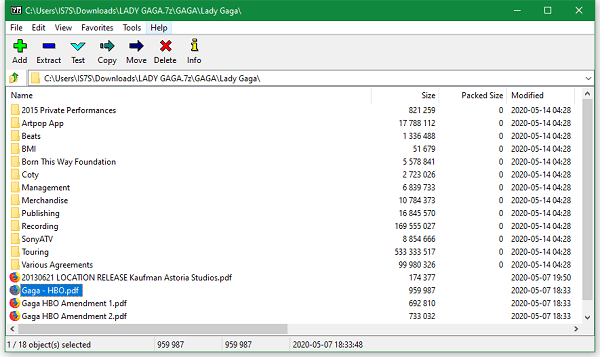

Dies führte zur Verdoppelung der Lösegeldforderung der Cyber-Gauner sowie zur Veröffentlichung eines 2,4-GB-Archivs, das Lady Gaga-Rechtsdokumente enthielt, darunter Konzerte, TV-Auftritte und Merchandising-Verträge.

Der Inhalt des Lady-Gaga-Leaks. Quelle: zdnet.com

Das Leck enthielt auch eine Drohung mit der Veröffentlichung von Präsident Trumps „schmutziger Wäsche" :

„Die nächste Person, die wir veröffentlichen werden, ist Donald Trump. Es findet ein Wahlkampf statt, und wir haben pünktlich eine Tonne schmutziger Wäsche gefunden. Mr. Trump, wenn Sie Präsident bleiben wollen, stechen Sie die Jungs mit einem scharfen Stock an, sonst vergessen Sie diesen Ehrgeiz vielleicht für immer. Und an Ihre Wähler können wir Ihnen mitteilen, dass Sie ihn nach einer solchen Veröffentlichung sicherlich nicht als Präsidenten sehen möchten. Nun, lassen wir die Details weg. Die Frist beträgt eine Woche. Grubman, wir zerstören Ihr Unternehmen, wenn wir das Geld nicht sehen. Lesen Sie die Geschichte von Travelex, sie ist sehr lehrreich. Sie wiederholen ihr Szenario eins zu eins."

GSMS reagierte auf die Drohung mit der Aussage, Trump sei nie Kunde des Unternehmens gewesen. Die Hacker veröffentlichten ein Archiv von 160 E-Mails, die angeblich „die harmlosesten Informationen" über Trump enthielten. Trotzdem erwähnten sie den US-Präsidenten nur am Rande und enthielten keinen wirklichen Schmutz über ihn. Anscheinend hatten die Bedrohungsakteure gerade nach einer Erwähnung von „Trump" gesucht und viele der durchgesickerten E-Mails enthielten es nur als Verb.

In der Zwischenzeit reagierte GSMS mit dem Hinweis, dass das FBI den Verstoß als terroristischen Akt einstufte, und erklärte:

''Wir wurden von den Experten und dem FBI informiert, dass Verhandlungen mit Terroristen oder Lösegeldzahlungen an Terroristen einen Verstoß gegen das Bundesstrafrecht darstellen.''

Dies scheint die Einstellung der REvil-Gang nicht beeinflusst zu haben, die sagen, dass sie alle wertvollen Informationen, die sie haben, an jeden versteigern werden, der bereit ist, ihren Preis zu zahlen.