DarkSide Ransomware

Wertungsliste der Bedrohung

EnigmaSoft Bedrohungs-Scorecard

EnigmaSoft Threat Scorecards sind Bewertungsberichte für verschiedene Malware-Bedrohungen, die von unserem Forschungsteam gesammelt und analysiert wurden. EnigmaSoft Threat Scorecards bewerten und stufen Bedrohungen anhand verschiedener Metriken ein, darunter reale und potenzielle Risikofaktoren, Trends, Häufigkeit, Prävalenz und Persistenz. EnigmaSoft Threat Scorecards werden regelmäßig auf der Grundlage unserer Forschungsdaten und -metriken aktualisiert und sind für eine Vielzahl von Computerbenutzern nützlich, von Endbenutzern, die nach Lösungen suchen, um Malware von ihren Systemen zu entfernen, bis hin zu Sicherheitsexperten, die Bedrohungen analysieren.

EnigmaSoft Threat Scorecards zeigen eine Vielzahl nützlicher Informationen an, darunter:

Ranking: Das Ranking einer bestimmten Bedrohung in der Bedrohungsdatenbank von EnigmaSoft.

Schweregrad: Der ermittelte Schweregrad eines Objekts, numerisch dargestellt, basierend auf unserem Risikomodellierungsprozess und unserer Forschung, wie in unseren Kriterien zur Bedrohungsbewertung erläutert.

Infizierte Computer: Die Anzahl der bestätigten und vermuteten Fälle einer bestimmten Bedrohung, die auf infizierten Computern entdeckt wurden, wie von SpyHunter gemeldet.

Siehe auch Kriterien für die Bedrohungsbewertung .

| Bedrohungsstufe: | 100 % (Hoch) |

| Infizierte Computer: | 1 |

| Zum ersten Mal gesehen: | January 23, 2014 |

| Zuletzt gesehen: | May 16, 2021 |

| Betroffene Betriebssysteme: | Windows |

DarkSide Ransomware ist eine Art von Malware, die erstellt wird, um Geld von Computerbenutzern zu erpressen, indem ihr PC als Geisel gehalten wird. Die Aufgabe von DarkSide Ransomware, sein Gelderpressungsschema auszuführen, beginnt mit der Verschlüsselung von Dateien, die nach dem Laden auf ein System häufig aufgrund des Öffnens eines böswilligen Spam-E-Mail-Anhangs durch den Benutzer erfolgt.

DarkSide Ransomware ist eine Art von Malware, die erstellt wird, um Geld von Computerbenutzern zu erpressen, indem ihr PC als Geisel gehalten wird. Die Aufgabe von DarkSide Ransomware, sein Gelderpressungsschema auszuführen, beginnt mit der Verschlüsselung von Dateien, die nach dem Laden auf ein System häufig aufgrund des Öffnens eines böswilligen Spam-E-Mail-Anhangs durch den Benutzer erfolgt.

Es ist bekannt, dass die DarkSide Ransomware viele Dateien verschlüsselt und mit ähnlichen Dateierweiterungen anfügt. Während jede mit DarkSide Ransomware verschlüsselte Datei leicht identifiziert und gefunden werden kann, kann aufgrund einer nicht besiegbaren Verschlüsselung nicht auf sie zugegriffen oder sie geöffnet werden. Aus diesem Grund muss ein Computerbenutzer, der sein System wieder in den normalen Betrieb versetzen möchte, entweder das Lösegeld bezahlen oder einen anderen Prozess finden, um das Problem zu beheben.

Es wurde festgestellt, dass DarkSide ein Schuldiger an dem Angriff ist, der die Colonial Pipeline stillgelegt hat, die als die größte US-Kraftstoffpipeline gilt, die für den Transport von fast der Hälfte des von der Ostküste der USA verbrauchten Kraftstoffs verantwortlich ist. Derzeit untersuchen Beamte den Angriff, bei dem es sich anscheinend um eine Ransomware- Bedrohung handelt, die Systeme angegriffen hat, die die Pipeline steuern. Dies könnte sich negativ auf die Kraftstoffpreise auswirken und massive wirtschaftliche Auswirkungen auf das Gebiet haben.

Inhaltsverzeichnis

Was will DarkSide?

Da die DarkSide Ransomware-Kampagne die Colonial Pipeline geschlossen hat, ist es natürlich zu vermuten, dass hinter dem Angriff politische Ziele stehen könnten. Schließlich hat der Umfang der Cyberkriegsführung erst in den letzten Jahren zugenommen, und es wäre nicht verwunderlich, wenn dies ein von einer Nation finanzierter Angriff wäre. Einige Forscher schlagen auch vor, dass eine osteuropäische Hacker-Gruppe hinter DarkSide Ransomware steckt, da diese Infektion ein System nicht verschlüsselt, wenn seine Sprache auf Russisch, Ukrainisch und Armenisch eingestellt ist. Trotzdem behaupteten die Entwickler von DarkSide auf ihrer Website, dass die Störung des Kraftstoffsystems nie eines ihrer Ziele sei und ihr einziges Ziel der finanzielle Gewinn sei.

Es sollte auch darauf hingewiesen werden, dass DarkSide nicht jeden einzelnen Angriff direkt verwaltet. Die Hacker haben viele Partner, die DarkSide Ransomware verwenden, und diese Partner können ihre eigenen Ziele auswählen. Es scheint, dass die Colonial Pipeline zufällig von einem dieser Partner als Ziel ausgewählt wurde. Infolgedessen behauptet DarkSide, dass sie versuchen werden, soziale Konsequenzen in Zukunft zu vermeiden, indem sie eine klare Zielüberprüfung einführen. Nicht, dass es vielversprechender klingt, denn es bedeutet nur, dass die Hacker weiterhin andere Systeme infizieren werden.

Was genau ist mit Colonial passiert?

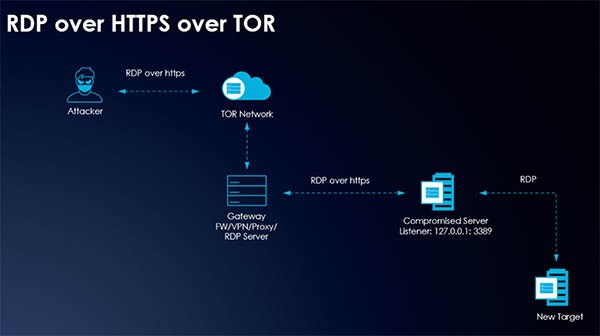

Die häufigste Methode zur Verteilung von Ransomware sind Spam-E-Mail-Anhänge. Bei DarkSide Ransomware scheint der Angriffsvektor etwas anders zu sein. Die Infektion muss die COVID-19-Pandemie ausgenutzt haben, in der jetzt Tonnen von Büroangestellten von zu Hause aus arbeiten. Gleiches gilt auch für die Mitarbeiter der Colonial Pipeline.

Wenn jemand von zu Hause aus arbeitet, ist er viel mehr Sicherheitsbedrohungen ausgesetzt, da sein Heimnetzwerk selten so sicher ist wie das Netzwerk im Büro. DarkSide Ransomware verwendet Remotedesktop-Protokollanwendungen (wie TeamViewer oder Microsoft Remote Desktop), um Zugriff auf die Systeme von Colonial zu erhalten. Sie haben die Anmeldedaten des Kontos, die den Mitarbeitern des Colonial gehörten, im Grunde genommen brutal erzwungen und in das sensible innere System eingedrungen. Dies würde auch bedeuten, dass Mitarbeiter keine sicheren Kennwörter verwenden, um ihre Konten zu schützen. Dies ist jedoch ein weiteres Problem.

Sobald DarkSide das schwache Glied gefunden hat, über das auf das System zugegriffen werden kann, wird in beiden Fällen die gefährdete Virtual Desktop Infrastructure (VDI) aufgerufen. Anschließend stellen sie sicher, dass die Verbindung nicht unterbrochen wird, indem ein anderes Remotedesktopprotokoll über einen ausgenutzten Server bereitgestellt wird. Wenn die ursprüngliche Sicherheitsanfälligkeit, die für den Zugriff auf das Zielsystem verwendet wurde, gepatcht wird, behält DarkSide den Systemzugriff bei.

DarkSide Befehl und Kontrolle. Quelle: Varonis.com

Sobald sich die Hacker im System befinden, infizieren sie es mit DarkSide Ransomware. Es gibt drei Hauptstadien der Infektion. Die erste ist die Selbstinjektion, bei der die Malware eine Kopie von sich selbst in das Verzeichnis% AppData% legt und einen CMD-Befehl verwendet, um ihren Code in einen vorhandenen Prozess einzufügen. Während dieses Schritts wird DarkSide möglicherweise nicht mehr ausgeführt, wenn die Programmierung feststellt, dass es auf einer virtuellen Maschine ausgeführt wird.

Wenn die Malware keine Hindernisse für ihre Prozesse findet, führt sie einen versteckten PowerShell-Befehl aus, der alle Sicherungs- und Schattenkopien der Zieldaten auf dem betroffenen Computer löscht. Dies ist bei den meisten Ransomware-Infektionen üblich.

Schließlich beinhaltet der dritte Schritt das Hauptproblem, nämlich die Dateiverschlüsselung. Bevor alles beginnt, schließt DarkSide Ransomware eine Liste von Prozessen, die den Verschlüsselungsprozess behindern könnten. Alle betroffenen Dateien erhalten am Ende ihres Namens eine 8-stellige Zeichenfolge, die angibt, dass sie von DarkSide Ransomware verschlüsselt wurden.

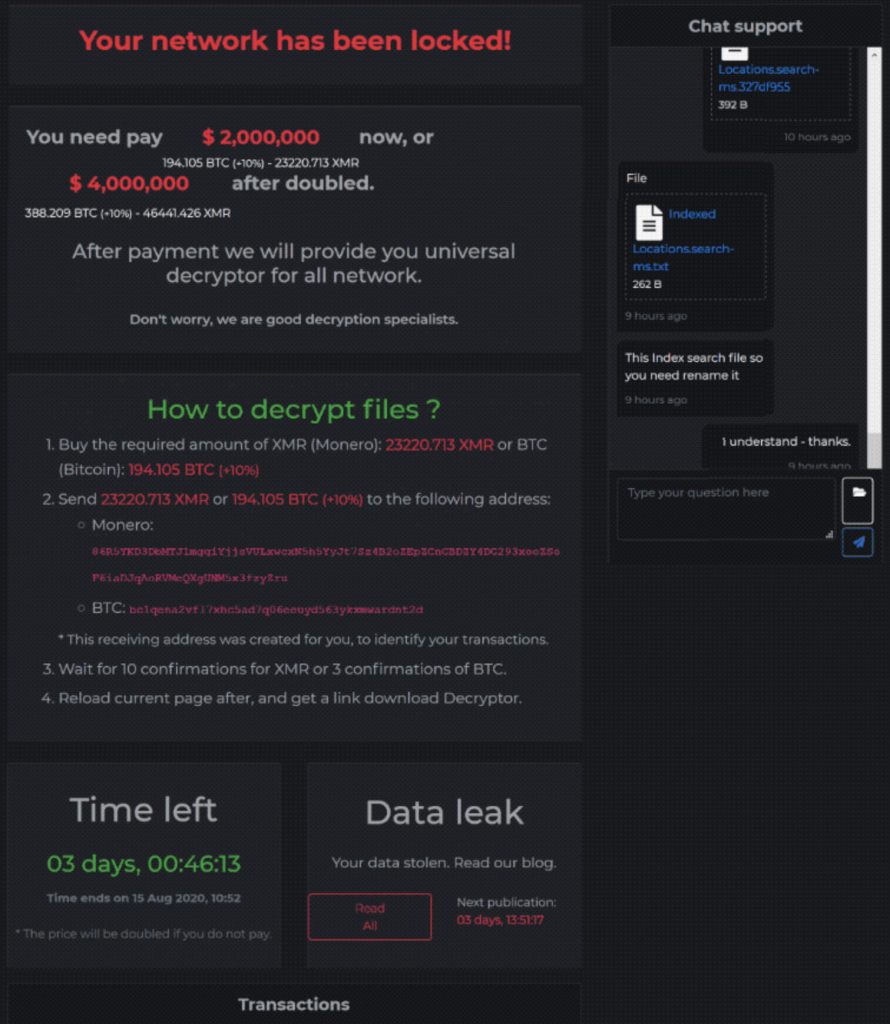

Das gleiche geschah mit dem System von Colonial, in dem DarkSide fast 100 GB Daten erfolgreich als Geiseln genommen hat. Sie drohten, es ins Internet zu lecken, indem sie den folgenden Lösegeldschein anzeigten:

Ihr Netzwerk wurde gesperrt!

Sie müssen jetzt 2.000.000 USD oder 4.000.000 USD nach dem Verdoppeln bezahlen.

Nach Zahlungseingang stellen wir Ihnen einen universellen Entschlüsseler für das gesamte Netzwerk zur Verfügung.

Der von der Hacker-Gruppe geforderte Betrag von 2.000.000 USD oder mehr, wie im tatsächlichen Lösegeld-Bild (unten) gezeigt, das auf der Pipeline zur Steuerung von Computern angezeigt wird, ist empörend.

DarkSide Ransomware Lösegeld-Notizbild

Der Lösegeldschein oben erscheint auf dem Bildschirm des Opfers. Es gibt jedoch einen weiteren Lösegeldschein, der in einer Datei im TXT-Format auf dem Zielsystem abgelegt wird. Der Dateiname enthält normalerweise die Phrase "READ ME". Dieser Hinweis enthält Anweisungen zur Kontaktaufnahme mit dem DarkSide-Team. Hier ist Folgendes zu sagen:

------------ [Willkommen bei DarkSide] ------------>

Was ist passiert?

---------------------------------------------

Ihre Computer und Server sind verschlüsselt, private Daten wurden heruntergeladen. Wir verwenden starke Verschlüsselungsalgorithmen, sodass Sie Ihre Daten nicht entschlüsseln können.

Sie können jedoch alles wiederherstellen, indem Sie bei uns ein spezielles Programm erwerben - den universellen Entschlüsseler. Dieses Programm stellt Ihr gesamtes Netzwerk wieder her.

Befolgen Sie unsere Anweisungen unten und Sie werden alle Ihre Daten wiederherstellen.

Datenleck

---------------------------------------------

Zunächst haben wir mehr als _ hochgeladen Daten.

Ihre persönliche Leckseite (TOR LINK): http: // darkside. Zwiebel/

Auf der Seite finden Sie Beispiele für heruntergeladene Dateien.

Die Daten sind vorinstalliert und werden automatisch in unserem Blog veröffentlicht, wenn Sie nicht bezahlen.

Nach der Veröffentlichung können Ihre Daten von jedermann heruntergeladen, auf unserem CDN gespeichert und mindestens 6 Monate lang verfügbar sein.

Wir sind bereit:

- Um Ihnen den Nachweis gestohlener Daten zu liefern

- Um alle gestohlenen Daten zu löschen.

Was garantiert?

-----------------------------------------------

Wir schätzen unseren Ruf. Wenn wir unsere Arbeit und Verbindlichkeiten nicht tun, wird uns niemand bezahlen. Dies ist nicht in unserem Interesse.

Alle unsere Entschlüsselungssoftware ist perfekt getestet und entschlüsselt Ihre Daten. Wir unterstützen Sie auch bei Problemen.

Wir garantieren, eine Datei kostenlos zu entschlüsseln. Gehen Sie auf die Website und kontaktieren Sie uns.

WIE MAN UNS KONTAKTIERT?

-----------------------------------------------

Verwenden Sie einen TOR-Browser:

1) Laden Sie den TOR-Browser von dieser Website herunter und installieren Sie ihn: https://torproject.org/

2) Öffnen Sie unsere Website: http: // darkside. Zwiebel/

Unnötig zu erwähnen, dass das Lösegeld in BTC gezahlt werden soll, aber anstatt sich um die gestohlenen Daten zu bemühen, wandte sich Colonial an das FBI und andere Regierungs- und Privatbehörden, um den Schaden zu mindern. Die Cloud-Computing-Systeme, die die verschlüsselten Informationen enthielten, wurden offline geschaltet, um die Bedrohung einzudämmen, und dies war im Wesentlichen der Grund für die Unterbrechung der Kraftstoffversorgung an der Ostküste.

Da sich die Geschichte noch entwickelt, wurden keine tatsächlichen Lösegeldzahlungen angekündigt, und wir können nur raten, wie viel Colonial für die verschlüsselten Daten bezahlen wird oder ob sie überhaupt etwas bezahlen würden. Frühere Angriffsfälle deuten darauf hin, dass DarkSide Unternehmen, die einen Jahresumsatz von mehreren Milliarden US-Dollar erzielen, kein Einfühlungsvermögen entgegenbringt. Es ist jedoch möglich, mit ihnen zu verhandeln, und die Verhandlung kann schnell und effektiv sein, da DarkSide Sofort-Chat verwendet, um mit ihren Opfern zu kommunizieren.

Bereits im Januar 2021 war ein anderes US-Unternehmen vom DarkSide Ransomware-Angriff betroffen. Die Cyberkriminellen forderten Lösegeldzahlungen in Höhe von 30 Millionen US-Dollar, aber das Unternehmen schaffte es stattdessen, eine Zahlung in Höhe von 11 Millionen US-Dollar auszuhandeln, wodurch der Preis um fast zwei Drittel gesenkt wurde.

Auf der anderen Seite kann DarkSide neben den verschlüsselten Daten und der Doppel-Erpressungstaktik, bei der die Opfer unter Druck gesetzt werden, zu zahlen, auch Erpressungen durchführen. Zusammen mit der Verschlüsselung der sensiblen Daten kann die Gruppe diese auch stehlen und drohen, sie zu verlieren, wenn die betroffenen Unternehmen sich weigern, für die Datenfreigabe zu zahlen.

Darüber hinaus kann DarkSide auch Anmeldedaten von verschiedenen Organisationen sammeln. Anstatt diese Organisationen über ihre Sicherheitslücken zu informieren, verkaufen sie die gesammelten Informationen an die Höchstbietenden, sodass sie andere Angriffe ausführen können.

Allgemeine Ransomware-Trends

Dieser Ransomware-Angriff ist ein klares Beispiel für die neuesten Ransomware-Trends, bei denen solche Angriffe auf nationaler Ebene großen Schaden anrichten können. Ransomware-Angriffe richteten sich immer gegen Unternehmen und nicht gegen einzelne Benutzer. Es ist jedoch leicht zu erkennen, dass auch wichtige industrielle Infrastrukturen davon betroffen sein könnten. Auch wenn DarkSide Ransomware nicht so berüchtigt ist wie WannaCry, bietet es Cybersicherheitsspezialisten weltweit zusätzliche Rätsel.

DarkSide Ransomware zeigt auch das derzeit bekannteste Ransomware-Geschäftsmodell an, bei dem die Hauptentwickler (in diesem Fall DarkSide) die Malware erstellen und sie dann verkaufen oder an ihre „verbundenen Unternehmen" vermieten. Bisher haben Sicherheitsforscher mindestens fünf Partner identifiziert, die mit den DarkSide-Ransomware-Angriffen in Verbindung stehen.

Um ein DarkSide-Partner zu werden, muss der potenzielle Partner zuerst ein Interview bestehen. Einige der Gruppen, die das Interview bestanden haben und mit DarkSide arbeiten, werden durch zugewiesene Codenamen identifiziert. Forscher von FireEye geben einige dieser Gruppen als UNC2628, UNC2659 und UNC2465 an.

UNC2465 ist seit April 2019 aktiv. Diese Gruppe verwendet Phishing-E-Mails, um DarkSide an ihre potenziellen Opfer zu liefern. Die Gruppe verwendet auch die Smokedham-Hintertür, um auf das Zielsystem zuzugreifen. UNC2659 und UN2628 sind relativ neue Gruppen, die seit Anfang 2021 aktiv sind. UNC2628 führt die Verschlüsselung in der Regel innerhalb von zwei oder drei Tagen nach der Infiltration durch, und es wird auch angenommen, dass diese Gruppe früher auch mit REvil gearbeitet hat. UNC2628 benötigt durchschnittlich etwa zehn Tage nach der Infektion, bevor die Dateiverschlüsselung fortgesetzt wird, und behält die Persistenz auf dem betroffenen Computer bei, indem die TeamViewer-Software ausgenutzt wird.

Ohne Berücksichtigung unterschiedlicher Infiltrations- und Verschlüsselungsmuster erhält das Haupthacker-Team einen Prozentsatz der Einnahmen der Partner, wenn die Partner vorgegebene Ziele infizieren. Basierend auf verschiedenen Berichten erhält Dark Side eine Kürzung von 25% der gesammelten Lösegeldzahlungen, wenn die verbundenen Unternehmen Lösegeldzahlungen in Höhe von weniger als 500.000 USD erhalten. Wenn die Partner mehr als 5 Mio. USD sammeln, sinkt die Kürzung auf 10% des Einkommens. Dieses Geschäftsmodell wird als Ransomware-as-a-Service bezeichnet.

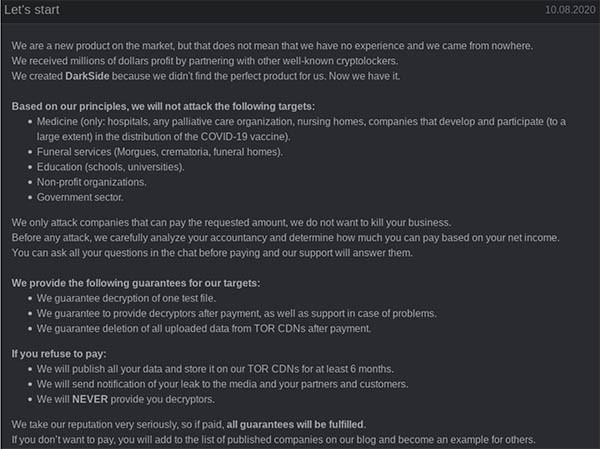

Um sich für potenzielle Kunden attraktiver zu machen, führt DarkSide auf seiner Website eine wettbewerbsfähige Marketingkampagne durch. Selbst als die Ransomware im August 2020 zum ersten Mal veröffentlicht wurde, wurde das neue Produkt auch durch eine „Pressemitteilung" angekündigt, sodass die Gruppe sehr daran interessiert ist, sich selbst zu fördern.

Das Team sagt, dass sie, obwohl sie ein neues Produkt präsentieren, keineswegs Neulinge im Bereich Ransomware sind. Sie zeigen auch, dass sie Integrität haben, weil sie sagen, dass sie Gesundheits-, Bestattungs-, Bildungs-, gemeinnützige und staatliche Institutionen nicht angreifen. Dies unterstützt wiederum die zuvor erwähnte Behauptung, dass DarkSide mit seinem Angriff auf Colonial keine sozialen Störungen verursachen wollte.

Potenzielle Opfer werden auch in ihrer Anzeige nicht vergessen. Laut DarkSide kann den Opfern garantiert werden, dass sie eine Entschlüsselung für eine Testdatei erhalten und dass ein Entschlüsselungsschlüssel für alle Dateien ausgegeben wird, sobald die Lösegeldzahlung überwiesen wurde. Sie versprechen auch, die hochgeladenen Dateien von ihren Servern zu löschen.

Die DarkSide Ransomware-Werbung. Quelle: KrebsOnSecurity.com

Obwohl Sicherheitsexperten diesbezüglich nicht 100% sicher sein können, wird angenommen, dass einige Mitglieder des DarkSide-Teams hinter einer anderen Ransomware-Infektion namens REvil steckten. Im Gegenzug wird angenommen, dass REvil ein anderer Name für GandCrab ist, ein weiterer Ransomware-as-a-Service, der mehr als 2 Mrd. USD von seinen Opfern erpresst hat, bevor er 2019 seinen Laden schloss.

Solche umfassenden Bedrohungen erfordern vielfältige Lösungen. Die Verwendung leistungsfähiger Anti-Malware-Programme ist nur ein Sprungbrett in diesem Kampf gegen gefährliche Hacker-Gruppen. Es ist auch wichtig, Ihre Mitarbeiter über potenzielle Sicherheitsbedrohungen und wichtige Cybersicherheitspraktiken zu informieren. Wenn ein Mitarbeiter vertrauliche Informationen verwaltet, muss er beim Zugriff auf die Systeme des Unternehmens sichere Kennwörter und sichere Netzwerkkonfigurationen verwenden. Andernfalls wäre es für etwas wie DarkSide Ransomware zu einfach, einen weiteren Angriff auszuführen.

Das Offensichtliche ist, dass Ransomware nirgendwohin führt und solche Angriffe nicht nur für Unternehmen, sondern auch für die nationale Sicherheit zu einem dringenden Problem werden. Die durchschnittlichen Ransomware-Zahlungen stiegen vom zweiten bis zum dritten Quartal 2020 um 31%. Allein in den USA waren bis 2020 mehr als 2.400 Regierungsbehörden, Gesundheitseinrichtungen und Schulen von Ransomware-Angriffen betroffen.

Im Fall von DarkSide sagen sie, dass die oben genannten Institutionen nicht ihre Hauptziele sind, aber die Angriffe werden immer schwerer zu vermeiden, und diese dringende Situation wird auch von der Cybersecurity and Infrastructure Security Agency (CISA) anerkannt. Am 11. Mai 2021 veröffentlichte die Agentur eine Reihe von Empfehlungen zur „ Verhinderung der Verbreitung von Ransomware-Angriffen durch Unternehmen ". Die Liste der Empfehlungen umfasst (ist aber nicht beschränkt auf):

- Einsatz der Multi-Faktor-Authentifizierung

- Verwendung von Spam-Filtern zur Vermeidung von Phishing-Angriffen

- Förderung der Schulung von Benutzern und Mitarbeitern zur Verhinderung von Cyberangriffen

- Netzwerkverkehr filtern

- Regelmäßige Software-Updates

- Regelmäßige Datensicherungen

Verschiedene Nachrichtenagenturen haben berichtet, dass Colonial Lösegeld in Höhe von fast 5 Millionen US-Dollar gezahlt hat. Das Unternehmen wurde am vergangenen Freitag, dem 7. Mai, von DarkSide Ransomware getroffen und soll das Lösegeld nur wenige Stunden nach dem Angriff in Kryptowährung gezahlt haben. Es ist klar, dass das Unternehmen das Lösegeld für die Wiederherstellung gestohlener Daten gezahlt hat, aber eine solche schnelle Zahlung wirft auch Bedenken hinsichtlich künftiger Ransomware-Angriffe auf. Es ermutigt Kriminelle, weiterhin auf hochkarätige Unternehmen und andere Unternehmen abzuzielen, die tiefe Taschen haben und mit größerer Wahrscheinlichkeit die Lösegeldgebühren zahlen.

Trotz der Tatsache, dass DarkSide das Entschlüsselungstool zur Wiederherstellung der verschlüsselten Daten bereitstellte, musste Colonial immer noch eigene Backups verwenden, um das Netzwerk wiederherzustellen, da das Tool Berichten zufolge zu langsam war. Es ist sehr wahrscheinlich, dass das Entschlüsselungstool seine Grenzen hat, wenn es Hunderte von Gigabyte Daten entschlüsseln muss.