Boost-Ransomware

Wertungsliste der Bedrohung

EnigmaSoft Bedrohungs-Scorecard

EnigmaSoft Threat Scorecards sind Bewertungsberichte für verschiedene Malware-Bedrohungen, die von unserem Forschungsteam gesammelt und analysiert wurden. EnigmaSoft Threat Scorecards bewerten und stufen Bedrohungen anhand verschiedener Metriken ein, darunter reale und potenzielle Risikofaktoren, Trends, Häufigkeit, Prävalenz und Persistenz. EnigmaSoft Threat Scorecards werden regelmäßig auf der Grundlage unserer Forschungsdaten und -metriken aktualisiert und sind für eine Vielzahl von Computerbenutzern nützlich, von Endbenutzern, die nach Lösungen suchen, um Malware von ihren Systemen zu entfernen, bis hin zu Sicherheitsexperten, die Bedrohungen analysieren.

EnigmaSoft Threat Scorecards zeigen eine Vielzahl nützlicher Informationen an, darunter:

Ranking: Das Ranking einer bestimmten Bedrohung in der Bedrohungsdatenbank von EnigmaSoft.

Schweregrad: Der ermittelte Schweregrad eines Objekts, numerisch dargestellt, basierend auf unserem Risikomodellierungsprozess und unserer Forschung, wie in unseren Kriterien zur Bedrohungsbewertung erläutert.

Infizierte Computer: Die Anzahl der bestätigten und vermuteten Fälle einer bestimmten Bedrohung, die auf infizierten Computern entdeckt wurden, wie von SpyHunter gemeldet.

Siehe auch Kriterien für die Bedrohungsbewertung .

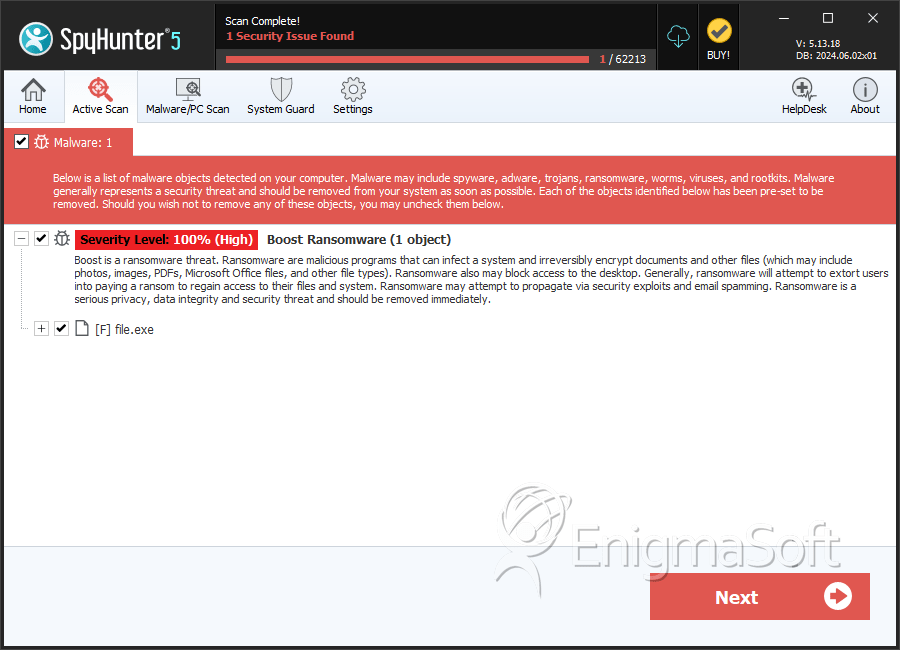

| Bedrohungsstufe: | 100 % (Hoch) |

| Infizierte Computer: | 1 |

| Zum ersten Mal gesehen: | May 31, 2024 |

| Betroffene Betriebssysteme: | Windows |

Cybersicherheitsforscher haben eine neue Malware-Bedrohung namens Boost Ransomware identifiziert. Sobald diese Ransomware ein Gerät infiziert, beginnt sie, eine Vielzahl von Dateitypen zu verschlüsseln und ihre ursprünglichen Dateinamen zu ändern. Den Opfern werden zwei Lösegeldforderungen präsentiert: eine wird in einem Popup-Fenster angezeigt und eine andere in einer Textdatei mit dem Namen „FILES ENCRYPTED.txt“.

Die Boost Ransomware ändert Dateinamen, indem sie eine opferspezifische ID, die E-Mail-Adresse „boston.crypt@tuta.io“ und die Erweiterung „.boost“ anhängt. So wird beispielsweise eine Datei mit dem Namen „1.png“ in „1.png.id-9ECFA74E.[boston.crypt@tuta.io].boost“ und „2.pdf“ in „2.pdf.id-9ECFA74E.[boston.crypt@tuta.io].boost“ umbenannt. Forscher haben festgestellt, dass die Boost Ransomware eine Variante der Dharma Ransomware- Familie ist.

Inhaltsverzeichnis

Die Boost-Ransomware versucht, Opfer um Geld zu erpressen

Der Erpresserbrief der Boost Ransomware warnt PC-Benutzer, dass ihre Dateien aufgrund eines Sicherheitsproblems mit ihrem PC verschlüsselt wurden. Um ihre Dateien wiederherzustellen, werden die Opfer angewiesen, eine E-Mail an „boston.crypt@tuta.io“ zu senden und die bereitgestellte ID anzugeben. Der Brief gibt an, dass das Lösegeld in Bitcoins gezahlt werden muss, wobei der Betrag davon abhängt, wie schnell das Opfer die Angreifer kontaktiert. Er warnt auch davor, verschlüsselte Dateien umzubenennen oder Entschlüsselungssoftware von Drittanbietern zu verwenden, da diese Aktionen zu dauerhaftem Datenverlust oder höheren Entschlüsselungsgebühren führen könnten.

Ransomware-Varianten der Dharma-Familie, darunter Boost, verschlüsseln normalerweise sowohl lokale als auch im Netzwerk freigegebene Dateien, deaktivieren die Firewall und löschen die Schattenkopien, um eine Wiederherstellung der Dateien zu verhindern. Sie verbreiten sich häufig über anfällige Remote Desktop Protocol (RDP)-Dienste.

Diese Ransomware-Varianten bleiben persistent, indem sie sich selbst in bestimmte Systempfade kopieren und diese Kopien mit bestimmten Run-Schlüsseln in der Windows-Registrierung registrieren. Sie sammeln auch Standortdaten und können vorbestimmte Standorte von der Verschlüsselung ausschließen.

Ransomware funktioniert, indem sie den Zugriff auf Dateien durch Verschlüsselung blockiert, bis ein Lösegeld, normalerweise in Kryptowährung, gezahlt wird. Die Opfer erhalten detaillierte Anweisungen, wie sie bezahlen müssen, um wieder Zugriff auf ihre Dateien zu erhalten. Die Zahlung des Lösegelds ist jedoch keine Garantie dafür, dass der Zugriff wiederhergestellt wird.

Es ist entscheidend, einen umfassenden Sicherheitsansatz gegen Malware- und Ransomware-Bedrohungen zu verfolgen

Die Einführung eines umfassenden Sicherheitsansatzes gegen Malware- und Ransomware-Bedrohungen umfasst mehrere Schutzebenen und proaktive Maßnahmen. Hier finden Sie eine detaillierte Anleitung, wie sich Benutzer schützen können:

Durch die Implementierung dieser umfassenden Sicherheitsmaßnahmen können Benutzer ihr Risiko von Malware- und Ransomware-Angriffen erheblich reduzieren und sicherstellen, dass sie im Falle eines Vorfalls wirksam reagieren können.

Der von der Boost Ransomware als Popup-Fenster generierte Lösegeldbrief lautet:

'All your files have been encrypted!

All your files have been encrypted due to a security problem with your PC. If you want to restore them, write us to the e-mail boston.crypt@tuta.io

Write this ID in the title of your message -

In case of no answer in 24 hours write us to theese e-mails:boston.crypt@tuta.io

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us. After payment we will send you the decryption tool that will decrypt all your files.

Free decryption as guarantee

Before paying you can send us up to 1 file for free decryption. The total size of files must be less than 1Mb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.)

How to obtain Bitcoins

The easiest way to buy bitcoins is LocalBitcoins site. You have to register, click 'Buy bitcoins', and select the seller by payment method and price.

hxxps://localbitcoins.com/buy_bitcoins

Also you can find other places to buy Bitcoins and beginners guide here:

hxxp://www.coindesk.com/information/how-can-i-buy-bitcoins/

Attention!

Do not rename encrypted files.

Do not try to decrypt your data using third party software, it may cause permanent data loss.

Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.The text file created by Boost Ransomware delivers the following message:

all your data has been locked us

You want to return?

write email boston.crypt@tuta.io'

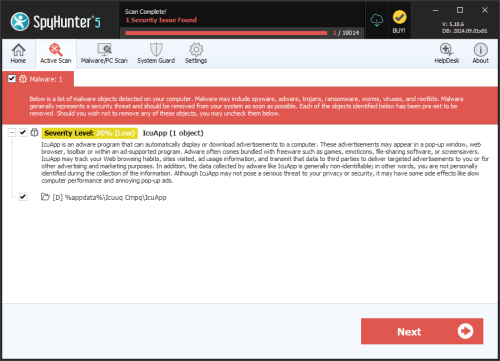

SpyHunter erkennt und entfernt Boost-Ransomware

Deatils zum Dateisystem

| # | Dateiname | MD5 |

Erkennungen

Erkennungen: Die Anzahl der bestätigten und vermuteten Fälle einer bestimmten Bedrohung, die auf infizierten Computern erkannt wurden, wie von SpyHunter gemeldet.

|

|---|---|---|---|

| 1. | file.exe | ecaabe4dd049bb5afb8da368fc99f7f4 | 1 |