Zerberus

Anstatt ihre eigenen Hacking-Tools bei verschiedenen Bedrohungsoperationen zu verwenden, entscheiden sich Cyberkriminelle manchmal dafür, sie stattdessen als Service zu verkaufen. Dieser Trend wird Malware-as-a-Service genannt und ist in der Welt der Cyberkriminalität ziemlich beliebt. Auf diese Weise können auch Personen ohne technische Kenntnisse eine Bedrohung bedienen und Einnahmen auf dem Rücken unschuldiger Benutzer erzielen. Kürzlich haben Malware-Forscher eine neue Malware-as-a-Service entdeckt, die in einem Hacker-Forum angeboten wird. Diese Bedrohung wird Cerberus genannt und soll in der Russischen Föderation entstanden sein. Cerberus ist ein Android-basierter Banking-Trojaner mit beeindruckenden Fähigkeiten, wichtige Daten zu sammeln und Malware-Debugging-Software zu vermeiden.

Anstatt ihre eigenen Hacking-Tools bei verschiedenen Bedrohungsoperationen zu verwenden, entscheiden sich Cyberkriminelle manchmal dafür, sie stattdessen als Service zu verkaufen. Dieser Trend wird Malware-as-a-Service genannt und ist in der Welt der Cyberkriminalität ziemlich beliebt. Auf diese Weise können auch Personen ohne technische Kenntnisse eine Bedrohung bedienen und Einnahmen auf dem Rücken unschuldiger Benutzer erzielen. Kürzlich haben Malware-Forscher eine neue Malware-as-a-Service entdeckt, die in einem Hacker-Forum angeboten wird. Diese Bedrohung wird Cerberus genannt und soll in der Russischen Föderation entstanden sein. Cerberus ist ein Android-basierter Banking-Trojaner mit beeindruckenden Fähigkeiten, wichtige Daten zu sammeln und Malware-Debugging-Software zu vermeiden.

Inhaltsverzeichnis

Günstig und regelmäßig aktualisiert

Im Gegensatz zum beliebten Banking-Trojaner Anubis ist der Banking-Trojaner Cerberus ziemlich billig, was ihm wahrscheinlich sofort große Aufmerksamkeit verschaffen wird. Darüber hinaus sorgt der Entwickler des Cerberus-Trojaners dafür, dass das Hacking-Tool regelmäßig aktualisiert wird, was diesen Malware-as-a-Service für potenzielle Käufer noch attraktiver macht.

Diese Woche in Malware Ep8: COVID-19-Sperre führt zu einer Zunahme von Telearbeitsbetrug #thisweekinmalware

Phishing-Overlays

Der Banking-Trojaner Cerberus setzt auf Display-Phishing-Overlays, wenn der Benutzer hauptsächlich versucht, mit einer legitimen Banking-Anwendung zu interagieren. Dieser Trojaner verfügt auch über ein Keylogger-Modul, mit dem seine Betreiber Daten des Opfers sammeln können, z. B. Benutzernamen und Passwörter für verschiedene Konten. Darüber hinaus kann diese Bedrohung auch die Kontaktliste des Benutzers sammeln.

Cerberus-Hacker versuchen, Geräteeinstellungen zu ändern und Malware über soziale Medien zu bewerben

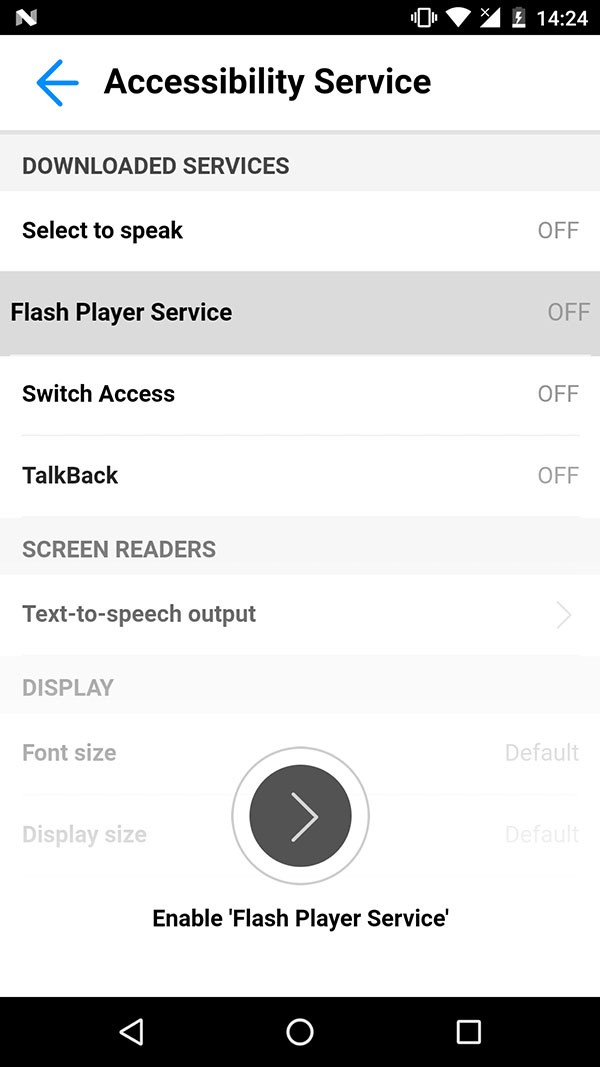

Der zugrunde liegende Code, der Cerberus den Zugriff auf ein infiziertes Gerät ermöglicht, beginnt damit, dass die Barrierefreiheitsdienste von Android-Geräten für bestimmte Berechtigungen modifiziert werden, wie in der Abbildung unten gezeigt.

Mit Cerberus infiziertes Android-Gerät, dessen Einstellungen für den Barrierefreiheitsdienst geändert wurden – Quelle: Threatfabric.com

Mehrere Sicherheitsforscher haben herausgefunden, dass die Bedrohungsakteure hinter der Banking-Malware Cerberus über einen offiziellen Twitter-Account verfügen, der in der Vergangenheit verwendet wurde, um Inhalte und Medieninhalte zur Verbreitung der Malware zu bewerben. Der Screenshot unten stammt von ihrem Twitter-Account einer kürzlich durchgeführten Werbekampagne.

Bild des Twitter-Accounts und der Tweets der Cerberus-Hacker, die für ihre Malware werben – Quelle: Threatfabric.com

Begrenzte Anzahl von Bankanwendungen im Ziel

Die Zahl der Banking-Websites und -Anwendungen, auf die der Cerberus-Trojaner programmiert wurde, ist noch ziemlich begrenzt. Darunter befinden sich sieben US-Bankanwendungen, sieben französische Bankanwendungen und eine japanische Bankanwendung. Abgesehen von den Bankanwendungen hat der Cerberus-Trojaner auch fünfzehn Nicht-Bankanwendungen auf seiner Zielliste. Die Bedrohung ist in der Lage, zu erkennen, wenn ein Benutzer eine der Anwendungen auf ihrer Liste öffnet, und würde sie dazu verleiten, ihre Anmeldeinformationen in einem gefälschten Phishing-Overlay einzugeben, das fast identisch mit dem legitimen Overlay des Bankportals ist. Der Banking-Trojaner Cerberus kann möglicherweise auch die Zwei-Faktor-Authentifizierung umgehen, die viele Banking-Websites als zusätzliche Sicherheitsmaßnahme anbieten.

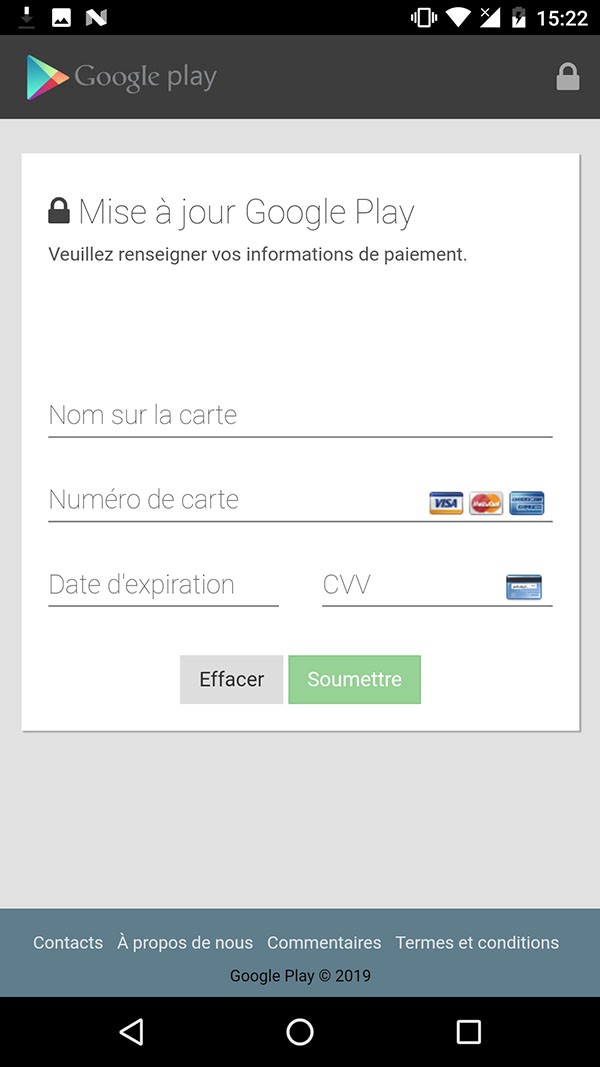

Die vielen cleveren Aktionen von Cerberus Trojan beinhalten Flash-Overlays. Bei einem solchen Vorgang wird der Benutzer gezielt angesprochen, indem ein Flash-Overlay angezeigt wird, das wie ein harmloser Anmeldebildschirm aussieht, wie in der Abbildung unten gezeigt. Durch ein solches Overlay kann Cerberus Bankdaten oder Kreditkarteninformationen von dem Benutzer erhalten, der kein Problem vermutet, da das Anzeigeformular legitim aussieht. Die Sandbox-Umgebung kann Cerberus dazu auffordern, die Daten dann zu sammeln und seine schädlichen Funktionen auszuführen.

Beispiel für ein Flash-Overlay-Kartenformular eines mit Cerberus infizierten Geräts - Quelle: Threatfabric.com

Um eine potenzielle Sandbox-Umgebung zu vermeiden, verwendet der Banking-Trojaner Cerberus eine interessante Technik. Dieser Trojaner überprüft, ob er auf einem legitimen Gerät ausgeführt wird, indem er einen der Sensoren verwendet, die für das Zählen der Schritte des Benutzers verantwortlich sind – wenn er auf Null bleibt, bleibt die Malware inaktiv. Wenn jedoch eine bestimmte Anzahl von Schritten erreicht wird, wird Cerberus mit seiner schädlichen Aktivität fortfahren.

Es ist wahrscheinlich, dass sich viele Cyber-Gauner für dieses Malware-as-a-Service-Angebot interessieren, und wir werden in naher Zukunft eine Welle von Angriffen mit dem Trojaner Cerberus erleben. Android-Benutzer müssen aufhören, die Bedeutung der Sicherheit ihrer Geräte zu unterschätzen, und sicherstellen, dass eine legitime Anti-Malware-Anwendung installiert wird, die ihre intelligenten Geräte vor Bedrohungen wie dem Banking-Trojaner Cerberus schützt.