Xorist Ransomware

Wertungsliste der Bedrohung

EnigmaSoft Bedrohungs-Scorecard

EnigmaSoft Threat Scorecards sind Bewertungsberichte für verschiedene Malware-Bedrohungen, die von unserem Forschungsteam gesammelt und analysiert wurden. EnigmaSoft Threat Scorecards bewerten und stufen Bedrohungen anhand verschiedener Metriken ein, darunter reale und potenzielle Risikofaktoren, Trends, Häufigkeit, Prävalenz und Persistenz. EnigmaSoft Threat Scorecards werden regelmäßig auf der Grundlage unserer Forschungsdaten und -metriken aktualisiert und sind für eine Vielzahl von Computerbenutzern nützlich, von Endbenutzern, die nach Lösungen suchen, um Malware von ihren Systemen zu entfernen, bis hin zu Sicherheitsexperten, die Bedrohungen analysieren.

EnigmaSoft Threat Scorecards zeigen eine Vielzahl nützlicher Informationen an, darunter:

Ranking: Das Ranking einer bestimmten Bedrohung in der Bedrohungsdatenbank von EnigmaSoft.

Schweregrad: Der ermittelte Schweregrad eines Objekts, numerisch dargestellt, basierend auf unserem Risikomodellierungsprozess und unserer Forschung, wie in unseren Kriterien zur Bedrohungsbewertung erläutert.

Infizierte Computer: Die Anzahl der bestätigten und vermuteten Fälle einer bestimmten Bedrohung, die auf infizierten Computern entdeckt wurden, wie von SpyHunter gemeldet.

Siehe auch Kriterien für die Bedrohungsbewertung .

| Bedrohungsstufe: | 100 % (Hoch) |

| Infizierte Computer: | 45 |

| Zum ersten Mal gesehen: | April 13, 2016 |

| Zuletzt gesehen: | September 15, 2020 |

| Betroffene Betriebssysteme: | Windows |

Die Xorist Ransomware ist ein Familien-Ransomware-Trojaner, der als RaaS (Ransomware as a Service) angeboten wird. Sicherheitsanalysten stellten einen deutlichen Anstieg der Xorist Ransomware-Infektionen und Anfragen nach Hilfe bei Problemen mit dieser Bedrohung fest. Die Xorist Ransomware-Varianten werden mithilfe eines Ransomware-Builders erstellt, mit dem Betrüger schnell eine benutzerdefinierte Version dieser Ransomware-Bedrohung erstellen können. Die einfache Anpassung der Xorist Ransomware-Varianten erschwert es PC-Sicherheitsforschern, Lösungen anzubieten, da es unzählige Varianten dieser Bedrohung gibt, die unterschiedliche verschlüsselte Dateierweiterungen, Verschlüsselung, Lösegeldnachrichten und verschiedene andere Strategien verwenden. Glücklicherweise konnten PC-Sicherheitsanalysten den Ransomware-Builder finden, mit dem die Xorist Ransomware-Varianten erstellt und ein Entschlüsseler für alle Bedrohungen in dieser Familie von Ransomware-Trojanern erstellt wird. Wenn Ihre Dateien mit einer Variante der Xorist Ransomware verschlüsselt wurden, kann Ihnen das Entschlüsselungsprogramm dabei helfen, Ihre Dateien wiederherzustellen, ohne das Lösegeld bezahlen zu müssen.

Inhaltsverzeichnis

Die Xorist Ransomware und die vielen Varianten dieser Bedrohung

Es ist einfach, eine Variante der Xorist Ransomware zu erstellen, wenn Sie Zugriff auf deren Builder haben. Derzeit heißt der Builder für die Xorist Ransomware "Encoder Builder v. 24" und kann in unterirdischen Foren im Dark Web erworben werden. Sobald die Betrüger über den Builder verfügen, können sie verschiedene Kontrollkästchen ausfüllen und die gewünschten Optionen auswählen, um auf einfache Weise eine benutzerdefinierte Version der Xorist Ransomware zu erstellen. Sie können die Methode ihrer Wahl verwenden, um ihre Bedrohungen zu verbreiten, einschließlich Spam-E-Mail-Nachrichten oder schädlicher Botnets. Der Builder für Xorist Ransomware verfügt über eine Standard-Lösegeldnotiz, die die Option zum Senden einer SMS-Textnachricht mit einer ID-Nummer an eine bestimmte Nummer enthält. Auf diese Weise können die Betrüger das Opfer mit ihrer ID-Nummer abgleichen und ihnen das Passwort senden, um ihre Dateien zu entschlüsseln, sobald sie das Lösegeld bezahlt haben. Alle Varianten einer benutzerdefinierten ausführbaren Xorist Ransomware-Datei verwenden dasselbe Kennwort, das beim Erstellen der Xorist Ransomware-Variante ausgewählt wird (und zufällig ausgewählt werden kann).

Sehen Sie sich die Standardeinstellungen der Xorist Ransomware-Variante an

Die Standardverschlüsselungsoption für die Xorist Ransomware-Varianten ist TEA, und das Standardkennwort lautet 4kuxF2j6JU4i18KGbEYLyK2d. Die Standardversion der Xorist Ransomware verwendet die Dateierweiterung EnCiPhErEd. Die mit der Xorist Ransomware verknüpfte Standard-Lösegeldnotiz heißt HOW TO DECRYPT FILES.txt und enthält den folgenden Text:

Beachtung! Alle Ihre Dateien sind verschlüsselt!

Um Ihre Dateien wiederherzustellen und darauf zuzugreifen,

Bitte senden Sie eine SMS mit dem Text XXXX an die JJJJ-Nummer.

Sie haben N Versuche, den Code einzugeben.

Wenn diese Anzahl überschritten wurde,

Alle Daten werden irreversibel zerstört.

Seien Sie vorsichtig, wenn Sie den Code eingeben!

Standardmäßig zielen die Xorist Ransomware-Varianten auf die folgenden Erweiterungen ab (weitere können zur Liste hinzugefügt werden):

* .zip, * .rar, * .7z, * .tar, * .gzip, * .jpg, * .jpeg, * .psd, * .cdr, * .dwg, * .max, * .bmp, *. gif, * .png, * .doc, * .docx, * .xls, * .xlsx, * .ppt, * .pptx, * .txt, * .pdf, * .djvu, * .htm, * .html, * .mdb, * .cer, * .p12, * .pfx, * .kwm, * .pwm, * .1cd, * .md, * .mdf, * .dbf, * .odt, * .vob, *. ifo, * .lnk, * .torrent, * .mov, * .m2v, * .3gp, * .mpeg, * .mpg, * .flv, * .avi, * .mp4, * .wmv, * .divx, * .mkv, * .mp3, * .wav, * .flac, * .ape, * .wma, * .ac3.

Betrüger können den Builder für Xorist Ransomware verwenden, um den Lösegeldnotiztext, verschlüsselte Dateierweiterungen, Dateitypen, die Anzahl der zulässigen Kennwortversuche, die Anzeige der Lösegeldnachricht, die TEA- oder XOR-Verschlüsselung, das Entschlüsselungskennwort und das Symbol für das zu ändern Ausführbare Datei der Bedrohung, ob das Desktop-Image des betroffenen Computersystems geändert werden soll, automatischer Start, ob Text-Lösegeldnotizen gelöscht werden sollen, ob die Xorist-Ransomware mit UPX gepackt werden soll usw. Die Xorist-Ransomware ist keine besonders ausgefeilte Ransomware-Trojaner-Infektion . Die Tatsache, dass die Xorist Ransomware so hochgradig anpassbar und einfach zu erstellen ist, kann jedoch die Gefahr darstellen, dass zahlreiche neue Infektionen und Betrüger zu einer bereits erhöhten Anzahl von Ransomware-Infektionen führen.

Update 5. Januar 2019 - BooM Ransomware

Die BooM Ransomware, oder wie der Autor sie nennt, die "Boom Ransomeware", ist ein Verschlüsselungstrojaner, der eine angepasste Version der Xorist Ransomware und eine neue GUI (General User Interface) lädt. Die BooM Ransomware wird mit dem Xorist Builder hergestellt, unterscheidet sich jedoch von den meisten Versionen, die wir zuvor aufgezeichnet haben, wie der Xorist-XWZ Ransomware und der Xorist-Frozen Ransomware . Es wird angenommen, dass sich die BooM Ransomware über Spam-E-Mails und gefälschte Hacking-Tools für Social-Media-Dienste unter PC-Benutzern verbreitet. Berichten zufolge verwenden die Ransomware-Betreiber Programme wie "Hack Facebook 2019", um die Bedrohungsnutzlast bereitzustellen.

Es ist bekannt, dass die BooM Ransomware auf den infizierten Geräten einen Prozess namens "Tempsvchost.exe" und "BooM.exe" erstellt. Die BooM Ransomware wurde entwickelt, um Daten wie Fotos, Audio, Video, Text, PDFs und Datenbanken auf den gefährdeten Computern zu verschlüsseln. Die BooM Ransomware verschlüsselt Dateien und entfernt die von Windows erstellten Shadow Volume-Kopien, um die Datenwiederherstellung zu verhindern. Sie sollten jedoch in der Lage sein, Datensicherungen zu verwenden, die mit anderen Sicherungsdiensten erstellt wurden, die den Windows-Benutzern zur Verfügung stehen. Die BooM Ransomware erstellt ein Programmfenster mit dem Titel "Boom Ransomeware", eine Textnotiz mit dem Namen "HOW TO DECRYPT FILES.txt", und hinterlässt einen Desktop-Bildhintergrund, um die Opfer darüber zu informieren, was mit ihren Daten passiert ist. Die betroffenen Dateien erhalten die Erweiterung '.Boom' und so etwas wie 'Anthem 2019.mp4' wird in 'Anthem 2019.mp4.Boom' umbenannt.

Der von der BooM Ransomware bereitgestellte Desktop-Hintergrund ist ein schwarzer Bildschirm mit rotem Text oben, der lautet:

'ooooops Sie wurden mit einem Virus Boom Ransomeware infiziert

Alle Ihre Dateien wurden verschlüsselt, um den Encoder zu entschlüsseln. Pin eingeben

Um Ihnen das Passwort zum Entschlüsseln von Dateien anzuzeigen

bis bald'

Das Programmfenster enthält ein neues Symbol - ein rotes Schlosssymbol, den Kontonamen des Benutzers und einen Link zu einem Konto auf Facebook, das jemandem namens Mohamed Naser Ahmed gehört. Zum Zeitpunkt des Schreibens hat der Benutzer den Namen in "Ibrahim Rady" geändert und die Seite bleibt aktiv. Der Text im Fenster 'Boom Ransomeware' lautet:

'Herzlich willkommen

in Boom Ransomeware

Ooooops Alle Ihre Dateien wurden

Mit Passwort verschlüsselt

Um das Passwort anzuzeigen, geben Sie zuerst die PIN ein

Bis bald

Passwort ::: [TEXT BOX] [Kopieren | TASTE]

PIN eingeben [TEXT BOX] [Passwort anzeigen | TASTE]

[Get PIN | BUTTON] '

Seltsamerweise entscheiden sich die Betreiber der BooM Ransomware dafür, mit den infizierten Benutzern über Facebook zu verhandeln. Der oben erwähnte Hinweis - 'DECRYPT FILES.txt' - befindet sich auf dem Desktop und enthält die folgende Meldung:

'So entschlüsseln Sie Dateien

Holen Sie sich Ihren Stift

Reinigen Sie es im Virus

Um das Passwort zum Entschlüsseln der Dateien zu extrahieren

In einem Ordner auf Ihrem Desktop

Geben Sie es dann in ein Passwort in das kleine Fenster ein, das Ihnen angezeigt wird

Für Stift

Sprich mit mir auf Facebook

Mein Name = Mohamed Naser Ahmed

meine ID = 100027091457754 '

Computerforscher entdeckten jedoch eine fest codierte PIN und ein Passwort in der BooM Ransomware. PC-Benutzer, die während der Erstveröffentlichung der BooM Ransomware möglicherweise kompromittiert wurden, versuchen möglicherweise, die PIN '34584384186746875497' und das Kennwort 'B3ht4w316MsyQS47Sx18SA4q' in das Programmfenster 'Boom Ransomeware' einzugeben. Wir sind uns nicht sicher, ob die zuvor erwähnte PIN und das Passwort für alle funktionieren würden, aber Sie sollten es versuchen. Zahlen Sie kein Geld auf die Konten, die über die BooM Ransomware beworben werden, und vermeiden Sie den Kontakt mit potenziellen "Entschlüsselungsdiensten", die in Bitcoin bezahlt werden. Es ist besser, sich von einem Computertechniker und Ihrem bevorzugten Anbieter für Cybersicherheit helfen zu lassen. Es ist möglicherweise möglich, die von der BooM Ransomware betroffenen Daten zu dekodieren, wenn Sie sich an Experten wenden, die mit Ransomware-Beispielen arbeiten.

Zu den Erkennungsnamen für die BooM Ransomware gehören:

Artemis! E8E07496DF53

HEUR / QVM11.1.5569.Malware.Gen

Malware @ # 38vlyeighbrin

Lösegeld: Win32 / Sorikrypt.A

Ransom_Sorikrypt.R014C0DLN18

TR / Ransom.Xorist.EJ

TrojWare.Win32.Kryptik.ER@4o1ar2

Trojaner (001f8f911)

Trojan-Ransom.Win32.Xorist.ln

Trojan.GenericKD.40867299 (B)

Trojan.Ransom.AIG

Trojan.Win32.Xorist.4! C.

bösartig.92f093

böswilliges Vertrauen 100% (W)

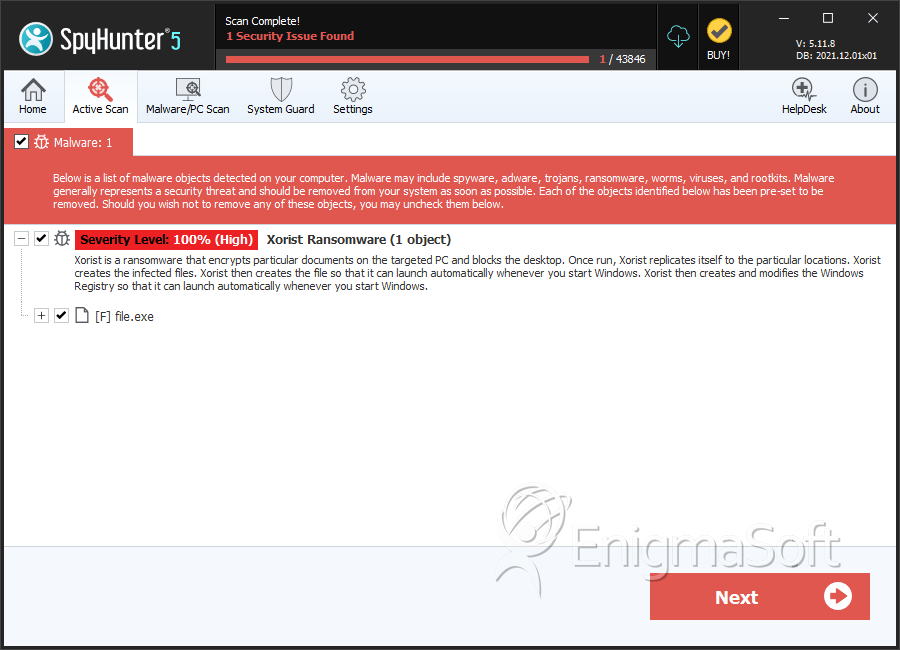

SpyHunter erkennt und entfernt Xorist Ransomware

Deatils zum Dateisystem

| # | Dateiname | MD5 |

Erkennungen

Erkennungen: Die Anzahl der bestätigten und vermuteten Fälle einer bestimmten Bedrohung, die auf infizierten Computern erkannt wurden, wie von SpyHunter gemeldet.

|

|---|---|---|---|

| 1. | file.exe | e9db7fe38dfea5668c74d6f192ae847b | 1 |

| 2. | file.exe | 27def0c68ee542333a8a99995429273a | 1 |

| 3. | file.exe | 1a2bcbcf04aeb44e406cc0b12e095fb4 | 0 |