Trojan.Dropper

Wertungsliste der Bedrohung

EnigmaSoft Bedrohungs-Scorecard

EnigmaSoft Threat Scorecards sind Bewertungsberichte für verschiedene Malware-Bedrohungen, die von unserem Forschungsteam gesammelt und analysiert wurden. EnigmaSoft Threat Scorecards bewerten und stufen Bedrohungen anhand verschiedener Metriken ein, darunter reale und potenzielle Risikofaktoren, Trends, Häufigkeit, Prävalenz und Persistenz. EnigmaSoft Threat Scorecards werden regelmäßig auf der Grundlage unserer Forschungsdaten und -metriken aktualisiert und sind für eine Vielzahl von Computerbenutzern nützlich, von Endbenutzern, die nach Lösungen suchen, um Malware von ihren Systemen zu entfernen, bis hin zu Sicherheitsexperten, die Bedrohungen analysieren.

EnigmaSoft Threat Scorecards zeigen eine Vielzahl nützlicher Informationen an, darunter:

Ranking: Das Ranking einer bestimmten Bedrohung in der Bedrohungsdatenbank von EnigmaSoft.

Schweregrad: Der ermittelte Schweregrad eines Objekts, numerisch dargestellt, basierend auf unserem Risikomodellierungsprozess und unserer Forschung, wie in unseren Kriterien zur Bedrohungsbewertung erläutert.

Infizierte Computer: Die Anzahl der bestätigten und vermuteten Fälle einer bestimmten Bedrohung, die auf infizierten Computern entdeckt wurden, wie von SpyHunter gemeldet.

Siehe auch Kriterien für die Bedrohungsbewertung .

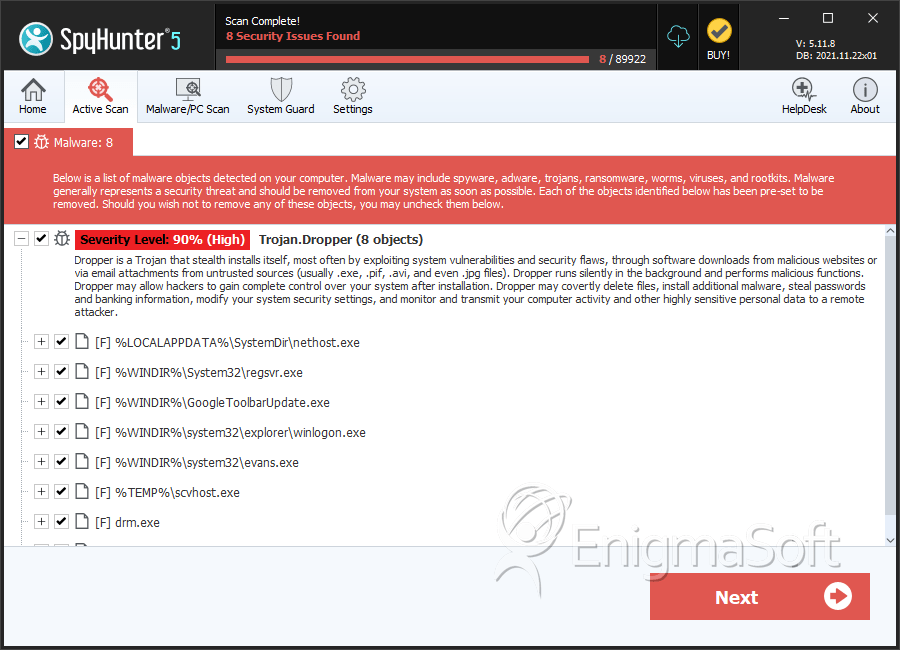

| Bedrohungsstufe: | 90 % (Hoch) |

| Infizierte Computer: | 3,496 |

| Zum ersten Mal gesehen: | July 24, 2009 |

| Zuletzt gesehen: | May 4, 2024 |

| Betroffene Betriebssysteme: | Windows |

Ein Trojan.Dropper wurde entwickelt, um eine Nutzlast auf das Computersystem des Opfers zu übertragen. Ein Trojan.Dropper führt jedoch normalerweise einen groß angelegten Angriff aus, normalerweise nicht die endgültige Infektion selbst. Typischerweise besteht eines der Hauptziele von Computerkriminellen darin, Wege zu finden, Malware auf dem Computer ihres Opfers zu installieren, ohne das Opfer vor dem Eindringen zu warnen. Ein Trojan.Dropper ist eine typische Methode, die weit verbreitet ist. Typischerweise enthält ein Trojan.Dropper eine Malware-Infektion, die darauf ausgelegt ist, die Infektion zu übertragen, indem sie auf das Dateisystem des Computers des Opfers kopiert wird. Ein Trojan.Dropper installiert und führt die installierte Malware in der Regel aus und löscht sich dann oft selbst oder bleibt auf dem Computersystem des Opfers einfach harmlos.

Ein Trojan.Dropper ist für das Opfer normalerweise verwirrend und darauf ausgelegt, keine Symptome zu verursachen. Ein typisches Beispiel für einen Trojan.Dropper ist ein gefälschter Bildschirmschoner, der beim Öffnen einfach eine Fehlermeldung anzeigt. Auch wenn die Fehlermeldung echt aussehen mag, war es tatsächlich Teil der Taktik von Trojan.Dropper, seine Payload zu installieren, ohne dass der Benutzer sich des Problems bewusst ist. Viele Trojan.Dropper-Infektionen enthalten einen Verschlüsselungsalgorithmus oder eine Art Verschleierungs- oder Packalgorithmus, um ihre Erkennung und Entfernung viel schwieriger als normal zu machen.

Normalerweise wird ein Trojan.Dropper erstellt, um Malware zu verteilen, da ein Trojan.Dropper relativ billig und einfach zu verteilen ist. Ein Trojan.Dropper stellt auch für die Kriminellen, die ihn erstellen, ein geringes Risiko dar, da es für sie einfach ist, seine Spuren zu verwischen, wenn es mehrere Schritte bis zu einer Infektion gibt. Eines der Merkmale von Trojan.Dropper-Infektionen, die sie für Kriminelle attraktiv machen, ist jedoch, dass sie leicht getarnt werden können, indem einfach ihr Symbol und ihr Dateiname geändert werden. Die Nutzlast eines typischen Trojan.Droppers variiert von Fall zu Fall. Typischerweise legen sie ausführbare Dateien ab, die dann das Computersystem des Opfers infizieren oder Malware von einem entfernten Standort herunterladen können.

Es gibt nur wenige Symptome, die mit einem Trojan.Dropper verbunden sind. Einige Arten von Trojan.Dropper-Infektionen zeigen eine gefälschte Fehlermeldung an, während sie ihre Payload löschen. Meistens zeigt ein Trojan.Dropper jedoch überhaupt keine Anzeichen einer Infektion. Üblicherweise werden die Symptome auf einem infizierten Computersystem durch die Payload von Trojan.Dropper und nicht durch den Dropper verursacht. Einige Beispiele für Trojan.Dropper-Infektionen werden mit Rootkits in Verbindung gebracht, die die Payload von Trojan.Dropper verbergen und möglicherweise auch Änderungen an den Systemeinstellungen und der Windows-Registrierung vornehmen.

Inhaltsverzeichnis

Aliasnamen

15 Sicherheitsanbieter haben diese Datei als bösartig gekennzeichnet.

| Antiviren Software | Erkennung |

|---|---|

| AVG | RemoteAdmin.ARL |

| Fortinet | Riskware/ESurveiller |

| Ikarus | not-a-virus:Monitor.Win32.007SpySoft.308 |

| Sophos | e-Surveiller |

| AntiVir | SPR/Tool.E.Surveiller.D |

| F-Secure | Application.E.Surveiller |

| Kaspersky | not-a-virus:RemoteAdmin.Win32.eSurveiller.120 |

| eSafe | Virus in password protected archive |

| F-Prot | W32/eSurveiller.A |

| K7AntiVirus | Unwanted-Program |

| McAfee | Generic PUP.d |

| Panda | Trj/OCJ.A |

| AVG | Generic29.CEHH |

| Fortinet | W32/Injector.JLH!tr |

| Ikarus | MSIL |

SpyHunter erkennt und entfernt Trojan.Dropper

Deatils zum Dateisystem

| # | Dateiname | MD5 |

Erkennungen

Erkennungen: Die Anzahl der bestätigten und vermuteten Fälle einer bestimmten Bedrohung, die auf infizierten Computern erkannt wurden, wie von SpyHunter gemeldet.

|

|---|---|---|---|

| 1. | hodhTBky6vN1.exe | e090572a3eb5ac6f1453926eae14ecec | 3,349 |

| 2. | regsvr.exe | e9f7627d4710e414b579003332287f05 | 32 |

| 3. | GoogleToolbarUpdate.exe | ce7679af9d8ad929a58e4398a8d382f8 | 7 |

| 4. | winlogon.exe | 155cca87bd1630c1550c15eff43c2b7a | 5 |

| 5. | evans.exe | fc1c976f0884c1b8e70b76a17d4ab6a3 | 4 |

| 6. | scvhost.exe | b751e973a0fa7cffcf60a548552ce45e | 2 |

| 7. | drm.exe | ccd63de22be14961e4357cca58eb8c5c | 1 |

| 8. | vscrtapp.exe | 1aca09c5eefb37539e86ec86dd3be72f | 1 |

| 9. | CLADD | 66e10615b5a98f6233650e7c01c8583d | 0 |

| 10. | CLADD | 3fd6fa1030e552338d2e5f5d4225342b | 0 |

| 11. | CLADD | bafbe70a02269df4b56ef48d9e250639 | 0 |

| 12. | CLADD | 007462b240ed46276d04935dfb59beb1 | 0 |

| 13. | CLADD | 2415eddcabb08b23deaf9d9e18e4b22d | 0 |

| 14. | CLADD | e2c82136ef5c002de2822a8ee7b36d4e | 0 |

| 15. | CLADD | 51de224c0942f0be15bb6f3eea8f27d4 | 0 |

| 16. | CLADD | 827c1269a52208f5094c36402015ef17 | 0 |

| 17. | CLADD | 50ae8903665b931c4553e7802003aafd | 0 |

| 18. | mediacodec.exe | a75d2ed1598b587cd5d5cd0b15163c9d | 0 |

| 19. | init.exe | fe9b99190fbbfcb4de1dbe77539a69c6 | 0 |

| 20. | ddexpshare.exe | d1b6f11c70a01983cd9d4822f5b06174 | 0 |

| 21. | svhost.exe | 979235c02243347568330cacbd00d739 | 0 |

| 22. | Svchost.exe | efbbda1cba44bc9d853269ed1f4efa41 | 0 |

| 23. | explorers.exe | 8135ad5d2966e8791cae5e80a79d8e87 | 0 |

| 24. | lsass.exe | 0d71c6ab6cbb7e701dcef8b1accf547d | 0 |

| 25. | winsys.exe | 166b5b6018e3475bedb35ae0d0eb64b2 | 0 |

| 26. | winsys.exe | ef019c4bdaffab7396649b6b072860a1 | 0 |

| 27. | win32.exe | bc588ff0a21c11d80af7d62584d4ab15 | 0 |

| 28. | new order.exe | f9da7ecfd5d1ac2510ca9113995f3b94 | 0 |