RemcosRAT

Wertungsliste der Bedrohung

EnigmaSoft Bedrohungs-Scorecard

EnigmaSoft Threat Scorecards sind Bewertungsberichte für verschiedene Malware-Bedrohungen, die von unserem Forschungsteam gesammelt und analysiert wurden. EnigmaSoft Threat Scorecards bewerten und stufen Bedrohungen anhand verschiedener Metriken ein, darunter reale und potenzielle Risikofaktoren, Trends, Häufigkeit, Prävalenz und Persistenz. EnigmaSoft Threat Scorecards werden regelmäßig auf der Grundlage unserer Forschungsdaten und -metriken aktualisiert und sind für eine Vielzahl von Computerbenutzern nützlich, von Endbenutzern, die nach Lösungen suchen, um Malware von ihren Systemen zu entfernen, bis hin zu Sicherheitsexperten, die Bedrohungen analysieren.

EnigmaSoft Threat Scorecards zeigen eine Vielzahl nützlicher Informationen an, darunter:

Ranking: Das Ranking einer bestimmten Bedrohung in der Bedrohungsdatenbank von EnigmaSoft.

Schweregrad: Der ermittelte Schweregrad eines Objekts, numerisch dargestellt, basierend auf unserem Risikomodellierungsprozess und unserer Forschung, wie in unseren Kriterien zur Bedrohungsbewertung erläutert.

Infizierte Computer: Die Anzahl der bestätigten und vermuteten Fälle einer bestimmten Bedrohung, die auf infizierten Computern entdeckt wurden, wie von SpyHunter gemeldet.

Siehe auch Kriterien für die Bedrohungsbewertung .

| Rangfolge: | 4,425 |

| Bedrohungsstufe: | 80 % (Hoch) |

| Infizierte Computer: | 26,563 |

| Zum ersten Mal gesehen: | October 16, 2016 |

| Zuletzt gesehen: | August 5, 2024 |

| Betroffene Betriebssysteme: | Windows |

Remcos RAT (Remote Access Trojan) ist eine hochentwickelte Malware, die darauf ausgelegt ist, Windows-Betriebssysteme zu infiltrieren und zu steuern. Remcos wurde von einem deutschen Unternehmen namens Breaking Security als legitimes Fernsteuerungs- und Überwachungstool entwickelt und verkauft und wird häufig von Cyberkriminellen für böswillige Zwecke missbraucht. Dieser Artikel befasst sich mit den Eigenschaften, Fähigkeiten, Auswirkungen und Abwehrmaßnahmen von Remcos RAT sowie mit den jüngsten bemerkenswerten Vorfällen im Zusammenhang mit seinem Einsatz.

Inhaltsverzeichnis

Bereitstellungs- und Infektionsmethoden

Phishing-Angriffe

Remcos wird normalerweise durch Phishing-Angriffe verbreitet, bei denen ahnungslose Benutzer dazu verleitet werden, schädliche Dateien herunterzuladen und auszuführen. Diese Phishing-E-Mails enthalten oft:

Schädliche, als PDFs getarnte ZIP-Dateien, die vorgeben, Rechnungen oder Bestellungen zu sein.

Microsoft Office-Dokumente mit eingebetteten bösartigen Makros, die dazu bestimmt sind, die Malware bei Aktivierung bereitzustellen.

Ausweichtechniken

Um einer Entdeckung zu entgehen, setzt Remcos fortschrittliche Techniken ein, wie zum Beispiel:

- Prozessinjektion oder Prozessaushöhlung : Mit dieser Methode kann Remcos innerhalb eines legitimen Prozesses ausgeführt werden und so die Erkennung durch Antivirensoftware vermeiden.

- Persistenzmechanismen : Nach der Installation stellt Remcos sicher, dass es aktiv bleibt. Hierzu werden Mechanismen eingesetzt, die es ermöglichen, im Hintergrund und verborgen vor dem Benutzer zu laufen.

Command-and-Control (C2) Infrastruktur

Eine Kernfunktion von Remcos ist seine Command-and-Control-Funktionalität (C2). Die Malware verschlüsselt ihren Kommunikationsverkehr auf dem Weg zum C2-Server, sodass es für Netzwerksicherheitsmaßnahmen schwierig ist, die Daten abzufangen und zu analysieren. Remcos verwendet Distributed DNS (DDNS), um mehrere Domänen für seine C2-Server zu erstellen. Mit dieser Technik kann die Malware Sicherheitsvorkehrungen umgehen, die auf der Filterung des Datenverkehrs zu bekannten bösartigen Domänen beruhen, und so ihre Widerstandsfähigkeit und Beständigkeit verbessern.

Fähigkeiten von Remcos RAT

Remcos RAT ist ein leistungsstarkes Tool, das Angreifern zahlreiche Möglichkeiten bietet und eine umfassende Kontrolle und Ausnutzung infizierter Systeme ermöglicht:

Rechteerweiterung

Remcos kann auf einem infizierten System Administratorrechte erlangen und dadurch Folgendes tun:

- Deaktivieren Sie die Benutzerkontensteuerung (UAC).

- Führen Sie verschiedene bösartige Funktionen mit erhöhten Berechtigungen aus.

Verteidigungsausweichmanöver

Durch Prozessinjektion bettet sich Remcos in legitime Prozesse ein und ist dadurch für Antivirensoftware schwer zu erkennen. Darüber hinaus wird seine Präsenz vor Benutzern durch die Fähigkeit, im Hintergrund zu laufen, noch besser verborgen.

Datensammlung

Remcos ist in der Lage, eine breite Palette von Daten aus dem infizierten System zu sammeln, darunter:

- Tastenanschläge

- Screenshots

- Audioaufnahmen

- Inhalt der Zwischenablage

- Gespeicherte Passwörter

Auswirkungen einer Remcos-RAT-Infektion

Die Folgen einer Remcos-Infektion sind schwerwiegend und vielschichtig und betreffen sowohl einzelne Benutzer als auch Organisationen:

- Kontoübernahme

Durch das Protokollieren von Tastatureingaben und den Diebstahl von Passwörtern ermöglicht Remcos Angreifern die Übernahme von Online-Konten und anderen Systemen, was potenziell zu weiterem Datendiebstahl und unbefugtem Zugriff innerhalb des Netzwerks einer Organisation führen kann. - Datendiebstahl

Remcos kann vertrauliche Daten aus dem infizierten System extrahieren. Dies kann zu Datenlecks führen, entweder direkt vom infizierten Computer oder von anderen Systemen, auf die mit gestohlenen Anmeldeinformationen zugegriffen wurde. - Folgeinfektionen

Eine Infektion mit Remcos kann als Einfallstor für die Verbreitung weiterer Malware-Varianten dienen. Dadurch steigt das Risiko nachfolgender Angriffe, wie etwa Ransomware-Infektionen, was den Schaden noch weiter verschärft.

Schutz vor Remcos-Malware

Organisationen können zum Schutz vor Remcos-Infektionen verschiedene Strategien und bewährte Methoden anwenden:

E-Mail-Scannen

Durch die Implementierung von E-Mail-Scanlösungen, die verdächtige E-Mails identifizieren und blockieren, kann die erstmalige Zustellung von Remcos in die Posteingänge der Benutzer verhindert werden.

Domänenanalyse

Durch die Überwachung und Analyse der von Endpunkten angeforderten Domänendatensätze können junge oder verdächtige Domänen, die möglicherweise mit Remcos in Verbindung stehen, identifiziert und blockiert werden.

Netzwerkverkehrsanalyse

Remcos-Varianten, die ihren Datenverkehr mit nicht standardmäßigen Protokollen verschlüsseln, können durch eine Netzwerkverkehrsanalyse erkannt werden. Dadurch können ungewöhnliche Verkehrsmuster für weitere Untersuchungen gekennzeichnet werden.

Endgerätesicherheit

Der Einsatz von Endpoint-Security-Lösungen, die Remcos-Infektionen erkennen und beheben können, ist von entscheidender Bedeutung. Diese Lösungen basieren auf etablierten Kompromittierungsindikatoren, um die Malware zu identifizieren und zu neutralisieren.

Ausnutzung des CrowdStrike-Ausfalls

Bei einem aktuellen Vorfall nutzten Cyberkriminelle einen weltweiten Ausfall des Cybersicherheitsunternehmens CrowdStrike aus, um Remcos RAT zu verbreiten. Die Angreifer zielten auf CrowdStrike-Kunden in Lateinamerika ab, indem sie eine ZIP-Archivdatei mit dem Namen „crowdstrike-hotfix.zip“ verteilten. Diese Datei enthielt einen Malware-Loader, Hijack Loader, der anschließend die Remcos RAT-Nutzlast startete.

Das ZIP-Archiv enthielt eine Textdatei („instrucciones.txt“) mit Anweisungen auf Spanisch, in der die Opfer aufgefordert wurden, eine ausführbare Datei („setup.exe“) auszuführen, um das Problem angeblich zu beheben. Die Verwendung spanischer Dateinamen und Anweisungen deutet auf eine gezielte Kampagne hin, die sich an CrowdStrike-Kunden in Lateinamerika richtete.

Abschluss

Remcos RAT ist eine potente und vielseitige Malware, die eine erhebliche Bedrohung für Windows-Systeme darstellt. Seine Fähigkeit, der Erkennung zu entgehen, erweiterte Berechtigungen zu erlangen und umfangreiche Daten zu sammeln, macht es zu einem beliebten Werkzeug unter Cyberkriminellen. Durch das Verständnis seiner Bereitstellungsmethoden, Fähigkeiten und Auswirkungen können sich Unternehmen besser gegen diese bösartige Software verteidigen. Die Implementierung robuster Sicherheitsmaßnahmen und die Wachsamkeit gegenüber Phishing-Angriffen sind entscheidende Schritte zur Minderung des von Remcos RAT ausgehenden Risikos.

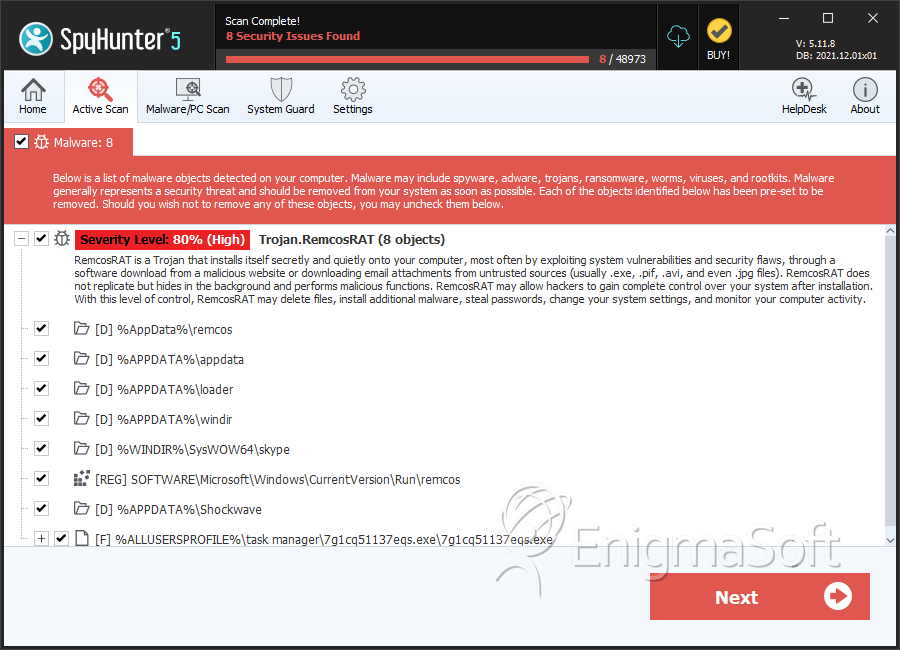

SpyHunter erkennt und entfernt RemcosRAT

RemcosRAT Video

Tipp: Schalten Sie Ihren Ton EIN und sehen Sie sich das Video im Vollbildmodus an .

Deatils zum Dateisystem

| # | Dateiname | MD5 |

Erkennungen

Erkennungen: Die Anzahl der bestätigten und vermuteten Fälle einer bestimmten Bedrohung, die auf infizierten Computern erkannt wurden, wie von SpyHunter gemeldet.

|

|---|---|---|---|

| 1. | 7g1cq51137eqs.exe | aeca465c269f3bd7b5f67bc9da8489cb | 83 |

| 2. | 321.exe | d435cebd8266fa44111ece457a1bfba1 | 45 |

| 3. | windslfj.exe | 968650761a5d13c26197dbf26c56552a | 5 |

| 4. | file.exe | 83dd9dacb72eaa793e982882809eb9d5 | 5 |

| 5. | Legit Program.exe | cd2c23deea7f1eb6b19a42fd3affb0ee | 3 |

| 6. | unseen.exe | d8cff8ec41992f25ef3127e32e379e3b | 2 |

| 7. | file.exe | 601ceb7114eefefd1579fae7b0236e66 | 1 |

| 8. | file.exe | c9923150d5c18e4932ed449c576f7942 | 1 |

| 9. | file.exe | 20dc88560b9e77f61c8a88f8bcf6571f | 1 |

| 10. | file.exe | c41f7add0295861e60501373d87d586d | 1 |

| 11. | file.exe | 8671446732d37b3ad4c120ca2b39cfca | 0 |

| 12. | File.exe | 35b954d9a5435f369c59cd9d2515c931 | 0 |

| 13. | file.exe | 3e25268ff17b48da993b74549de379f4 | 0 |

| 14. | file.exe | b79dcc45b3d160bce8a462abb44e9490 | 0 |

| 15. | file.exe | 390ebb54156149b66b77316a8462e57d | 0 |

| 16. | e12cd6fe497b42212fa8c9c19bf51088 | e12cd6fe497b42212fa8c9c19bf51088 | 0 |

| 17. | file.exe | 1d785c1c5d2a06d0e519d40db5b2390a | 0 |

| 18. | file.exe | f48496b58f99bb6ec9bc35e5e8dc63b8 | 0 |

| 19. | file.exe | 5f50bcd2cad547c4e766bdd7992bc12a | 0 |

| 20. | file.exe | 1645b2f23ece660689172547bd2fde53 | 0 |

| 21. | 50a62912a3a282b1b11f78f23d0e5906 | 50a62912a3a282b1b11f78f23d0e5906 | 0 |

Registrierung-Details

Verzeichnisse

RemcosRAT kann das folgende Verzeichnis oder die folgenden Verzeichnisse erstellen:

| %ALLUSERSPROFILE%\task manager |

| %APPDATA%\Badlion |

| %APPDATA%\Extress |

| %APPDATA%\GoogleChrome |

| %APPDATA%\JagexLIVE |

| %APPDATA%\Remc |

| %APPDATA%\Shockwave |

| %APPDATA%\appdata |

| %APPDATA%\googlecrome |

| %APPDATA%\hyerr |

| %APPDATA%\loader |

| %APPDATA%\pdf |

| %APPDATA%\remcoco |

| %APPDATA%\ujmcos |

| %APPDATA%\verify |

| %APPDATA%\windir |

| %AppData%\remcos |

| %PROGRAMFILES(x86)%\Microsft Word |

| %TEMP%\commonafoldersz |

| %TEMP%\remcos |

| %Userprofile%\remcos |

| %WINDIR%\SysWOW64\Adobe Inc |

| %WINDIR%\SysWOW64\remcos |

| %WINDIR%\SysWOW64\skype |

| %WINDIR%\System32\rel |

| %WINDIR%\System32\remcos |

| %WINDIR%\notepad++ |

| %WINDIR%\remcos |