Matrix Ransomware

Wertungsliste der Bedrohung

EnigmaSoft Bedrohungs-Scorecard

EnigmaSoft Threat Scorecards sind Bewertungsberichte für verschiedene Malware-Bedrohungen, die von unserem Forschungsteam gesammelt und analysiert wurden. EnigmaSoft Threat Scorecards bewerten und stufen Bedrohungen anhand verschiedener Metriken ein, darunter reale und potenzielle Risikofaktoren, Trends, Häufigkeit, Prävalenz und Persistenz. EnigmaSoft Threat Scorecards werden regelmäßig auf der Grundlage unserer Forschungsdaten und -metriken aktualisiert und sind für eine Vielzahl von Computerbenutzern nützlich, von Endbenutzern, die nach Lösungen suchen, um Malware von ihren Systemen zu entfernen, bis hin zu Sicherheitsexperten, die Bedrohungen analysieren.

EnigmaSoft Threat Scorecards zeigen eine Vielzahl nützlicher Informationen an, darunter:

Ranking: Das Ranking einer bestimmten Bedrohung in der Bedrohungsdatenbank von EnigmaSoft.

Schweregrad: Der ermittelte Schweregrad eines Objekts, numerisch dargestellt, basierend auf unserem Risikomodellierungsprozess und unserer Forschung, wie in unseren Kriterien zur Bedrohungsbewertung erläutert.

Infizierte Computer: Die Anzahl der bestätigten und vermuteten Fälle einer bestimmten Bedrohung, die auf infizierten Computern entdeckt wurden, wie von SpyHunter gemeldet.

Siehe auch Kriterien für die Bedrohungsbewertung .

| Rangfolge: | 16,954 |

| Bedrohungsstufe: | 100 % (Hoch) |

| Infizierte Computer: | 2,830 |

| Zum ersten Mal gesehen: | December 2, 2016 |

| Zuletzt gesehen: | September 18, 2023 |

| Betroffene Betriebssysteme: | Windows |

PC-Sicherheitsforscher beobachteten am 3. April 2018 die Matrix Ransomware, einen Trojaner für Verschlüsselungs-Ransomware. Opfer können die Matrix Ransomware mithilfe von Spam-E-Mail-Nachrichten an ihre Computer senden lassen, die beschädigte Dateianhänge enthalten, die Makroskripte zum Herunterladen verwenden und installieren Sie die Matrix Ransomware auf dem Computer des Opfers. Die Matrix Ransomware verfügt über zwei Versionen, die beide zum Verschlüsseln der Dateien des Opfers verwendet werden. Anschließend sollte das Opfer ein Lösegeld zahlen, um einen Entschlüsselungsschlüssel zu erhalten. Dieses Verhalten wird bei den meisten Verschlüsselungs-Ransomware-Trojanern beobachtet. Die Matrix Ransomware erleichtert das Erkennen der verschlüsselten Dateien, da die Matrix Ransomware den Dateinamen die Dateierweiterung '.matrix' hinzufügt.

Inhaltsverzeichnis

Was sind die Folgen eines Matrix-Ransomware-Angriffs?

Trojaner wie die Matrix Ransomware verwenden starke Verschlüsselungsalgorithmen, um den Zugriff auf die Dateien unzugänglich zu machen. Die Matrix Ransomware zielt bei ihrem Angriff auf die vom Benutzer generierte Datei ab, die Dateien mit den folgenden Erweiterungen enthalten kann:

.3dm, .3g2, .3gp, .7zip, .aaf, .accdb, .aep, .aepx, .aet, .ai, .aif, .as, .as3, .asf, .asp, .asx, .avi , .bmp, .c, .class, .cpp, .cs, .csv, .dat, .db, .dbf, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx ,. dwg, .dxf, .efx, .eps, .fla, .flv, .gif, .h, .idml, .iff, .indb, .indd, .indl, .indt, .inx, .jar, .java, .jpeg, .jpg, .js, .m3u, .m3u8, .m4u, .max, .mdb, .mid, .mkv, .mov, .mp3, .mp4, .mpa, .mpeg, .mpg, .msg , .pdb, .pdf, .php, .plb, .pmd, .png, .pot, .potm, .potx, .ppam, .ppj, .pps, .ppsm, .ppsx, .ppt, .pptm ,. pptx, .prel, .prproj, .ps, .psd, .py, .ra, .rar, .raw, .rb, .rtf, .sdf, .sdf, .ses, .sldm, .sldx, .sql, .svg, .swf, .tif, .txt, .vcf, .vob, .wav, .wma, .wmv, .wpd, .wps, .xla, .xlam, .xll, .xlm, .xls, .xlsb , .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .xqx, .xqx, .zip.

Nachdem die Matrix Ransomware die Dateien verschlüsselt hat, erkennt das Windows-Betriebssystem diese Dateien nicht und sie werden als leere Symbole angezeigt und zeigen Fehlermeldungen an, wenn der PC-Benutzer versucht, sie zu öffnen. Die Matrix Ransomware fordert das Opfer auf, sich per E-Mail an seine Betreiber zu wenden, um ein erhebliches Lösegeld im Austausch für den Entschlüsselungsschlüssel zu zahlen. Verschiedene Varianten der Matrix Ransomware verwenden unterschiedliche Kontakt-E-Mails. Die folgenden E-Mail-Adressen wurden der Matrix Ransomware zugeordnet:

files4463@tuta.io

files4463@protonmail.ch

files4463@gmail.com

restorfile@tutanote.com

restorfile@protonmail.com

restorfile@qq.com

Die Matrix Ransomware liefert ihren Lösegeldschein in Form einer HTA-Datei, in der die folgende Meldung auf dem infizierten Computer angezeigt wird:

Was ist mit Ihren Dateien passiert?

Ihre Dokumente, Datenbanken, Sicherungen, Netzwerkordner und andere wichtige Dateien werden mit RSA-2048- und AES-128-Chiffren verschlüsselt. Weitere Informationen zu RSA und AES finden Sie hier:

h [tt] p: //en.wikipedia [.] org / wiki / RSA (Kryptosystem)

h [tt] p: //en.wikipedia [.] org / wiki / Advanced Encryption Standard

Dies bedeutet, dass Sie erst dann darauf zugreifen können, wenn sie mit Ihrem persönlichen Entschlüsselungsschlüssel entschlüsselt wurden! Ohne Ihren persönlichen Schlüssel und eine spezielle Software ist eine Datenwiederherstellung nicht möglich! Wenn Sie unseren Anweisungen folgen, garantieren wir, dass Sie alle Ihre Dateien schnell und sicher entschlüsseln können!

Wenn Sie Ihre Dateien wiederherstellen möchten, schreiben Sie uns bitte an die E-Mails: [E-MAIL-STRING] Geben Sie in die Betreffzeile Ihrer Nachricht Ihre persönliche ID ein: [BEARBEITET]

Wir empfehlen Ihnen, Ihre Nachricht JEDER UNSERER 3 E-MAILS zu senden, da die Nachricht aus verschiedenen Gründen möglicherweise nicht den beabsichtigten Empfänger erreicht! Bitte schreiben Sie uns auf Englisch oder verwenden Sie einen professionellen Übersetzer! Wenn Sie Ihre Dateien wiederherstellen möchten, müssen Sie für die Entschlüsselung in Bitcoins bezahlen. Der Preis hängt davon ab, wie schnell Sie uns schreiben.

Wenn Sie Live-Nachrichten bevorzugen, können Sie uns Bitnachrichten von einem Webbrowser über die Webseite h [tt] ps: // bitmsg [.] Me senden. '

Umgang mit der Matrix Ransomware

Sobald die Matrix Ransomware die Dateien verschlüsselt, können sie leider nicht mehr wiederhergestellt werden. Aus diesem Grund müssen Computerbenutzer Maßnahmen ergreifen, um sicherzustellen, dass sie ihre Daten präventiv vor diesen Bedrohungen geschützt haben. Der beste Schutz gegen Bedrohungen wie die Matrix Ransomware sind Dateisicherungen, die den Opfern die Möglichkeit geben, ihre Dateien wiederherzustellen.

Update 14. November 2018 - Matrix-FASTA Ransomware

Die Matrix-FASTA-Ransomware ist eine Variante der Matrix-Familie, einer Familie von Ransomware-Bedrohungen, die im April 2018 aufgetreten sind und seit ihrer ersten Veröffentlichung verschiedene Varianten gesehen haben. Die Matrix-FASTA Ransomware dient wie andere Matrix-Varianten dazu, die Dateien der Opfer zu verschlüsseln und dann vom Opfer eine Lösegeldzahlung zu verlangen. Es ist wichtig, dass Computerbenutzer Maßnahmen ergreifen, um ihre PCs vor der Matrix-FASTA Ransomware und ähnlichen Angriffen zu schützen.

Funktionsweise des Matrix-FASTA Ransomware-Trojaners

Die Matrix-FASTA-Ransomware wird normalerweise mithilfe von Spam-E-Mail-Anhängen an den Computer des Opfers gesendet. Sobald die Matrix-FASTA-Ransomware auf dem Computer des Opfers installiert wurde, verschlüsselt die Matrix-FASTA-Ransomware die vom Benutzer generierten Dateien, die sie auf dem Computer des Opfers findet, einschließlich Dateien mit den folgenden Dateierweiterungen:

.jpg, .jpeg, .raw, .tif, .gif, .png, .bmp, .3dm, .max, .accdb, .db, .dbf, .mdb, .pdb, .sql, .dwg, .dxf , .cpp, .cs, .h, .php, .asp, .rb, .java, .jar, .class, .py, .js, .aaf, .aep, .aepx, .plb, .prel ,. prproj, .aet, .ppj, .psd, .indd, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .xqx, .ai, .eps, .ps, .svg, .swf, .fla, .as3, .as, .txt, .doc, .dot, .docx, .docm, .dotx, .dotm, .docb, .rtf, .wpd, .wps, .msg, .pdf , .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx ,. pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .wav, .mp3, .aif, .iff, .m3u, .m4u, .mid, .mpa, .wma, .ra, .avi, .mov, .mp4, .3gp, .mpeg, .3g2, .asf, .asx, .flv, .mpg, .wmv, .vob, .m3u8, .dat, .csv, .efx , .sdf, .vcf, .xml, .ses, .qbw, .qbb, .qbm, .qbi, .qbr, .cnt, .des, .v30, .qbo, .ini, .lgb, .qwc ,. qbp, .aif, .qba, .tlg, .qbx, .qby, .1pa, .qpd, .txt, .set, .iif, .nd, .rtp, .tlg, .wav, .qsm, .qss, .qst, .fx0, .fx1, .mx0, .fpx, .fxr, .fim, .ptb, .ai, .pfb, .cgn, .vsd ,. cdr, .cmx, .cpt, .csl, .cur, .des, .dsf, .ds4 ,, .drw, .eps, .ps, .prn, .gif, .pcd, .pct, .pcx, .plt , .rif, .svg, .swf, .tga, .tiff, .psp, .ttf, .wpd, .wpg, .wi, .raw, .wmf, .txt, .cal, .cpx, .shw ,. clk, .cdx, .cdt, .fpx, .fmv, .img, .gem, .xcf, .pic, .mac, .met, .pp4, .pp5, .ppf, .nap, .pat, .ps, .prn, .sct, .vsd, .wk3, .wk4, .xpm, .zip, .rar.

Der Matrix-FASTA Ransomware-Angriff beschädigt die Zieldaten so, dass sie ohne den Entschlüsselungsschlüssel nicht wiederhergestellt werden können, was bedeutet, dass sie dauerhaft verloren gehen können. Die Kriminellen werden versuchen, das Opfer zu zwingen, ein Lösegeld im Austausch für die durch den Matrix-FASTA-Ransomware-Angriff kompromittierten Daten zu zahlen.

Wie die Matrix-FASTA Ransomware an ihre Opfer geliefert wird

Die Matrix-FASTA-Ransomware-Variante wurde erstmals am 14. November 2018 beobachtet. Es gab mehrere Varianten in dieser Ransomware-Familie, die 2018 veröffentlicht wurden. Wie bei anderen Matrix- Varianten ist dies die häufigste Art und Weise, an die die Matrix-FASTA-Ransomware geliefert wird Computer der Opfer über Spam-E-Mail-Anhänge, die eingebettete Makroskripte verwenden, um die Matrix-FASTA Ransomware herunterzuladen und auf dem Computer des Opfers zu installieren. Der Lösegeldschein Matrix-FASTA Ransomware, der vom Opfer die Zahlung verlangt, fordert das Opfer auf, die Kriminellen über die E-Mail-Adresse 'fastbk@qq.com' zu kontaktieren, um die betroffenen Daten wiederherzustellen. Die Matrix-FASTA-Ransomware markiert die durch den Angriff verschlüsselten Dateien, indem sie jeder durch den Angriff verschlüsselten Datei die Dateierweiterung '.FASTA' hinzufügt. Die Matrix-FASTA Ransomware benennt die durch den Angriff verschlüsselten Dateien auch um, indem die Dateinamen durch die Matrix-FASTA Ransomware-E-Mail-Kontaktadresse und eine Reihe verschlüsselter Zeichen ersetzt werden. Ein typisches Matrix-FASTA Ransomware-Lösegeld liegt im Bereich von 300 bis 1.000 USD.

Schützen Sie Ihre Daten vor Bedrohungen wie der Matrix-FASTA Ransomware

Der beste Schutz vor Bedrohungen wie der Matrix-FASTA Ransomware besteht darin, Dateisicherungen an einem sicheren Ort zu speichern. Sicherheitsspezialisten empfehlen Computerbenutzern, Sicherungskopien ihrer Daten entweder in der Cloud oder auf einem externen Speichergerät zu speichern. Neben Dateisicherungen sollten Computerbenutzer auch ein Sicherheitsprogramm verwenden, um die Matrix-FASTA Ransomware-Infektion abzufangen oder nach der Installation zu entfernen.

Update 22. Oktober 2018 - Matrix-GMPF Ransomware

Die Matrix-GMPF-Ransomware wird als leicht modifizierte Version der Matrix-Ransomware eingestuft, die im April 2018 veröffentlicht wurde. Die neue Variante wurde am 22. Oktober 2018 gemeldet und zu AV-Datenbanken hinzugefügt. Die Cyber-Bedrohung ist nach der Dateimarkierung benannt, die gefährdeten Benutzern angezeigt wird - ".GMPF". Frühere Versionen hatten ähnliche Namen und enthielten die Matrix-THDA Ransomware und die Matrix-ITLOCK Ransomware . Die Matrix-GMPF-Ransomware wurde entwickelt, um die AES- und RSA-Chiffren zu verwenden und die Daten auf den infizierten Geräten unlesbar zu machen. Anschließend wird den Benutzern eine Textdatei mit dem Namen "# GMPF-README # .txt" angezeigt und sie werden gebeten, eine E-Mail an das E-Mail-Konto "GetMyPass@qq.com" zu senden. Die Bedrohung ist so programmiert, dass der Entschlüsselungsschlüssel über das TOR-Netzwerk an die Programmierer gesendet wird und Dritte keine Möglichkeit finden, die betroffenen Daten zu entschlüsseln. Sie können die verschlüsselten Dateien anhand ihrer Namen erkennen. Der Matrix-GMPF-Ransomware-Trojaner verwendet das Modell [GetMyPass@qq.com] .. GMPF -, um die verschlüsselten Objekte zu markieren. Beispielsweise kann 'Hanuman.pptx' in [GetMyPass@qq.com] .Z2VuZXJp-YwdGV89t.GMPF umbenannt werden. ' Wie oben erwähnt, wird die Lösegeldnachricht als "# GMPF-README # .txt" bereitgestellt, die Sie in den Microsoft-Editor laden und Folgendes lesen können:

Was ist mit Ihren Dateien passiert?

Ihre Dokumente, Datenbanken, Sicherungen, Netzwerkordner und andere wichtige Dateien werden mit RSA-2048- und AES-128-Chiffren verschlüsselt. Weitere Informationen zu RSA und AES finden Sie hier:

h [tt] p: //en.wikipedia [.] org / wiki / RSA (Kryptosystem)

h [tt] p: //en.wikipedia [.] org / wiki / Advanced Encryption Standard

Dies bedeutet, dass Sie erst dann darauf zugreifen können, wenn sie mit Ihrem persönlichen Entschlüsselungsschlüssel entschlüsselt wurden! Ohne Ihren persönlichen Schlüssel und eine spezielle Software ist eine Datenwiederherstellung nicht möglich! Wenn Sie unseren Anweisungen folgen, garantieren wir, dass Sie alle Ihre Dateien schnell und sicher entschlüsseln können!

Wenn Sie Ihre Dateien wiederherstellen möchten, schreiben Sie uns bitte an die E-Mails: getmypass@qq.com '

Die Bedrohungsautoren wechseln häufig die E-Mail-Konten, um den Betrieb aufrechtzuerhalten und Alarme bei E-Mail-Dienstanbietern zu vermeiden. Es wird empfohlen, Datensicherungen zu starten, um sich von potenziellen Angriffen zu erholen. Zu den Erkennungsnamen für die Matrix-GMPF-Ransomware gehören:

Generic.Ransom.Matrix.B38FC644

Ransom.Agent! 8.6B7 (CLOUD)

Ransom.Matrix.S3765495

Ransom_MATRIX.THAOOBAH

Troj / Matrix-K

W32 / Agent! Tr

W32 / Generic.AC.41B59B! Tr

Malware (ai score = 100)

Update 20. Dezember 2018 - Matrix-PRCP Ransomware

Sicherheitsforscher haben in den letzten Tagen vor Weihnachten 2018 eine neue Variante der Matrix Ransomware namens Matrix-PRCP Ransomware gefunden. Der neue Ableger von Matrix wendet die Erweiterung .PRCP auf die verschlüsselten Dateien an.

Der Lösegeldschein ist in einer Datei mit dem Namen "# README_PRCP # .rtf" enthalten. Die E-Mail-Adresse der Autoren der neuen Variante, mit der die Opfer Kontakt aufnehmen können, lautet radrigoman @ protonmail [.] Com. Es scheint, dass diese E-Mail auch für die Art und Weise verwendet wird, wie die Ransomware Dateien verschlüsselt. Die Matrix-PRCP-Ransomware benennt alle verschlüsselten Dateien mit dem folgenden Muster um: '[radrigoman@protonmail.com]. [Zufällige Zeichenfolge] - [zufällige Zeichenfolge] .PRCP.

Update 14. Januar 2019 - Matrix-GRHAN Ransomware

Die Matrix-GRHAN-Ransomware ist ein kleines Update der Matrix-Reihe von Verschlüsselungstrojanern, die im April 2018 veröffentlicht wurde. Die Matrix-GRHAN-Ransomware unterscheidet sich geringfügig von früheren Iterationen, und der einzige bemerkenswerte Unterschied besteht darin, dass ein neues Umbenennungsmuster verwendet wird. Die Bedrohung wendet eine modifizierte AES-256-Verschlüsselung auf Bilder, Audio, Video, Text und Datenbanken an. Die Dateien, die von der Matrix-GRHAN Ransomware verarbeitet werden, werden durch allgemeine weiße Symbole und Funktionsnamen dargestellt, die dem Modell '[greenelephan@qq.com] .. GRHAN' folgen. Beispielsweise kann 'Jotunheim.docx' in '[greenelephan@qq.com] .VC6NJ9-XWI88P.GRHAN' umbenannt werden, und die Benutzer können sich mithilfe der Shadow Volume-Snapshots nicht von dem Angriff erholen. Es ist bekannt, dass die vorliegende Bedrohung den Shadow Volume-Dienst verwendet und die Systemwiederherstellungspunkte sowie kürzlich erstellte Shadow Volume-Snapshots löscht. Es wird berichtet, dass die Matrix-GRHAN-Ransomware '! README_GRHAN! .Rtf' auf den infizierten Systemen ablegt und die folgende Meldung anzeigt:

Was ist mit Ihren Dateien passiert?

Ihre Dokumente, Datenbanken, Sicherungen, Netzwerkordner und andere wichtige Dateien werden mit RSA-2048- und AES-128-Chiffren verschlüsselt. Weitere Informationen zu RSA und AES finden Sie hier:

h [tt] p: //en.wikipedia [.] org / wiki / RSA (Kryptosystem)

h [tt] p: //en.wikipedia [.] org / wiki / Advanced Encryption Standard

Dies bedeutet, dass Sie erst dann darauf zugreifen können, wenn sie mit Ihrem persönlichen Entschlüsselungsschlüssel entschlüsselt wurden! Ohne Ihren persönlichen Schlüssel und eine spezielle Software ist eine Datenwiederherstellung nicht möglich! Wenn Sie unseren Anweisungen folgen, garantieren wir, dass Sie alle Ihre Dateien schnell und sicher entschlüsseln können!

Wenn Sie Ihre Dateien wiederherstellen möchten, schreiben Sie uns bitte an die E-Mails: greenelephan@qq.com '

Der Matrix-GRHAN-Ransomware-Trojaner kann die Arbeit von Datenbankmanagern und einigen Sicherungsmanagern beeinträchtigen. Die Cyber-Bedrohung soll in Unternehmensnetzwerke, Serverfarmen und Netzwerke kleiner Unternehmen eindringen und diese ausführen. Es wird empfohlen sicherzustellen, dass keine offenen Ports und Dienste vorhanden sind, die über unsichere Verbindungen mit dem Internet verbunden sind. Es wird nicht empfohlen, die Ransomware-Betreiber über 'greenelephan@qq.com' und andere Kanäle zu kontaktieren, die möglicherweise mit der Matrix-GRHAN Ransomware verbunden sind. Sie sollten saubere Backups verwenden und vollständige System-Scans durchführen, wenn Sie mit der Matrix-GRHAN Ransomware infiziert wurden. Die Beseitigung dieser Bedrohung sollte durch zertifizierte Experten und vertrauenswürdige Sicherheitsprodukte erleichtert werden.

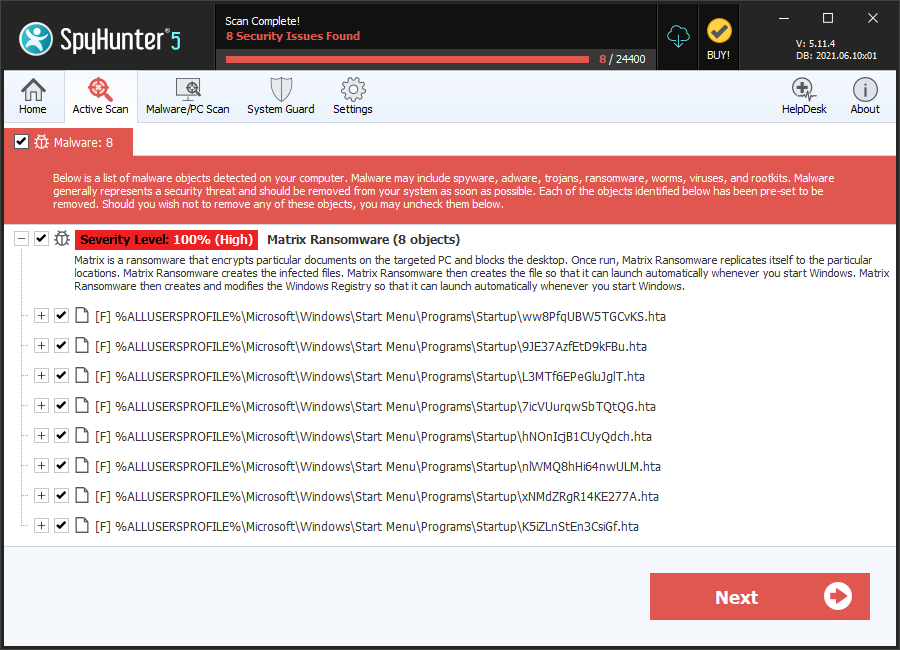

SpyHunter erkennt und entfernt Matrix Ransomware

Deatils zum Dateisystem

| # | Dateiname | MD5 |

Erkennungen

Erkennungen: Die Anzahl der bestätigten und vermuteten Fälle einer bestimmten Bedrohung, die auf infizierten Computern erkannt wurden, wie von SpyHunter gemeldet.

|

|---|---|---|---|

| 1. | ww8PfqUBW5TGCvKS.hta | 357ebe43792548be1256e67a8813ff36 | 70 |

| 2. | 9JE37AzfEtD9kFBu.hta | b0bd20328f7f8821206c874dde831b79 | 54 |

| 3. | L3MTf6EPeGluJglT.hta | b0f28cf9f05c5e25c20f04013fb6a696 | 46 |

| 4. | 7icVUurqwSbTQtQG.hta | c01b3084158ead651be3d6b006c31ddb | 43 |

| 5. | hNOnIcjB1CUyQdch.hta | b9649f26c37cb853b6d299a28db545bb | 34 |

| 6. | nlWMQ8hHi64nwULM.hta | 31cbcf227f72ed21e6c4464f507de6df | 34 |

| 7. | xNMdZRgR14KE277A.hta | a927a6983d9836760c9d0d185152f480 | 28 |

| 8. | K5iZLnStEn3CsiGf.hta | dbfa225d7f12f37f0174d8932e1caba2 | 27 |

| 9. | N9j8i4izeKqJNWw0.hta | e7d1927faef12edf45a3638cf3f8b8b2 | 26 |

| 10. | Bwbs92eNScj8boVR.hta | c71f3eefb61b981954235bf0076d3f0b | 25 |

| 11. | MwcHhEltJeCQfIX3.hta | e84253cda0b507e1349de162a14e3f5e | 25 |

| 12. | BjtY2tiEvEPe3Ry2.hta | 1cf10df2bb9a5b11801fc4274a76a08a | 25 |

| 13. | MLJbvD3qyJb4zIH0.hta | e43fa0ca398b13ac402214e07b4c48e7 | 25 |

| 14. | CHnXlFujjUUky3bQ.hta | 65e45e01bb979e4a7d66fa6b4a43b182 | 20 |

| 15. | EiQFMggycluaM2KN.hta | 88cf3be3d48adc65412d9ccc8675c723 | 20 |

| 16. | xicv4xv3q21J45Wa.hta | c38d23e5779785cc13b1b92b1e4ab7c7 | 19 |

| 17. | bySuMRhTosRxNSVK.hta | 8c5b40e05cefde9fc15ff3e37f02c7b7 | 18 |

| 18. | 6GwJaYZhHMU12p5k.hta | f5ce39d833f444821c983e4729388c55 | 18 |

| 19. | uuHw7WEyukJ53uIF.hta | 9a3a780e1509f2f7ebd69bd4b5fd9e96 | 18 |

| 20. | xz8GmuIomid3j8xA.hta | 8a7aee85ee76f85128b6cec0b0a39658 | 17 |

| 21. | ebIxNHzdfyPxdNEi.hta | 2ba8f7c88debee948b54f4d278799c27 | 17 |

| 22. | 8J8Nq13d3SEnLFg5.hta | b0139d446e979eeac438789d89035013 | 17 |

| 23. | LARmeOIF7pqvE2Id.hta | 63a90494f3dbde0be1c6e966568e6bb9 | 17 |

| 24. | EPf93mYqDG8pOCfZ.hta | 5a6a4836670229fc3b83fa210c649d1b | 16 |

| 25. | ZDc4hrKMsjl8VvzD.hta | bac966c75a8034f4e4d9c3aef5227913 | 16 |

| 26. | 075f86e2db93138f3f3291bc8f362e5f54dfdeeb98b63026697b266fbebddb00 | 66c7ca7b642a531ea1f9bf611ef8f42b | 3 |

| 27. | bc39998bad128866015b7f0a2e160afba3629b3ef83fe84e664e9e117beeef75 | e4e2aa6df9a5ca1e7942472a13bcd79d | 2 |