Lisa Ransomware

Die Aktivität der STOP/Djvu Ransomware lässt immer noch nicht nach. Dieser berüchtigte Datei-Locker hat es Dutzenden von Cyberkriminellen ermöglicht, ihre personalisierte Ransomware-Variante zu erstellenschnell – wie die Lisa Ransomware. Diese Malware ist in der Lage, eine Vielzahl von Dateien wie Bilder, Archive, Dokumente, Medien und viele andere zu verschlüsseln. Genau wie die ursprünglichen STOP/Djvu-Ransomware- Varianten hängt auch diese an gesperrte Dateien ein einzigartiges Suffix an – „.lisa". Die Malware erstellt auch das Lösegelddokument '_readme.txt' auf dem Desktop.

Wie verbreitet sich die Lisa Ransomware?

Diese Bedrohung erreicht Systeme wahrscheinlich durch gefälschte Downloads, Raubkopien oder beschädigte E-Mail-Anhänge. Die letztgenannte Vermehrungsmethode ist sicherlich die beliebteste. Die Kriminellen wenden sich per Phishing-E-Mail an die Opfer, in denen sie aufgefordert werden, ein gefälschtes Dokument oder Archiv herunterzuladen, das angeblich wichtige Details enthält. Anstelle der erwarteten Datei führen die Opfer am Ende die bedrohliche Lisa Ransomware-Nutzlast aus.

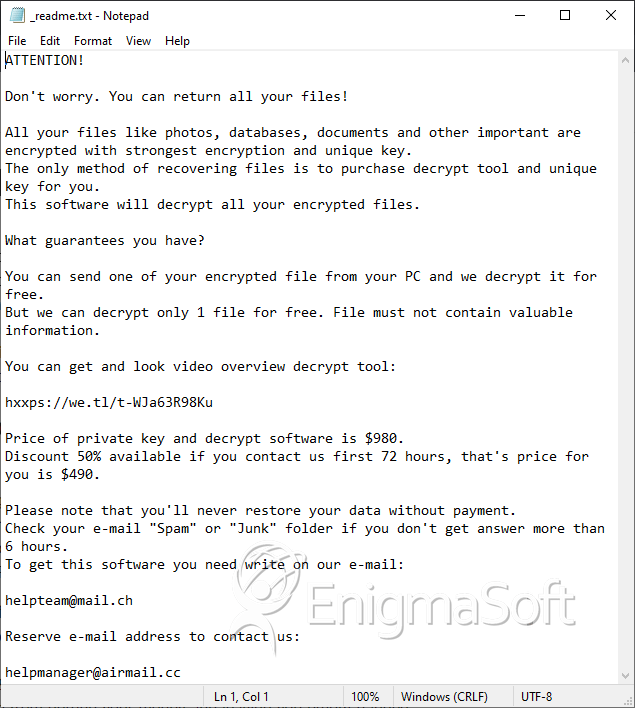

Der Ransomware-Angriff dauert nur wenige Minuten und macht die meisten Dateien des Opfers unzugänglich. Die Lösegeldforderung „_readme.txt" weist Benutzer darauf hin, dass sie keine Datenwiederherstellungstools ausprobieren sollten, da dies ihren Dateien mehr Schaden zufügen könnte. Stattdessen raten sie ihnen, einen spezialisierten Entschlüsseler für 490 US-Dollar zu kaufen, der über Bitcoin bezahlt wird. Ihnen zu vertrauen ist jedoch keine Option. Es gibt nichts, was sie daran hindert, Ihr Geld zu bekommen und Sie mit leeren Händen zurückzulassen.

Das Dokument, das die Lisa Ransomware ablegt, rät Benutzern außerdem, Fragen an manager@mailtemp.ch und supporthelp@airmail.cc zu senden. Der einzige Grund, sich mit den Kriminellen in Verbindung zu setzen, besteht jedoch darin, ihr Angebot zu nutzen, eine Datei kostenlos zu entschlüsseln.

Wenn die Lisa Ransomware Ihren Computer infiltriert hat, führen Sie am besten ein Malware-Entfernungstool aus und versuchen Sie dann, alternative Datenwiederherstellungstools und -techniken zu verwenden.