Spook-Ransomware

Wertungsliste der Bedrohung

EnigmaSoft Bedrohungs-Scorecard

EnigmaSoft Threat Scorecards sind Bewertungsberichte für verschiedene Malware-Bedrohungen, die von unserem Forschungsteam gesammelt und analysiert wurden. EnigmaSoft Threat Scorecards bewerten und stufen Bedrohungen anhand verschiedener Metriken ein, darunter reale und potenzielle Risikofaktoren, Trends, Häufigkeit, Prävalenz und Persistenz. EnigmaSoft Threat Scorecards werden regelmäßig auf der Grundlage unserer Forschungsdaten und -metriken aktualisiert und sind für eine Vielzahl von Computerbenutzern nützlich, von Endbenutzern, die nach Lösungen suchen, um Malware von ihren Systemen zu entfernen, bis hin zu Sicherheitsexperten, die Bedrohungen analysieren.

EnigmaSoft Threat Scorecards zeigen eine Vielzahl nützlicher Informationen an, darunter:

Ranking: Das Ranking einer bestimmten Bedrohung in der Bedrohungsdatenbank von EnigmaSoft.

Schweregrad: Der ermittelte Schweregrad eines Objekts, numerisch dargestellt, basierend auf unserem Risikomodellierungsprozess und unserer Forschung, wie in unseren Kriterien zur Bedrohungsbewertung erläutert.

Infizierte Computer: Die Anzahl der bestätigten und vermuteten Fälle einer bestimmten Bedrohung, die auf infizierten Computern entdeckt wurden, wie von SpyHunter gemeldet.

Siehe auch Kriterien für die Bedrohungsbewertung .

| Bedrohungsstufe: | 100 % (Hoch) |

| Infizierte Computer: | 2 |

| Zum ersten Mal gesehen: | October 13, 2021 |

| Betroffene Betriebssysteme: | Windows |

Die Spook Ransomware ist eine Bedrohung, die anscheinend hauptsächlich gegen Unternehmensziele eingesetzt wird. Dies bedeutet jedoch keineswegs, dass einzelne Systeme nicht betroffen sind. Wenn es der Spook Ransomware gelingt, sich auf das Gerät erfolgreich zu infiltrieren, wird es einen Verschlüsselungsprozess mit einem unknackbaren kryptografischen Algorithmus einleiten. Auf alle betroffenen Dateien kann nicht mehr zugegriffen werden.

Genau wie die meisten Ransomware markiert auch Spook jede gesperrte Datei, indem der ursprüngliche Name dieser Datei geändert wird. In diesem Fall fügt die Bedrohung anstelle eines bestimmten Wortes eine Zeichenfolge an – '.PUUEQS8AEJ' als neue Dateierweiterung. Nach dem Sperren aller Zieldateitypen liefert die Malware zwei Lösegeldforderungen mit Anweisungen für ihre Opfer. Benutzern werden identische Nachrichten in einem Popup-Fenster und in einer Textdatei namens 'RESTORE_FILES_INFO.txt' angezeigt.

Inhaltsverzeichnis

Anforderungen von Spook Ransomware

Die lange Lösegeldforderung besagt, dass die Angreifer nicht nur die auf den kompromittierten Geräten gespeicherten Dateien sperren konnten, sondern auch große Mengen an sensiblen Informationen stehlen konnten. Die Notiz erwähnt Rechnungsdaten, Finanzberichte, Kundendaten und mehr. Die Cyberkriminellen drohen mit der Veröffentlichung der Informationen und schweren Konsequenzen für die betroffenen Unternehmen, wenn ihren Forderungen nicht nachgekommen wird.

Der Hinweis erwähnt auch, dass Opfer die Fähigkeit der Hacker testen können, die verschlüsselten Dateien wiederherzustellen. Sie können dies tun, indem sie eine dedizierte Website besuchen, die im TOR-Netzwerk gehostet wird. Dort können Opfer bis zu 3 Dateien zur Entschlüsselung kostenlos hochladen. Die Seite ist auch die einzige Möglichkeit, mit den Angreifern in Kontakt zu treten.

Der vollständige Text des Hinweises lautet:

' IHR UNTERNEHMEN WURDE GEHACKT UND KOMPROMIERT!!!

Alle Ihre wichtigen Dateien wurden verschlüsselt!

Unsere Verschlüsselungsalgorithmen sind sehr stark und Ihre Dateien sind sehr gut geschützt,

Die einzige Möglichkeit, Ihre Dateien zurückzubekommen, besteht darin, mit uns zusammenzuarbeiten und das Entschlüsselungsprogramm zu erhalten.Versuchen Sie nicht, Ihre Dateien ohne ein Entschlüsselungsprogramm wiederherzustellen, Sie könnten sie beschädigen und dann können sie nicht wiederhergestellt werden.

Für uns ist dies nur ein Geschäft und um Ihnen unsere Seriosität zu beweisen, entschlüsseln wir Ihnen drei Dateien kostenlos.

Öffnen Sie einfach unsere Website, laden Sie die verschlüsselten Dateien hoch und erhalten Sie die entschlüsselten Dateien kostenlos.! WARNUNG !

Ihr gesamtes Netzwerk wurde vollständig KOMPROMISIERT!Wir haben Ihre PRIVATE SENSITIVE Daten HERUNTERGELADEN, einschließlich Ihrer Rechnungsinformationen, Versicherungsfälle, Finanzberichte,

Betriebsprüfung, Bankkonten! Auch haben wir Firmenkorrespondenz, Informationen über Ihre Kunden.

Wir haben noch mehr Informationen über Ihre Partner und sogar über Ihre Mitarbeiter.Darüber hinaus müssen Sie wissen, dass Ihre sensiblen Daten von unseren Analysten-Experten gestohlen wurden und wenn Sie sich entscheiden, nicht mit uns zusammenzuarbeiten,

Sie setzen sich mit Gerichtsverfahren und Regierungen hohen Strafen aus, wenn wir beide keine Einigung finden.

Wir haben es schon vor Fällen mit mehreren Millionen Kosten in Bußgeldern und Gerichtsverfahren gesehen,

Ganz zu schweigen von der Reputation des Unternehmens, dem Vertrauensverlust der Kunden und den Medien, die ununterbrochen nach Antworten rufen.

Kommen Sie mit uns ins Gespräch und Sie werden überrascht sein, wie schnell wir beide eine Einigung finden können, ohne dass dieser Vorfall öffentlich wird.WENN SIE EIN ARBEITGEBER EINES UNTERNEHMENS SIND, SOLLTEN SIE WISSEN, DASS DIE VERBREITUNG VON VERTRAULICHEN INFORMATIONEN ÜBER DIE KOMPROMISSE IHRES UNTERNEHMENS EINE VERLETZUNG DER VERTRAULICHKEIT IST.

DER REPUTATION IHRES UNTERNEHMENS WIRD LEIDEN UND IHRE SANKTIONEN WERDEN GEGEN SIE VERWENDET.WIR EMPFEHLEN IHNEN DRINGEND, DIE BEHÖRDEN IN BEZUG AUF DIESEN VORFALL NICHT ZU KONTAKTIEREN, WEIL DIE BEHÖRDEN DIES ÖFFENTLICH MACHEN, WAS FÜR IHR UNTERNEHMEN MIT KOSTEN KOMMT.

DER WIEDERHERSTELLUNGSPROZESS IHRER DATEIEN WIRD SCHNELLER, WENN SIE FRÜH KOMMEN UND MIT UNS CHATTEN. WENN SIE ZUSAMMENARBEITEN, WERDEN SIE SEHEN, DASS WIR PROFESSIONELLE SIND, DIE GUTE UNTERSTÜTZUNG GIBT.Hinweise zur Kontaktaufnahme:

Sie haben Weg:

Verwenden eines TOR-Browsers!

Laden Sie den TOR-Browser von dieser Site herunter und installieren Sie ihn: hxxps://torproject.org/

Öffnen Sie den Tor-Browser. Kopieren Sie den Link: hxxp://spookuhvfyxzph54ikjfwf2mwmxt572krpom7reyayrmxbkizbvkpaid.onion/chat.php?track=PUUEQS8AEJ und fügen Sie ihn in den Tor-Browser ein.

Starten Sie einen Chat und folgen Sie den weiteren Anweisungen.Schlüsselkennung: -

Anzahl der verarbeiteten Dateien ist: '

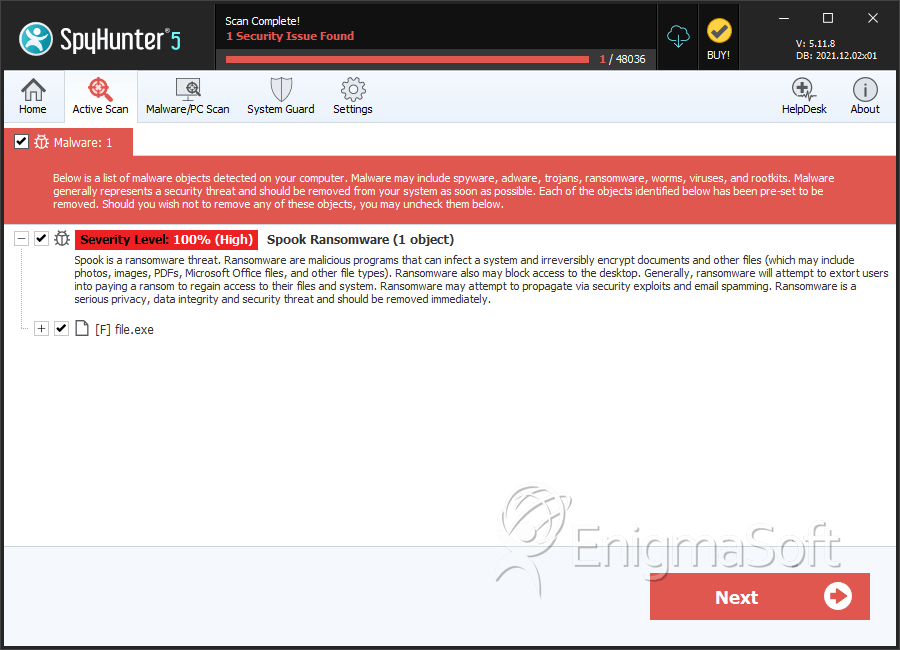

SpyHunter erkennt und entfernt Spook-Ransomware

Deatils zum Dateisystem

| # | Dateiname | MD5 |

Erkennungen

Erkennungen: Die Anzahl der bestätigten und vermuteten Fälle einer bestimmten Bedrohung, die auf infizierten Computern erkannt wurden, wie von SpyHunter gemeldet.

|

|---|---|---|---|

| 1. | file.exe | 537a415bcc0f3396f5f37cb3c1831f87 | 1 |

| 2. | file.exe | 1c7b91546706f854891076c3c3c964c0 | 1 |