Qbot verbreitet sich über Windows Defender-Phishing-E-Mails

Qbot alias Quakbot begann als Banking-Trojaner, der installiert heutzutage jedoch auch andere Malware-Bedrohungen und wird von Cyberkriminellen verwendet, um Zugang zu Netzwerken zu erhalten. Einer der Hauptinfektionsvektoren von Qbot ist die Nutzlast der zweiten Stufe für Emotet, der andere sind Phishing-E-Mails. Cyberkriminelle sind immer auf der Suche nach guten Phishing-Themen, und kürzlich haben sich die Betreiber von Qbot für Windows Defender entschieden.

Qbot alias Quakbot begann als Banking-Trojaner, der installiert heutzutage jedoch auch andere Malware-Bedrohungen und wird von Cyberkriminellen verwendet, um Zugang zu Netzwerken zu erhalten. Einer der Hauptinfektionsvektoren von Qbot ist die Nutzlast der zweiten Stufe für Emotet, der andere sind Phishing-E-Mails. Cyberkriminelle sind immer auf der Suche nach guten Phishing-Themen, und kürzlich haben sich die Betreiber von Qbot für Windows Defender entschieden.

Windows Defender ist die integrierte Antimalwarelösung für Windows 10, und es gibt viele Benutzer, die sich nicht auf Sicherheit konzentrieren und sich zum Schutz nur darauf verlassen. Daher ist Windows Defender eine gute Wahl für Phishing-Köder. Die aktuellen Qbot-Kampagnen weichen nicht von früheren Angriffen ab.

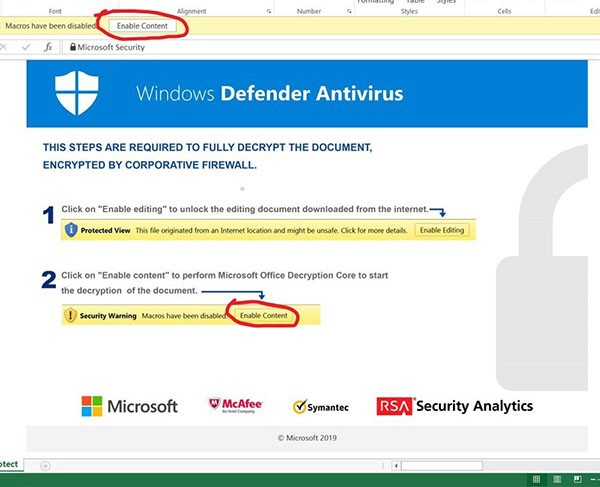

Das potenzielle Opfer erhält eine E-Mail, die in diesem Fall so aussieht, als wäre es eine Warnung von Windows Defender. Die E-Mail enthält einen Anhang, den der Benutzer öffnen soll. Der Anhang ist eine Excel- XLS- Datei, die angeblich die Warnung enthält. Die Art und Weise, wie Qbot ein System über die Datei infiziert, sind schädliche Makros. Damit die Infektion auftreten kann, müssen für das potenzielle Opfer Makros aktiviert sein. Um den Benutzer dazu zu bringen, behaupten die Cyberkriminellen, das Dokument sei verschlüsselt, und der Benutzer muss auf "Inhalt aktivieren" klicken. Dadurch werden tatsächlich Makros aktiviert. Wenn diese Option aktiviert ist, werden die Makros ausgeführt und laden Qbot herunter und installieren sie.

Qbot Phishing Email Beispiel

Sobald Qbot ein Gerät infiziert, kann es viel Schaden anrichten. Qbot sucht und stiehlt unter anderem alle Bankdaten, die es finden kann. Eine weitere Funktion dieser Malware besteht darin, andere Bedrohungen zu verbreiten. Qbot selbst ist häufig die Nutzlast der zweiten Stufe bei Emotet-Infektionen. Wenn sich das infizierte Gerät in einem Netzwerk befindet, kann Qbot Cyberkriminellen außerdem Zugriff auf diesen Computer und möglicherweise auf das gesamte Netzwerk gewähren. In solchen Fällen versuchen die Betreiber üblicherweise, eine Art Ransomware bereitzustellen. Auf Qbot und Emotet folgen häufig ProLock-Ransomware- Angriffe.

Es ist unwahrscheinlich, dass sicherheitsbewusste Benutzer auf ein solches Phishing-Schema hereinfallen, aber es gibt mehr als genug Gelegenheitsbenutzer, die dies tun. Mit dem jüngsten Wiederaufleben von Emotet wird die Anzahl der Qbot-Infektionen wahrscheinlich noch weiter zunehmen. Während große Organisationen begehrenswertere Opfer sind, verlieren auch einzelne Benutzer viel.