Cyberangriffe der Kolonialpipeline und des irischen Gesundheitssystems erzwingen Änderungen in den Cybersicherheitsprotokollen

Diese Woche hat das Department of Homeland Security (DHS) neue Richtlinien für Cybersicherheitsverfahren für den Fall eines Hacks gegen eines der führenden Pipeline-Unternehmen des Landes festgelegt. Die Ankündigung folgt auf den verheerenden Hack der Colonial Pipeline, der von der DarkSide-Ransomware- Bande ausgeführt wurde und 11 Tage lang fast die Hälfte der Treibstoffversorgung der Ostküste betraf. Zuvor wurden führenden Unternehmen der Kraftstoffindustrie freiwillige Richtlinien zur Verfügung gestellt.

Diese Woche hat das Department of Homeland Security (DHS) neue Richtlinien für Cybersicherheitsverfahren für den Fall eines Hacks gegen eines der führenden Pipeline-Unternehmen des Landes festgelegt. Die Ankündigung folgt auf den verheerenden Hack der Colonial Pipeline, der von der DarkSide-Ransomware- Bande ausgeführt wurde und 11 Tage lang fast die Hälfte der Treibstoffversorgung der Ostküste betraf. Zuvor wurden führenden Unternehmen der Kraftstoffindustrie freiwillige Richtlinien zur Verfügung gestellt.

Nach dieser neuen DHS-Richtlinie müssen Pipeline-Unternehmen Cyber-Vorfälle den Bundesbehörden melden. Es folgt auch einem jüngsten beunruhigenden Trend neuer Ransomware-Angriffe, die über den Colonial-Hack hinausgehen und nicht nur in den USA, sondern auch international auf Cyber-Schwachstellen für kritische Infrastrukturen hinweisen.

Während die Cybersecurity and Infrastructure Security Agency (CISA), eine Unterabteilung des DHS, die Aufgabe hat, den amerikanischen Unternehmen des privaten Sektors, die mit der US-Infrastruktur umgehen, Leitlinien zur Verfügung zu stellen, gibt es nicht viele bundesstaatliche Anforderungen an sie, um Cybersicherheitsmaßnahmen aufrechtzuerhalten.

Neue Änderungen der Cybersecurity-Infrastruktur könnten zukünftige Ransomware-Angriffe verhindern

Aufgrund der neu angekündigten Änderungen müssen nun fast 100 Pipeline-Unternehmen jederzeit einen Koordinator für Cybersicherheit zur Verfügung haben und alle Vorfälle innerhalb von 12 Stunden an CISA melden.

Darüber hinaus würden Pipeline-Unternehmen, die die neuen Regeln nicht einhalten, mit steigenden Bußgeldern rechnen, die bei rund 7.000 US-Dollar beginnen.

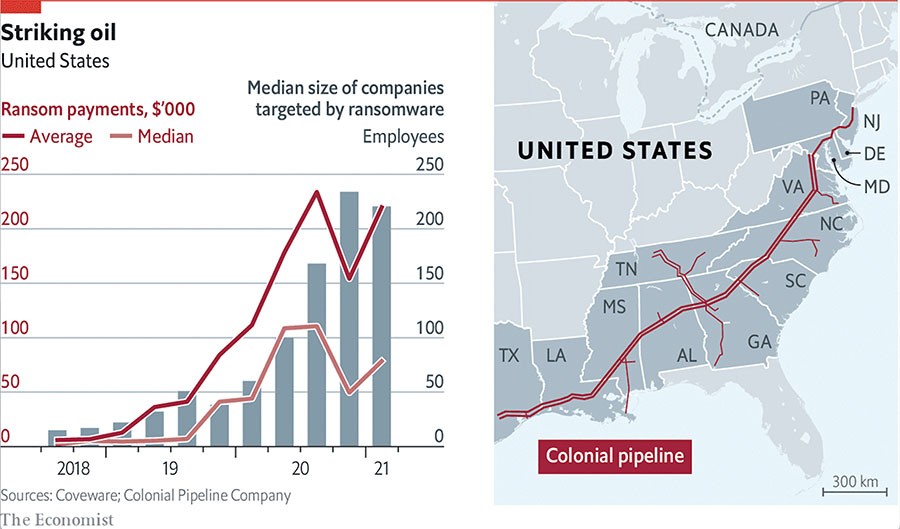

Die Verhinderung von Ransomware-Angriffen könnte für Unternehmen von großem Vorteil sein, wenn sie das Lösegeld der Cybercrooks nicht bezahlen müssen, um ihre Operationen wieder online zu stellen. Solche Lösegeldgebühren können sich auf Hunderttausende von Dollar bis fast Millionen belaufen, wie die folgende Tabelle "Striking Oil" in den Auszahlungsbeträgen für Unternehmen unterschiedlicher Größe zeigt, auf die Ransomware abzielt.

Auf der anderen Seite des Teichs in Irland wurde das irische Gesundheitssystem Mitte Mai von einem schweren Ransomware-Angriff heimgesucht, der sein Krankenhaussystem dazu zwang, IT-Netzwerke zu schließen und viele Gesundheitseinrichtungen von ihren Computern auszuschließen.

Die Ransomware, die speziell auf Irlands Health Service Executive abzielte, beschloss, die meisten IT-Systeme aus Vorsichtsgründen herunterzufahren.

Infolge dieses und eines weiteren früheren Hacks gegen das irische Gesundheitssystem wird die Cybersicherheit nach Angaben des irischen Premierministers Micheál Martin derzeit in allen staatlichen Behörden kontinuierlich überprüft.

Martin sagte, Cyberangriffe seien eine sehr bedeutende Bedrohung sowohl für den Staat als auch für den Privatsektor und die Reaktion der Regierung sei "stetig und methodisch".

Martin behauptete auch, dass es möglich sei, dass Patientendaten kompromittiert worden seien und dass IT-Mitarbeiter den vollen Umfang der Veranstaltung beurteilten.

"Es ist ein abscheulicher Angriff, ein schockierender Angriff auf ein Gesundheitswesen, aber im Grunde genommen auf die Patienten und die irische Öffentlichkeit", erklärte Martin.

Der Angriff auf das irische Gesundheitssystem ist vermutlich das Werk der osteuropäischen Hacking-Gruppe "Wizard Spider" und erinnerte an den WannaCry-Ransomware-Angriff 2017 auf das britische Gesundheitssystem.