APTs, die mit Stuxnet in Verbindung stehen, wurden verwendet, um eine neue "Gossip Girl" -Drohung zu erstellen

Die berüchtigte Familie der industriellen Sabotage-Malware, bekannt als Stuxnet , wird heute als das wahrscheinliche Werk einer sogenannten "Gossip Girl" -Gruppe angesehen. Laut den Forschern Silas Cutler und Juan Andres Guerrero Saad ist das Klatschmädchen vermutlich geschäftiger und größer als erwartet.

Die berüchtigte Familie der industriellen Sabotage-Malware, bekannt als Stuxnet , wird heute als das wahrscheinliche Werk einer sogenannten "Gossip Girl" -Gruppe angesehen. Laut den Forschern Silas Cutler und Juan Andres Guerrero Saad ist das Klatschmädchen vermutlich geschäftiger und größer als erwartet.

Auf dem Security Analyst Summit 2019 in Singapur teilten Saad und Cutler ihren Verdacht, dass die APT-Gruppen und Entwickler hinter Flame, Duqu und der Equation Group (die zuvor mit der NSA verbunden waren) nun einen vierten Mitarbeiter haben, nämlich Flowershop. Die Forscher kamen zu diesem Schluss, nachdem sie ein Element des frühen Stuxnets entdeckt hatten, das sie "Stuxshop" nannten.

Sie gingen auch auf die anderen Forschungsergebnisse zu Gossip Girl ein, die Entdeckung von Duqu 1.5, das nun ein unbekanntes mittleres Stadium der Entwicklung des Malware-Codes aufzeigt. Sie teilten auch die Entdeckung einer neuen Variante der Flame-Malware, Flame 2.0 genannt, die zeigt, dass der Code zurückgebracht wurde, nachdem er anscheinend nicht mehr verwendet wurde. Währenddessen war Flame 2.0 zwischen 2014 und 2016 aktiv.

Cutler und Saad suchen nach dem Zusammenhang zwischen all diesen Bedrohungen und behaupten, es gebe Beweise für die Existenz eines modularen Entwicklungsrahmens, der von einer Gruppe von "Apex-Bedrohungsakteuren" beaufsichtigt wird, die sie jetzt Gossip Girl nannten. Ein Blick auf die Verbindungen zwischen verschiedenen APTs bot mehr Einblick in den Bedrohungsakteur und dessen mögliche Auswirkungen auf die Online-Community.

Inhaltsverzeichnis

Stuxshop

Stuxnet war bereits 2011 für seinen Einsatz gegen die iranische Atomindustrie bekannt. Die beiden Forscher fanden heraus, dass die alten Stuxnet-Komponenten Code mit Flowershop teilen. Dies war eine ältere Spyware-Bedrohung, die bereits im Jahr 2002 verwendet wurde. Sie wurde verwendet, um Ziele im Nahen Osten anzugreifen, die 2015 erstmals von Kaspersky Lab-Forschern entdeckt wurden. Er erhielt seinen Namen durch die Erwähnung des Wortes "Blume" in den zugehörigen Domänen seiner Kommando- und Steuerungsserverinfrastruktur.

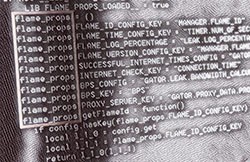

Der entdeckte ältere Code hatte vier spezifische Überlappungspunkte mit Flowershop. Die Analyse ergab, dass drei von ihnen Funktionen zur Suche nach Infektionsmarkierungen in Registrierungsschlüsseln sowie zur Suche nach Internet-Proxy-Einstellungen implementiert haben. Die vierte Funktionsüberschneidung ist eine Wiederverwendung des Codes, der die Betriebssystemversion auswertet. Die Tatsache, dass der Code nur von Stuxshop- und Flowershop-Beispielen gemeinsam genutzt wird, zeigt den Forschern zufolge die Wiederverwendung eines geschlossenen Quellcodes.

Aufgrund dieser Erkenntnisse sind Flowershop und Equation, Duqu und Flame Teams, die seit Anfang 2006 an den verschiedenen Phasen der Entwicklung von Stuxnet gearbeitet haben. Laut Saad zeigt das jüngste Ergebnis, dass ein weiteres Team eine eigene Malware-Plattform hat, die in der frühen Entwicklung von verwendet wurde Stuxnet. Es zeigt auch, dass Stuxnet Teil einer modularen Entwicklung ist, die die Zusammenarbeit zwischen Bedrohungsakteuren ermöglicht.

Duqu 1.5

Die Code-Forscher nennen Duqu 1.5, das bekanntermaßen Code mit Stuxnet teilt. Die Forscher erwähnen, dass die wichtigsten Stuxnet-Kerneltreiber gemeinsame Entwicklungsverbindungen mit der Tilde-D-Plattform von Duqu haben, die diesen Bedrohungsakteur in die aktive Entwicklung von Central einbezieht Komponenten zu Stuxnet. Während Stuxnet heute für seine Schadens- und Sabotagefähigkeit in der Industrie berüchtigt ist, wurde Duqu hauptsächlich als Spyware für Unternehmen im Nahen Osten, in Afrika und in Europa eingesetzt. Trotz der gesteigerten Aktivität im Jahr 2011 wurde das Problem behoben, bis es im Jahr 2015 wieder auftauchte, als Kaspersky die Version 2.0 entdeckte.

Diese neue Version wurde überarbeitet, um fast vollständig im Arbeitsspeicher zu arbeiten, was laut Cutler und Saad eine Abkehr von der Erkennungsfähigkeit der meisten Sicherheitssoftware bedeutet. Es kann sich fast wie ein Wurm über Netzwerke verbreiten. Laut Kaspersky wurde es an den Austragungsorten der P5 + 1-Verhandlungen über das iranische Atomprogramm entdeckt.

Die Vorteile dieses Ansatzes machen es so, dass sich Einsatzkräfte an einem Infektionsort befinden müssen, um diese scheinbar unschuldige Datei zu identifizieren und auf sie zu überprüfen. Wenn die übergeordnete Malware analysiert wird, haben die Forscher allein nicht die Möglichkeit, die Submodule abzurufen und mehr über den Umfang der Aktionen des Angreifers zu erfahren.

Die wichtigste Schlussfolgerung laut den beiden Forschern ist, dass die Menschen hinter Duqu bereit und gewillt waren, die Funktionsweise ihrer Malware nach der Entdeckung vollständig zu ändern. Sie haben sich die Mühe gemacht, dies auf eine Weise zu tun, die einen neuen, kollaborativen Ansatz für die Entwicklung von Malware zeigt, den sie als Zeichen der Gossip Girl-Supra-Gruppe ansehen.

Flamme 2.0

Die Forscher fanden auch eine neue Version des Cyberspionage-Toolkits Flame, das auch Code enthält, der sich mit Stuxnet überschneidet, was Kaspersky 2012 mit einer älteren Version von Stuxnet fand, die ein Flame-Plugin namens Resource 207 enthielt. Dies stellt sich als wichtiger Hinweis heraus Als die älteren Versionen der Flame-Befehls- und -Steuerungsserver begannen, Aktualisierungen, die einen Selbstlöschbefehl aktivierten, an die verbleibenden Flame-Infektionen zu senden, brannten sie ihre Operationen und zerstörten alle Spuren ihrer Spuren. Der Nebeneffekt war, dass die Forschungsgemeinschaft eine vollständige Liste der Komponenten und Verzeichnisse abrufen konnte, die in der vorherigen Version von Flame verwendet wurden. Laut Cutler und Saad war dies der Tod dieser Malware.

Es stellt sich heraus, dass dies ein Trick war, da eine Teilmenge der zeitgestempelten Kompilierungsdaten bis in den Februar 2014 zurückreicht, fast zwei Jahre nachdem angenommen wurde, dass Flame-Operationen eingestellt wurden.

Obwohl die Malware mit dem Flame-Quellcode erstellt wurde, enthält sie jetzt neue Gegenmaßnahmen gegen das Einmischen von Forschern, was die Arbeit am Verständnis von Flame 2.0 erschwert. Die Hoffnung, dass die Erkenntnisse in einem so frühen Stadium bekannt gegeben werden, wird den Raum der Bedrohungsinformationen dazu drängen, eine gleichermaßen kollaborative Anstrengung zu unternehmen, um dagegen zu bestehen.

Wenn Stuxshop, Flame 2.0 und Duqu 1.5 nebeneinander platziert werden, ergibt sich ein besseres Bild des Ganzen als bei getrennten Gruppen. Forscher sehen Verbindungen zu Stuxnet, die höchstwahrscheinlich in getrennten Projekten geheim bleiben. Laut Saad und Cutler ist Gossip Girl nicht der erste übergeordnete Bedrohungsschauspieler, der von der Community entdeckt wurde, aber es ist der erste, der umfassender beschrieben wird.